Черводинамика

Александр Захарченко, http://az13.mail333.com

«– Я думаю,– сказал Швейк,– что на все надо

смотреть беспристрастно. Каждый может

ошибиться, а если о чем-нибудь очень

долго размышлять, уж наверняка ошибешься.»

Я. Гашек

Последние пару лет на суд широкой общественности регулярно выносились новые результаты исследований динамики распространения компьютерных червей и вирусов. Пожалуй, на суд – это наверное слишком громко сказано. Просто в средствах массовой информации в меру авторского понимания пересказывалось содержание нескольких работ, выполненных при изучении эпидемии Code Red. Поскольку этот червь устроил более чем удачную облаву на сайт Белого Дома и получил соответствующую прессу, то итоговые исследования не удалось похоронить в архивах заказчиков, которыми традиционно выступают различные подразделения специальных ведомств США.

Главным выводом труда с явно рекламным заголовком «Как на досуге завладеть Интернетом» стало утверждение об осуществимости заражения миллионов компьютеров (т.е. получения контроля над ними) буквально за считанные минуты. Зловредные коды с оптимизированной стратегией выбора жертвы смогли бы уложиться в 15 минут славы, упомянутых Andy Warhol’ом, а, оседлав широкополосные каналы, – даже менее чем за 30 секунд. Результаты эти были восприняты с изрядным скептицизмом, что естественно, особенно если учесть шумиху, поднятую СМИ. Поэтому следом сразу же появились работы, развивающие математические модели и более подробно разъясняющие тонкости эпидемических процессов.

Учтя противодействие вирусному распространению в виде «очистки, латания, фильтрации и даже отключения компьютеров и сетей» C. Zou со товарищи получили лучшее согласие результатов моделирования с хроникой распространения Code Red. И пришли к заключению, что человеческий фактор способен победить. В общем, начала оформляться новая публичная наука – черводинамика. Ну, а какая же это наука без эксперимента? И вышло так, что не успели ученые предупредить о блицкриге, как он и грянул.

Подведение итогов года минувшего превратилось в соревнование Кассандр, предсказывающих близкую гибель Интернета. СМИ увлеклись ожиданием цифрового апокалипсиса, обсасывая высказывания экспертов. Под Новый год Р. Кларк еще будучи на посту руководителя совета по защите критических инфраструктур США вновь напомнил о виртуальных угрозах, особенно подчеркивая уязвимость финансовых структур в эпоху электронной экономики. Вот только, когда крошка-червь вихрем пронесся по планете, то единственной реакцией от «киберцаря» оказалось почти незамеченное сообщение о давно запланированном

уходе в отставку после одобрения доктрины кибербезопасности. «Странно как-то видеть…» такой оборот событий.

О том, что эпидемия червя Slammer (известного также благодаря острой конкуренции антивирусологов под именами Helkern и Sapphire) является не более чем проверкой теоретических предположений, можно судить по сверхщадящим условиям опыта. Код не только не нес в себе разрушительной нагрузки, но и не оставлял «спор» на захваченной машине. Таким образом, лечение могло свестись к перезагрузке уязвимого ПО (даже не системы!) и фильтрации специфических сетевых пакетов. И хотя для серверов – это тоже ЧП, но налицо очевидное стремление минимизировать ущерб. Явно учтен опыт вирусов Морриса и WANK, парализовавших каналы обмена информацией и заблокировавших таким образом распространение нетривиальных сведений о методиках избавления от них.

Далее, мишенью червя стали серверы баз данных, оснащенные специальным программным обеспечением, распространенность которого в Сети несравнимо меньше, чем у ПО общего назначения. Т.е., предполагалось, что с проблемой на сравнительно небольшом числе компьютеров столкнуться более-менее подготовленные специалисты (чтобы там про них потом не говорили), а не паникеры-чайники, и решение будет найдено быстро. Количество пораженных машин все же должно быть достаточным для однозначной интерпретации результатов. Попутно, кстати, проверялось, а что изменилось в подготовке компьютерно-административного персонала со времен инцидента с Интернет червем 1988 г. (так стыдливо теперь именуется вирус Морриса в справочнике

по компьютерной безопасности Национального института стандартов и технологий США).

Кроме того, вирус не маскировался и не прекращал сканирование сети в поисках жертв после исчерпания адресного списка. Т.е. скомпрометированный компьютер подавал предупреждающий сигнал на протяжении многих часов, хотя захват абсолютного большинства уязвимых серверов завершился на протяжении десятка минут.

Ну и наконец, атака началась в субботу, и в результате не столь существенно затрагивались финансовые и корпоративные структуры. Экспериментаторы похоже достаточно уважают толстые кошельки и занятость антитеррористических структур, чтобы инициировать к себе чересчур пристальное внимание. Пострадавшие от простоя банкоматов и отмены рейсов самолетов – это просто досадная мелочь, которую всегда можно списать. Естественно, что общий ущерб от косвенных проявлений червя оказался значительным, но все-таки игра стоила свеч.

В чем, конечно, автору Slammer’а не откажешь, так это в глубокой продуманности алгоритма размножения. Для проникновения на уязвимый компьютер достаточно было послать один UDP пакет (404 байта) и не ждать никакого ответа. В молоко, так в молоко. Зато каждый пораженный компьютер тут же засыпал своими семенами канал подключения к Интернет на всю полосу пропускания.

Что же мы имеем в сухом осадке после встряски, устроенной 376 байтами, которые на практике приоткрыли, как будет выглядеть начало очередного всемирного побоища. Теория и понимание уязвимостей оказалось верными: черви действительно распространяются молниеносно, а человеческий фактор реально способствует прекращению эпидемии… правда только посредством невключения в код вируса деструктивных функций. И что теперь со всем этим делать? Время реакции самого подготовленного IT-персонала значительно превышает время поражения Сети. За 10 минут не только невозможно предпринять какие-либо упреждающие либо защитные меры, но даже толком осознать происходящее.

Человечество полагало, что создает послушный и предсказуемый инструмент для повышения комфортности своего существования, а на деле столкнулось с кардинальной перестройкой жизненной среды.

Сегодня наверное уже невозможно найти область нашей жизнедеятельности, куда бы не пытались пристроить компьютерные технологии на пару с компьютерной безопасностью. Повсеместно это происходит без какого-либо анализа необходимости и реальной эффективности навязываемых IT-новаций. Кошмарной действительностью становятся угрозы катастрофических изменений во всей искусственно созданной сфере обитания, глобальные последствия чего в кратчайшие сроки окажутся необратимыми.

Попавшись на удочку фантастов–футурологов многие предполагали, что угрозу компьютерному будущему могут представлять только высокоинтеллектуальные программы, до которых в действительности еще далеко. Но вот, оказывается, что контроль над Интернетом можно потерять за считанные мгновения, а виновником тарарама оказывается крошечный набор байтов. Да при этом мы еще и благодарим автора злобного кода за предусмотрительную функциональную ограниченность червя. Отныне с этим придется жить.

А что касается черводинамики, то перед исследователями открывается не только поле «боев в памяти», которое можно вновь перепахать, теперь уже за совсем неигрушечные деньги. После молниеносной атаки Сеть приходила в относительную норму более суток. Справиться за столь короткий по человеческим меркам срок удалось поскольку зараза оказалась достаточно мирно настроенной, а исход сражения с эпидемией не зависел от участия владельцев домашних компьютеров и офисного персонала. Если заражение произойдет в гораздо больших масштабах, чем это случилось с SQL серверами, то, опираясь на опыт Klez, можно определенно утверждать, что эпидемию остановить не удастся.

Выводы из новых исследований несомненно заставят изменить подходы к конструированию глобальных сетей и разработке ПО. Спешить особо уже некуда – дно достигнуто и перспектив у метода латания на живую нитку (который можно окрестить по аналогии как Trishkin Caftaning) нет никаких. Теперь нет нужды аврально внедрять новые непроверенные протоколы и системы. Необходимо создавать крупные экспериментальные сети и проверять их на прочность в «боевых условиях», внося по ходу дела поправки в первые принципы.

Естественно, что на это уйдет много времени и домашнему пользователю различные премудрости не то что объяснить, а даже перечислить проблематично. Отключать неграмотных от Сети не получиться, поскольку за счет home PC живет огромный сектор экономики. Вот и получается, что в ход могут пойти контрчерви, нейтрализующие зловредный код и ограничивающие каналы его распространения. На них свой ответ дадут вирусописатели, и начнется новая цепная реакция. Поэтому, если научный подход и дальше будет отбрасываться во имя максимизации скорейшей прибыли, то уже в скором будущем нас ждут весьма увлекательные времена самозащищающегося, эволюционирующего и, главное, самодостаточного программного обеспечения.

Дополнительные материалы:

The Spread of the Sapphire/Slammer Worm. Подробное исследование, выполненное сразу же по горячим следам.

Slammed! An inside view of the worm that crashed the Internet in 15 minutes. WIRED magazine, 11-07-2003. Разобран механизм работы червя и приведен его исходный код.

Безопасность между локальными сетями компании

Компании, которые имеют несколько офисов или приняли решение об аутсорсинге своей инфраструктуры ИТ, также могут извлечь выгоду из шифрования данных. Данные из точки А в точку B передаются только в редких случаях через защищенную сеть связи, такую, как магистраль, основанная на технологии Ethernet в городской локальной сети.

Вместо этого данные передаются через сети с протоколом IP или другие сети общего пользования, предоставляющие хакерам широкие возможности для атак. У каждого сервера имеется свой IP-адрес; чтобы обнаружить эти адреса, достаточно перехватить информацию на пути прохождения пакетов между двумя поддерживающими связь системами. Затем хакер может записать все данные, передаваемые между адресами отправителя и получателя. Поэтому с помощью кодировки данных можно обеспечить защиту от атак на существующие сетевые подключения к внешним системам: лицо без права доступа не сможет перехватить данные, передаваемые между двумя базами данных, не взломав код.

Вывод: Компании, придающие большое значение максимальной защите своей информации, не должны полагаться только на межсетевой экран. В сети есть достаточно слабых мест, которыми может воспользоваться профессиональный хакер, чтобы украсть данные. Поэтому для оптимальной защиты от несанкционированного доступа к серверам, рабочим станциям и линиям связи лучшим решением является кодировка данных.

Дополнительная информация

Cтатьи и материалы по продуктам Gupta Technologies

Учебные курсы по продуктам Gupta Technologies

Приобрести продукты Gupta Technologies в интернет-магазине ITshop.ru Стратегии резервного копирования и восстановления баз данных SQLBase

Подробнее о Microsoft SQL Server 2000

Приобрести MS SQL Server в Интернет-магазине ITshop.ru Приобрести продукты Oracle в Интернет-магазине ITshop.ru Учебные курсы по продуктам фирмы Oracle

Курсы по продуктам Microsoft Приобрести продукты Microsoft в Интернет-магазине ITshop.ru Учебные курсы по продуктам Sybase

<

<

|

|

This Web server launched on February 24, 1997 Copyright © 1997-2000 CIT, © 2001-2009 CIT Forum |

| Внимание! Любой из материалов, опубликованных на этом сервере, не может быть воспроизведен в какой бы то ни было форме и какими бы то ни было средствами без письменного разрешения владельцев авторских прав. Подробнее... |

|

жмых подсолнечный |

Как защитить свою базу данных?

Мартин Титц (Martin Teetz), менеджер по продуктам Gupta

Переведено БНТП по заказу Interface Ltd. Введение Обзор средств защиты Oracle Microsoft SQL Server предлагает защиту, основанную на средствах защиты Windows Sybase предлагает средства защиты в Adaptive Server Enterprise и Adaptive Server Anywhere SQLBase компании Gupta предлагает надежные средства защиты Ответственность пользователей Безопасность между локальными сетями компании Резюме Дополнительная информация

Microsoft SQL Server предлагает защиту, основанную на средствах защиты Windows

В своей базе данных SQL Server компания Microsoft предлагает исчерпывающие средства защиты. Поскольку для SQL Server требуется платформа Windows, для Microsoft было целесообразно интегрировать средства защиты Windows, такие, как шифрование, в SQL Server. Microsoft предлагает инструмент, позволяющий проанализировать возможные бреши в защите, например, неизмененные пароли администратора и слишком широкие права в гостевой учетной записи. SQL Server может быть установлен с помощью аутентификации SQL Server или интегрированной аутентификации Windows. Рекомендуется использовать интегрированную аутентификацию Windows, поскольку настройки имени пользователя и пароля в Windows принудительны, как и необходимость смены пароля после истечения предварительно определенного периода времени и другие функциональные возможности Windows по аутентификации и регистрации в системе. Файловая система NTFS операционной системы Windows обеспечивает полное шифрование каталогов и файлов. Эта функциональная возможность Windows может использоваться для защиты зашифрованных файлов базы данных от прямых атак. При просмотре такого зашифрованного файла с помощью шестнадцатеричных редакторов получить информацию в текстовом или читабельном формате невозможно. Администраторы базы данных SQL Server должны знать, что большинство средств защиты SQL Server обеспечивается функциональными возможностями операционной системы и должно настраиваться с помощью средств администрирования Windows, а не с помощью инструментов SQL Server. Другим важным средством защиты является аудит базы данных, позволяющий восстановить способ использования брешей в защите. При аудите ведется протокол всех входов в систему и активности SQL указанных пользователей или групп. Microsoft получила сертификат защиты C2 для SQL Server, работающего на специальном выпуске Windows NT4. Более новые платформы для SQL Server, такие, как Windows 2000, XP и 2003 Server, не получили сертификат C2.

Обзор средств защиты Oracle

В центре внимания компании Oracle находится улучшение функциональных возможностей регистрации в системе и учетных записей пользователей, с целью обеспечения более надежной защиты данных в базе данных. Учетные записи пользователя имеют расширенные настройки своего срока действия, которые позволяют блокировать учетную запись после наступления указанной даты или обеспечивают доступ только в течение указанного времени суток. Чтобы закрыть бреши в защите непосредственно после установки продукта, инструменты пользователя Oracle вынуждают администраторов базы данных изменять пароли для предварительно созданных учетных записей базы данных. Общеизвестная проблема защиты – это предварительно созданные учетные записи базы данных, в которых используются предопределенные пароли, одинаковые для всех инсталляций продукта. Много раз хакеры получали доступ к подробной информации о заказе, включая информацию о кредитных картах, потому что компании, имеющие Интернет-магазины, не изменяли установленный по умолчанию пароль администратора базы данных. В Oracle имеется блокировка, запрещающая использовать ключевое слово "ANY" (ЛЮБОЕ), которое позволяет удалить все таблицы из базы данных подобно старой команде DOS del *.*. Путем активации этой функциональной возможности можно предотвратить нежелательную потерю данных. Другое очень важное средство защиты в Oracle – это шифрование сетевого трафика. Атаки, нацеленные на важные данные, можно легко предотвратить с помощью шифрования данных, передаваемых между клиентом и сервером базы данных. К другим средствам защиты относится список блокируемых адресов IP, запрещающий доступ из известных источников атак. Эти средства защиты позволяют считать Oracle довольно хорошо защищенной базой данных. Продукт базы данных Oracle имеет сертификат C2.

По сравнению с защитой, предлагаемой другими поставщиками, Oracle имеет один серьезный недостаток – отсутствие шифрования данных непосредственно в базе данных. Тем самым Oracle несколько уязвима при внутренних атаках, так, например, системные администраторы, имеющие прямой доступ к самому файлу базы данных, могут просмотреть и изменить значения непосредственно в файле базы данных, поскольку данные не зашифрованы.

Ответственность пользователей

Чем больше компания, тем труднее обеспечить доступ только для авторизованных пользователей.

Проблемы, связанные с хранением секретной информации в ограниченной группе сотрудников, нарастают с увеличением числа пользователей. Причиной этих проблем является не отсутствие доверия к сотрудникам, а небрежность и невнимательность пользователей.

Из-за большого числа паролей и идентификаторов пользователя, которые необходимо помнить, пользователи нередко записывают их и оставляют на столе или упрощают пароли, облегчая тем самым неавторизованным лицам доступ к защищенным данным. Неправильный выход из системы и отказ от завершения работы компьютера могут нанести компании ущерб, если незанятым рабочим местом воспользуются злоумышленники. Здесь от пользователей требуются только дисциплина и чувство ответственности.

Здесь пользователям могут помочь недавно появившиеся профессиональные базы данных для платформы ПК, которые кодируют свои данные независимо. Это выполняется автоматически без предварительной активации системы шифрования. Пользователь не замечает, что что-то происходит. Другими словами, он больше не должен думать о кодировании.

Если портативный компьютер торгового представителя украден, то благодаря этой технологии защиты ущерб от кражи будет равен стоимости утерянного ПК, поскольку преступник не сможет завладеть данными на жестком диске. Если, конечно, пользователь был не настолько глуп, чтобы записать пароль на корпусе портативного компьютера.

Для удовлетворения различных потребностей требуются

Для удовлетворения различных потребностей требуются различные базы данных. Каждая база данных, рассмотренная в этой статье, имеет свои определенные преимущества. Для защиты больших систем с большим числом пользователей продукты компании Sybase видимо имеют преимущество перед Microsoft SQL Server и Oracle. Для встроенных баз данных и баз данных для рабочей группы Gupta SQLBase предлагает лучшую защиту из доступных в настоящее время.

После выбора базы данных, которая предоставляет средства защиты, отвечающие требованиям клиентов, самая важная задача, о которой нередко забывают, состоит во включении и использовании расширенных средств защиты, предлагаемых почти всеми производителями баз данных.

SQLBase компании Gupta предлагает надежные средства защиты

Компания Gupta предлагает защищенную версию базы данных, называющуюся SQLBase Treasury Edition. Этот продукт разрабатывался в тесном сотрудничестве с крупными банками, которые определили требования к защите решения для банковских услуг онлайн, использующего базу данных для локального хранения транзакций на ПК клиента. В результате появился продукт, который отвечает многим требованиям к защите баз данных. Для защиты от внутренних атак SQLBase предлагает наряду с другими стандарт тройного шифрования базы данных и контрольную сумму, позволяющую обнаруживать в базе данных измененные данные, которые не были изменены непосредственно сервером базы данных. Тем самым обеспечивается очень хорошая защита от вредящих сотрудников, пробующих манипулировать данными, или от хакеров, получивших доступ к операционной системе, на которой работает сервер базы данных. SQLBase шифрует также выгруженные файлы, используемые обычно в качестве механизма резервного копирования, это позволяет избежать нежелательного доступа к данным со стороны администраторов файлового сервера, которые могут просмотреть выгруженные данные с помощью текстового редактора. В SQLBase Treasury Edition данные, передаваемые между клиентами и сервером, шифруются, таким способом это решение защищается от перехвата данных. В SQLBase имеется важное уникальное средство защиты, блокирующее работу алгоритмов угадывания пароля. Время до разрешения следующего входа в систему удваивается при каждой неудачной попытке входа в систему. Утилиты, которые перебирают огромные объемы паролей, очень эффективно блокируются.

Sybase предлагает средства защиты в Adaptive Server Enterprise и Adaptive Server Anywhere

Оба сервера базы данных Sybase, корпоративный сервер и сервер для рабочей группы, предлагают хорошие конкурентоспособные средства защиты. Adaptive Server Enterprise предлагает надежную защиту, включая стандарт тройного шифрования данных (triple DES) в базе данных. Это хорошо защищает продукт от внутренних атак на данные. Adaptive Server Enterprise предлагает доступ на основе ролей, разделение обязанностей, аудит и протестированную производительность. Данные, передаваемые между базой данных и сервером, шифруются как в Adaptive Server Anywhere, так и в Adaptive Server Enterprise, что позволяет блокировать нежелательный анализ сетевого трафика. Защита, предлагаемая в продуктах Sybase, превосходит защиту Oracle и является более интегрированной по сравнению с защитой Microsoft SQL Server. Предложение Sybase хорошо оптимизировано для финансового рынка, где учитываются требования нескольких общественных и промышленных групп, как, например, требования компаний VISA и Mastercard к защите электронного бизнеса.

Эксперты по защите данных бьют

Эксперты по защите данных бьют тревогу: вирусы становятся все более и более специализированными и в последнее время атаковали инсталляции SQL Server, на которых не были установлены последние пакеты исправлений защиты от Microsoft. В результате распространения SQL-червя Slammer резко повысился сетевой трафик, что привело к своего рода сценарию отказа в обслуживании. В этом случае целью червя не были данные, находящиеся в базе данных, однако этот случай свидетельствует о потенциальной угрозе. Хакеры могут создать вирус, который будет считывать и похищать данные из реляционных баз данных. Риск атак со стороны хакеров особенно велик в тех случаях, когда на предприятии существует интерфейс между своей корпоративной сетью и общедоступным Интернетом: каждый год хакеры, получившие доступ к ИТ системам и похитившие данные, приносят огромный ущерб. Во многих случаях угроза кроется не за пределами компании, а внутри нее. Данные крадут нелояльные сотрудники, например, перед тем, как менеджер по сбыту переходит на работу в другую компанию, он копирует базу данных клиентов. Современные технологии защиты похожи на засов, который может надежно запереть дверь к ценным данным, защищая их от внешних и внутренних атак.

Есть различные методы кражи данных, которыми могут воспользоваться хакеры. Ниже перечислены наиболее важные из этих методов. Хакер начинает атаку на физические файлы базы данных для просмотра или изменения информации; он может физически получить доступ к системе, даже не имея авторизации. Это происходит, например, при использовании мобильных клиентских систем. Хакер хочет стать авторизованным пользователем системы, базы данных или приложения. Для этой цели существует программное обеспечение для генерации и автоматического использования списков пользователей. Часто достаточно просто позвонить по телефону из "службы по технической поддержке пользователей" и запросить имя и пароль пользователя. Хакер использует существующее подключение к базе данных через сеть, которое было установлено авторизованным пользователем (нападение). Хакер перехватывает незакодированную информацию во время ее передачи по сети.

Большинство поставщиков баз данных отреагировало на растущие потребности в защите и выпустило версии продуктов со значительно улучшенной защитой. Компания Oracle существенно улучшила защиту своего сервера базы данных и называет его неприступным. "Неприступность" защиты может быть немного преувеличена, поскольку еще ни одна ИТ система не подтвердила свою неприступность. Тем не менее, Oracle ввела много функциональных возможностей, позволяющих улучшить защиту данных. Microsoft бросает вызов Oracle, интегрируя защиту и шифрование Windows в свой продукт SQL Server, который становится хорошо защищенной базой данных. Sybase предлагает функциональные возможности защиты и шифрования в своем корпоративном продукте Adaptive Server Enterprise и в сервере для рабочей группы Adaptive Server Anywhere. Компания Gupta, специалист по встроенным базам данных, предлагает надежную защиту и шифрование в SQLBase, своей встроенной базы данных и базы данных для рабочей группы. Теперь выбор наиболее подходящего продукта зависит от пользователя. Далее приводятся подробные описания средств защиты ранее упомянутых поставщиков баз данных.

Antivirus

Антивирусные системы - наиболее распространенные средства защиты настольных компьютерных систем, которые используются в начальной фазе жизненного цикла атаки. Традиционные антивирусные продукты эффективны в обнаружении и предотвращении известных вирусов, червей и некоторых троянских программ.

Продуктивность этой технологии напрямую зависит от скорости выпуска производителем вирусных сигнатур. Как правило, время выхода сигнатуры для нового вируса составляет до 24 часов с момента его обнаружения. Любая трансформация кода ведет к появлению нового вируса, для обнаружения и предотвращения которого нужна, опять же, новая сигнатура. Зависимость этого вида защиты от того, насколько быстро появляются сигнатуры новых вирусов, обуславливает потребность в средствах защиты от неизвестных вирусов.

Application Control

Следующий рубеж защиты обеспечивает технология контроля деятельности приложений (Application Control, AC), завершающая линейку средств информационной защиты уровня приложений. Технология AC может предотвращать атаки в фазе их выполнения или раньше.

Механизм АС, как и PFW, основан на регулировании политики безопасности путем создания списка разрешенных на запуск приложений (замкнутая программная среда) и ограничения прав доступа приложений (различного типа, включая различные приложения Р2Р) на обращение к корпоративной сети. Кроме того, с помощью АС можно проверять пользовательскую систему на наличие установленных обновлений ОС и антивирусных средств. Несмотря на достоинства этой технологии, ее использование будет иметь эффект только в случае ее использования совместно с другими защитными технологиями, но не в качестве единственного средства защиты.

BOEP

Система защиты от "переполнения буфера" (Buffer Overflow Exploit Prevention, BOEP) - одна из новейших технологий обеспечения безопасности настольных компьютерных систем. Она предотвращает исполнение вредоносного кода, использующего атаки типа "переполнения буфера". По статистике исследовательской лаборатории X-Forse, такие атаки сейчас наиболее распространены. Их доля составляет до 80% от общего числа атак.

Основа этих атак - принцип функционирования операционных систем, где программа получает привилегии и права запустившего ее пользователя или процесса. Атака заключается в том, что в каком-либо месте программы происходит копирование данных из одного участка памяти в другой без проверки того, достаточно ли для них места там, куда их копируют. Область памяти, куда копируются данные, принято называть буфером. Таким образом, если данных слишком много, то часть их попадает за границы буфера - происходит "переполнение буфера".

Если злоумышленнику удается организовать переполнение буфера, он может удаленно выполнять команды на машине-жертве с правами атакованного приложения - того приложения, в котором обычный пользователь сети получает частичный или полный контроль над этим хостом, например, запуск командной оболочки с правами администратора. "Бессигнатурная" технология BOEP позволяет защититься от подавляющего числа уже известных атак и делает невозможными дальнейшие попытки использовать такого рода уязвимости, т.е. защищает от неизвестных атак.

Технология BOEP стоит на последней линии обороны от сетевых атак. Персональный межсетевой экран предотвращает известные и неизвестные атаки против сетевых сервисов и служб, не задействованных пользователем. Система IPS блокирует известные и неизвестные атаки, которые используют уже известные уязвимости. И, наконец, BOEP реализует защиту от атак, основанных на неизвестных уязвимостях.

Двухвекторная модель атак

Структуру угроз настольным компьютерным системам можно представить с помощью двухвекторной модели их возникновения - угрозы атак на уровне сети и угрозы атак на уровне приложений. На сетевом уровне угрозу заключают в себе DoS-атаки и Интернет-черви, на уровне приложений - различные вирусы, E-mail-черви, троянские программы, шпионское программное обеспечение и т.д.

В этом свете рабочие станции и мобильные компьютеры приобретают значение важнейшего участка информационной защиты - первого и последнего рубежа обороны. Первым рубежом они являются относительно действий зарегистрированных пользователей, а последним рубежом, конечной точкой, целью - для внешних злоумышленников.

Атаки сетевого уровня (network-based attacks) могут протекать без какого-либо участия пользователя. Они становятся возможными из-за наличия уязвимостей в различных сетевых протоколах и службах. Использование данных уязвимостей реализуется посредством прямого взлома и воровства в информационных сетях, распространения сетевых червей, различных атак типа "отказ в облуживании" (DoS-атаки), установки разнообразных программ, результатом действия которых является появление у злоумышленника путей обхода системы защиты (backdoors) и возможности удаленно управлять узлом сети (footholds). Но этим многообразие видов сетевых атак не ограничиваются: есть еще множество различных путей для использования уязвимостей сетевого уровня.

В отличие от сетевых атак, главное орудие атак уровня приложений (application-based attacks), для выполнения которых требуется некоторая форма участия пользователя, - это исполняемые файлы.

Фазы жизни

Рассматривая угрозы настольным компьютерным системам, важно понимать, что для того, чтобы какая-либо атака была успешной, она должна пройти три жизненные фазы: проникновение, выполнение, распространение.

Проникновение может быть осуществлено различными методами - посредством электронной почты, через Web-браузер, за счет удаленного переполнения буфера памяти и т.п. Выполнение - это запуск злонамеренного кода, уже загруженного вследствие успешно пройденной первой фазы. Распространение означает компрометацию других ресурсов, составляющих объект атаки, или иных узлов сети - как посредством удаленного управления, так и в автономном режиме.

IDS и IPS

Получившая широкое распространение технология обнаружения атак (Intrusion Detection System, IDS) использует глубокий анализ пакетов сетевого трафика, прошедшего через правила фильтрации межсетевого экрана, для извещения пользователя о попытке атаки на информационную систему.

Появившись совсем недавно, технология IDS достаточно быстро переросла в технологию защиты следующего поколения - предотвращение атак (Intrusion Prevention System, IPS). По сути дела, IPS стала результатом объединения функциональных возможностей IDS и систем межсетевого экранирования. Механизм обнаружения атак, как правило, основан на сигнатурных методах анализа пакетов и методах анализа протоколов.

Сигнатурные методы (сравнение реального трафика с шаблоном атаки) эффективны для обнаружения уже известных атак и практически беззащитны перед неизвестными атаками.

В свою очередь, методы анализа протоколов обладают потенциалом для обнаружения неизвестных атак и сетевых червей, но имеют недостаток - большое потребление ресурсов при обнаружении атак в реальном времени. Анализ протоколов включает в себя использование целого ряда методик: поведенческого анализа, сравнения структуры и содержания пакетов на соответствие RFC (Request for Comments) и т.д. Предотвращение, в данном случае, возможно только для известных и неизвестных атак, направленных на уже известные уязвимости. Поэтому необходим еще один уровень защиты, предотвращающий атаки на неизвестные уязвимости.

Personal Firewall

Персональный межсетевой экран (Personal Firewall, PFW) - наиболее распространенная и понятная форма защиты настольных компьютерных систем для подавляющего числа пользователей. Благодаря набору правил фильтрации пакетов PFW может уменьшить, но не ликвидировать риск того, что компьютер подвергнется нападению из внешней сети. Путем блокирования доступа к портам, IP-адресам, сетевым протоколам и службам PFW-технология может предотвращать только небольшое число хорошо известных атак (SYNFlood, IPSpoofing, Ping of Death, WinNuke и т.д.). Несмотря на свои бесспорные достоинства, технологии межсетевого экранирования не справляются с новыми, постоянно развивающимися угрозами, примерами реализации которых можно назвать известные всем атаки: Nimda, Code Red, Slammer и т.д.

Первая и последняя линии обороны

Лев Фисенко, ведущий специалист компании "Информзащита"

Журнал IT Manager

Современные системы безопасности предлагают все более совершенные методы защиты корпоративных сетей от различных типов угроз. Однако в них не уделяется достаточного внимания таким уязвимым элементам инфраструктуры, как настольные компьютерные системы. Причем обычно недооценивается не только опасная способность враждебных программных кодов мгновенно распространяться по электронной почте, через Интернет и системы совместного использования файлов, но и та роль, которую играют в этом неправильные и неумелые действия конечных пользователей. А ведь в состав корпоративной сети могу входить сотни или даже тысячи ноутбуков и настольных компьютеров, зачастую географически удаленных друг от друга.

Противоречивость современной сферы информационной безопасности состоит в том, что основной упор в ней делается на защиту периметра и внутренней инфраструктуры сети, несмотря на то, что по статистике наиболее уязвимыми узлами корпоративной сети являются рабочие станции и мобильные компьютеры, на которых обрабатывается большой объем конфиденциальной информации и хранится интеллектуальная собственность компании. Именно они - самое критичное место в построении защиты информационных сетей, так как подвержены угрозам, исходящим как извне, так и от легальных пользователей сети.

Технологии защиты от сетевых атак

Какие же защитные технологии можно противопоставить постоянно эволюционирующим атакам на двух основных векторах угроз? Рассмотрим сначала вектор сетевых атак.

Повсеместное использование межсетевых экранов и антивирусных средств является необходимой, но сегодня - явно не достаточной мерой защиты. Эти две хорошо зарекомендовавшие себя технологии имеют как достоинства, так и недостатки. А в связи со стремительным развитием угроз информационной безопасности средства защиты, использующие эти технологии разрозненно, сами зачастую становятся объектом атаки.

Поэтому на сетевом уровне защиту рабочих станций и мобильных компьютеров, которая обеспечивается, как правило, персональным межсетевым экраном, необходимо дополнить системой предотвращения атак и системой защиты памяти или системой предотвращения атак типа "переполнения буфера".

Virus Prevention System

Технология предотвращения вирусных атак (Virus Prevention System, VPS), в отличие от традиционных антивирусных средств, решает проблему борьбы с неизвестными вирусами. Это технология следующего поколения, которая дополняет обычные антивирусные механизмы и анализирует поведение программ до их выполнения в информационной системе на предмет обнаружения и блокирования враждебных действий.

Использование данной технологии не зависит от появления новых сигнатур и поэтому не является реактивным процессом. Анализ поведения программ проводится в виртуальной среде, никаким образом не связанной с информационной системой, до их выполнения. Так как вирусы пишутся с использованием ограниченного количества достаточно известных методик, то обнаружить проявления аномального поведения программы не составляет никакого труда.

Защита на уровне приложений

Защитившись от атак, которые мы отображаем с помощью сетевого вектора, обратим свое внимание на угрозы от атак, идущих по вектору приложений. Антивирусные программы, которые сегодня повсеместно защищают рабочие станции и мобильные компьютеры на уровне приложений, не справляются с нарастающим валом современных атак. Поэтому можно говорить о необходимости дополнения антивирусных средств новыми технологиями, такими как предотвращение вирусных атак и контроль действий приложений. Рассмотрим все три технологии подробнее.

Знание - сила

Сегодня все ведущие производители средств информационной безопасности предлагают свои решения для защиты настольных компьютерных систем. Это такие продукты, как Symantec Client Security компании Symantec Corporation, Cisco Security Agent от Cisco Systems и Proventia Desktop - решение компании Internet Security Systems (ISS), за которое она была удостоена награды 2005 Frost & Sullivan Award "За лидерство в технологиях" в категории "Защита рабочих станций". Все эти системы, так или иначе, выводят комплексную многоуровневую защиту рабочих станций и мобильных компьютеров на новую ступень развития и реализуют современный подход к безопасности конечного пользователя с применением всей гаммы защитных технологий.

Компании и организации должны реально осознавать необходимость проактивной защиты настольных компьютерных систем от широкого спектра прогрессирующих современных угроз информационной безопасности. Выделение двух основных векторов атак облегчает понимание роли и перспектив различных технологий защиты. Кроме того, важно знать, что может и что не может делать каждая отдельно взятая технология защиты.

Только совместное использование средств периметровой и шлюзовой защиты с механизмами защиты настольных компьютерных систем позволит выстроить эффективную, эшелонированную оборону против постоянно эволюционирующих современных угроз.

Вирусы – угроза безопасности.

Алексей Доля (TanaT@hotmail.ru)

Большинство современных статей о вирусах и способах борьбы с ними охватывает лишь эффективные антивирусные технологии и простейшие сведения о вредных кодах (не все из которых формально соответствуют определению “вируса”). Причем последний вопрос освещается лишь как вспомогательная часть материалов: он помогает лучше понять принципы, реализованные в антивирусах. Данная статья имеет совершенно противоположную цель. Я постараюсь проследить эволюцию вирусов с момента их выхода на “большую сцену”. Основное внимание будет уделяться масштабу и скорости распространения конкретных эпидемий. Не останется без внимания и развитие технического потенциала вредоносного кода: я на конкретных примерах покажу, что именно может испортить тот или иной вирус на вашем ПК или в корпоративной сети.

Эпоха макровирусов.

В 1995 году появилась Windows 95. Благодаря приятному интерфейсу и красивым окошкам она стала самой популярной операционной системой на планете. Нельзя утверждать, что Windows 95 предоставляла создателям вирусов больше возможностей, чем ее младшая сестра MS-DOS. Наоборот, по началу программирование на чистом Win16/32 API было сущим адом. Но суть в другом: Windows стала неформальным стандартом, она поселилась на огромном числе компьютеров и набрала небывалую популярность. Эта система привлекла к себе внимание не только пользователей, но и вирусмейкеров. Начали создаваться первые исполняемые вирусы под эту платформу. Но они не приобрели широкого распространения, так как пользователи не так уж и часто обменивались между собой исполняемыми файлами. Именно этот фактор на протяжении всего времени существования MS-DOS не позволял DOS-вирусам вызывать эпидемии и наносить существенный ущерб. В те времена Интернет еще не набрал сегодняшней популярности и силы, поэтому почти единственным средством транспортировки вирусов с одного компьютера на другой были дискеты и CD-диски. А это, согласитесь, очень медленно.

Исполняемый вирус Hanta

Но вместе с Windows 95 пришел и Microsoft Office.

Именно этот офисный пакет оказался одной из самых благотворных сред для развития и размножения вирусов. Простой и эффективный инструментарий Microsoft Office позволяет создавать макросы, исполняющиеся на компьютере пользователя во время работы с документом. Этот пакет стал также очень популярным: документооборот многих предприятий и по сей день построен на его использовании. Чем же Windows 95 отличалась от Office с точки зрения вирусмейкера? Лишь одним: скорость распространения исполняемых файлов среди пользователей была значительно ниже, чем скорость обмена документами.

Именно поэтому первый нашумевший вирус был написан для Microsoft Office. Это был Word.Concept. Особой зловредностью данный экземпляр не отличался, его эпидемия проходила очень вяло (в течение нескольких лет) и поразил он не так уж и много компьютеров (Лаборатория Касперского зарегистрировала всего 800 жалоб от клиентов на этот вирус). По сравнению с сегодняшним днем, когда Klez успевает поразить около 30 тыс. пользователей в месяц, масштабы Concept выглядят весьма скромными. Но для 1995-1997 гг. результат был очень впечатляющим. Как и маленький ручеек, дающий силу бурной реке, макровирусы предопределили стремительный выход вирусов на мировую арену.

Среди пользователей бытует мнение, что макровирус – это такая безобидная подпрограмма, способная лишь на мелкие пакости вроде замены букв и знаков препинания. На самом деле макровирус может очень многое: отформатировать винчестер или украсть что-то ценное для него не проблема.

Сетевой червь Melting

За эпидемией Concept последовала вспышка активности вируса ColdApe. Этот “макробрат” оказался более оперативным: Лаборатория Касперского за несколько месяцев зарегистрировала около 1200 обращений в свою службу поддержки, связанных с этим вирусом. ColdApe был уже не так безобиден как предшественник, мог и файлы потереть и документы испортить. Он также содержал в себе элементы полиморфного кода, присущие лишь исполняемым вирусам. Таким образом, еще один 1998 год прошел под гнетом макровирусов.

С 1999 года макровирусы начинают постепенно терять свое господство. Это связано со многими факторами. Во-первых, пользователи осознали опасность, таящуюся в простых doc- и xls-файлах. Люди стали более внимательными, научились пользоваться стандартными механизмами защиты от макровирусов, встроенными в MS Office. Немаловажным является и то, что пользователь осознал необходимость использования антивируса. Теперь это “игрушка для хакеров и озабоченных администраторов”, а стандартное средство защиты любого ПК от всех вредных кодов. Во-вторых, антивирусные компании наконец-таки раскололи этот твердый “макро-орешек”. Любой современный антивирус показывает очень высокий результат при борьбе с макровирусами. К примеру, из недавно проведенных компанией “Реланс” тестов выяснилось, что Norton AntiVirus поймал 489 из 495 макровирусов, DrWeb – 491 из 495, а Антивирус Касперского и вовсе все 495. Согласитесь, сегодня у макровируса очень мало шансов на успех. Но это не все, что предлагает современный антивирус в борьбе с этими вредителями: в наши дни становится возможным еще и вылечить большую часть инфицированных файлов. Судите сами, из тех же тестов: Norton AntiVirus излечил 454 из 489 детектированных, DrWeb – 461 из 491 и Антивирус Касперского – 476 из 495 (как вы понимаете, антивирус мог лечить лишь те файлы, которые считал зараженными – этим и объясняется число, стоящее после слова “из”). В-третьих, к 2000 году Лабораторией Касперского была разработана уникальная технология, позволяющая нейтрализовать любой антивирус (даже тот, которого нет в антивирусной базе). Я имею в виду поведенческий блокиратор, интегрируемый в MS Office. Этот встраиваемый модуль называется Office Guard. Суть заложенных в него технологий в том, что набор используемых макровирусом функций можно ограничить. Напомним, что макросы для MS Office пишутся на языке VBA (Visual Basic for Application). Так вот оказывается, что есть команды, без которых не может обойтись ни один макровирус! Именно на них и реагирует Office Guard.

Самым главным бонусом такого подхода является защита даже от еще неизвестных макро-вредителей.

Посмотрим на вирусную двадцатку за февраль этого года. По данным Лаборатории Касперского макровирусы в ней занимают лишь 4, 9, 10, 18 и 20 позиции. Всего на них приходится 5,9% от общего числа зарегистрированных заражений. Это достаточно небольшой процент (для сравнения: в 2000 году макровирусов насчитывалось 20%), который мог бы быть еще меньше, если бы пользователи защищали свой ПК с помощью Антивируса Касперского (Office Guard, входящий в его состав, защитил бы компьютер от любого макровируса) или, при использовании другого антивирусного решения, регулярно обновляли базы (Антивирус Касперского способен бороться с макро-инфекцией и без обновления баз, но для всех остальных видов вредных кодов рекомендуется обновлять базы раз в сутки). К сожалению, среди пользователей всегда остается небольшой процент тех, кто считает, что вирусы обойдут их стороной. Именно этим и объясняет халатность по отношению к установке обновленных антивирусных баз.

2000 год – поворотная точка.

В 2000 году происходят очень важные изменения на мировом “вирусном поле”. Можно сказать, что вирусмейкеры угадали с заменой. На свет появляются новый тип вредных кодов – сетевые черви. В это же время появляется супервирус – “Чернобыль”. Идеи, воплощенные в нем, вызывают восхищение антивирусных экспертов и по сей день.

“Чернобыль” это не просто исполняемый вирус под Windows. В нем заложены действительно красивые приемы и решения. Во-первых, зараженный файл не меняет своего размера по сравнению с первоначальным вариантом. Такой эффект достигается благодаря структуре исполняемых файлов Windows: каждый exe-файл разбит на секции, выровненные по строго определенным границам. В результате между секциями почти всегда образуется небольшой зазор. Хотя такая структура приводит к увеличению места, занимаемого файлом на диске, она же позволяет существенно повысить скорость работы операционной системы с таким файлом.

“Чернобыль” либо записывает свое тело в один такой зазор (если тело туда помещается), либо дробит свой код на кусочки и копирует каждый из них в пустое место между границами. Результатом этой идеи являются: антивирусу сложнее определить, заражен ли файл или нет, и еще сложнее вылечить инфицированный объект (сложнее, имеется в виду, по сравнению с другими способами заражения файлов). Во-вторых, “Чернобыль” стал первопроходцем среди программ, умеющих портить “железо”. Некоторые микросхемы позволяют перезаписывать данные, хранящиеся в их мини ПЗУ. Этим и занимается “Чернобыль”. Результатом такого вандализма является испорченный компьютер, ремонт которого выливается в круглую копеечку. Надо отметить, что “Чернобыль” делает еще и “контрольный выстрел” в зараженный компьютер – на всякий случай он стирает абсолютно все данные с жесткого диска. После того, как широкой общественности стала известна первая “сверх” деструктивная функция данного вируса, какой-то умелец додумался дизассемблировать код “Чернобыля” и выложить его в Интернете. Сегодня имеются сотни модификаций старого “Чернобыля”, каждая из которых только и ждет момента познакомиться с “железом” пользователя. Эти клоны отличаются от “праотца” тем, что портят железо и уничтожают данные не раз в год, а сразу после заражения компьютера. Этот один факт уже достаточен для того, чтобы обзавестись антивирусом.

Скрипт для Corel Draw под названием Gala

Интересным фактом является “черная популярность Чернобыля” и сегодня. В феврале 2003 года 0,71% всех обращений в службу технической поддержки Лаборатории Касперского был вызван именно активностью Win95.CIH (это – научное название обсуждаемого вредного кода). То есть данный экземпляр оказался на 11 месте в вирусном хит-параде (20-тка февральских вирусов). Согласитесь, что для вируса созданного три года назад это поразительный результат. В чем же причина? Конечно, новые клоны нашумевшего вредителя появляются довольно часто – вирусмейкеры все лелеют мечту стать знаменитыми.

Но ведь и антивирусные компании не дремлют! Любой современный антивирус детектирует любую версию старого “Чернобыля”. Есть только одно объяснение: как и в случае с макровирусами пользователи надеются на “лучшее” и не обновляют базы вовремя. А ведь, чтобы их обновить надо всего лишь выйти в Интернет и нажать одну (достаточно большую) кнопку в меню своего антивируса! Стоит один раз недооценить опасность заражения, как придется платить деньги за ремонт ПК. В корпоративной же среде потеря информации с жестких дисков может вызвать куда более ощутимый ущерб, чем повреждение одной микросхемы.

Но вернемся к 2000 году. С этого года сетевые черви могут смело отсчитывать свою “большую” историю. Произошли существенные изменения в технологиях создания и распространения вирусов. В первую очередь, это касается тенденции приобретения вирусами функции распространения по электронной почте. Согласно статистике службы технической поддержки Лаборатории Касперского, около 85% всех зарегистрированных случаев заражения были вызваны проникновением вирусов именно из этого источника. К примеру, по сравнению с 1999 годом рост числа подобных инцидентов составил около 70%. Это связано с тем, что Интернет и электронная почта твердо стали на ноги: сетевая почта превратилась в стандарт бизнес общения. Это привлекло внимание не только пользователей, но и вирусмейкеров. К тому же скорость распространения вирусов через Интернет неизмеримо выше скорости обмена данными на любых носителях.

2000 год еще можно назвать годом “Любовных Писем”. Вирус “LoveLetter”, обнаруженный 5 мая, мгновенно разлетелся по всему миру, поразив десятки миллионов компьютеров практически во всех уголках планеты. Причины этой глобальной эпидемии кроются в чрезвычайно высокой скорости распространения, оригинальных (а кое-где и гениальных) идеях автора. Вирус рассылал свои копии немедленно после заражения системы по всем адресам электронной почты, найденным в адресной книге почтовой программы Microsoft Outlook. Подобно обнаруженному весной 1999 года вирусу Melissa, LoveLetter это делал, якобы, от имени владельца зараженного компьютера, о чем тот, естественно, даже не догадывался.

Рассылаемые зараженные вложенные файлы дезориентировали пользователей своим расширением: 'TXT.vbs'. Большинство до сих пор считает, что текстовые файлы не могут содержать вредоносных программ. Это действительно так, однако под фальсифицированным расширением TXT может скрываться все что угодно, в данном случае - программа, написанная на Visual Basic Script (VBS). Дополнительным фактором является гениальность автора: простой ход с точки зрения психологии. Мало кто сможет удержаться, чтобы не прочитать любовное письмо от своего знакомого. Именно на это была сделана основная ставка в процессе разработки вируса.

Вирусная двадцатка за февраль 2003 года

| Название вируса | Тип вируса | Процент |

| Klez | Сетевой червь | 29,67 |

| Sobig | Сетевой червь | 8,81 |

| Lentin | Сетевой червь | 7,04 |

| Thus | Макровирус для Word | 3,12 |

| Avron | Сетевой червь | 3 |

| Roron | Сетевой червь | 2,87 |

| Hybris | Сетевой червь | 2,49 |

| Tanatos | Сетевой червь | 1,3 |

| Flop | Макровирус для Word | 0,98 |

| Saver | Макровирус для Word | 0,78 |

| CIH (Чернобыль) | Исполняемый | 0,71 |

| Opasoft | Сетевой червь | 0,69 |

| Spaces | Исполняемый | 0,59 |

| Mosuck | Троянец | 0,58 |

| Antilam | Троянец | 0,57 |

| Redlof | Скрипт-вирус | 0,53 |

| Stator | Сетевой червь | 0,53 |

| Melissa | Макровирус для Word | 0,52 |

| Optix Pro | Троянец | 0,51 |

| VMPC | Макровирус для Word | 0,5 |

Еще одним важным событием 2000 года можно считать начало “колонизации” Linux. В общем было зарегистрировано появление 37 новых вирусов и троянских программ для этой операционной системы. По сравнению с вирусами для Windows эти цифры очень малы, но, если посмотреть статистику Linux-вирусов, то их число увеличилось более, чем в 7 раз! Несмотря на то, что некоторые образцы Linux-вирусов действительно обладали всеми необходимыми способностями к размножению и автономной жизни, ни один из них так и не нанес ощутимого ущерба.

Сказалось малая распространенность Linux. Но самым главным фактом стало создание первого вируса в истории Linux, работающего в фоновом режиме и способного заражать файлы в масштабе реального времени. Этот экземпляр получил название Siilov.

Эпоха сетевых червей.

С 2000 года сетевые черви начинают полностью преобладать на вирусной арене мира. Сегодня, по данным Лаборатории Касперского, на их долю приходится 89,1% всех заражений. В структуре распространенности сетевых червей традиционно преобладают почтовые черви (прежде всего "Klez" и "Lentin"), использующие e-mail в качестве основного транспорта для доставки на целевые компьютеры. Все больше и больше почтовых червей применяют метод прямого соединения с SMTP-сервером. Эта тенденция объясняется тем, что традиционный способ рассылки червей (например, через Outlook или другие почтовые клиенты) уже не имеет достаточных шансов на успех. Производители почтового ПО интегрировали в свои программы антивирусные модули или специальные функции для предотвращения несанкционированной рассылки каких-либо данных. Учитывая это, вирусмейкеры все чаще используют новые технологии распространения червей, которые обходят такой тип защиты. Существует еще несколько типов сетевых червей: LAN-черви (распространяющиеся по ресурсам локальных сетей - 2,5%), P2P-черви (распространяющиеся по Peer-to-Peer сетям, например KaZaA - 1,7%), IRC-черви (распространяющиеся по каналам IRC - 0.2%).

Остановимся подробнее на сетевом черве Klez. Этот экземпляр заражает компьютер через “дыру” в почтовой программе Outlook: когда пользователь подводит мышку к письму, содержащему вирус, Klez инфицирует систему. Надо заметить, что эксплуатируемая червем “дыра” была обнаружена до создания этого вируса, а компания Microsoft даже выпустила специальную заплатку. Каждый, кто установил ее, защитил себя и свой ПК не только от Klez, но и от всех его разновидностей и модификаций. После попадания в ОС сетевой червь сканировал жесткие диски, искал e-mail адреса и рассылал на них письма, прикрепляя свое тело в качестве вложения.

Таким образом, скорость распространения сетевого червя становилась очень высокой. Эту же схему использует и все остальные сетевые черви: каким-либо образом попадают на компьютер, ищут потовые адреса и рассылают себя дальше. По данным Лаборатории Касперского за время своего существования Klez заразил более 110 тыс. компьютеров. На сегодняшний день он по-прежнему лидирует в вирусном хит-параде. К примеру, в феврале на его долю пришлось 29,67% от всех заражений вообще.

График зависимости числа вирусов в e-mail от времени

Важным является и то, что сетевые черви мутируют: сегодня вы вряд ли найдете “чистого” сетевого червя. Современный “червяк” содержит в себе элементы скрипт-, исполняемых и полиморфных вирусов, а также кое-что от троянских коней. Хорошим примером служит I-Worm.Magistr. Его автору всего в 30 килобайтах ассемблерного кода удалось реализовать очень сложный резидентный полиморфный вирус, процедуру распространения по локальной сети и электронной почте и, в дополнение, деструктивную функцию CIH. Как результат: вирус-червь, заражающий приложения Windows (исполняющиеся EXE-файлы) и распространяющий свои копии в зараженных письмах электронной почты. Червь также способен распространяться и по локальной сети, заражая файлы на сетевых дисках, открытых на полный доступ. Через месяц после заражения компьютера он стирает всю информацию на диске, данные в CMOS-памяти и содержимое Flash-памяти.

Рассказ о сетевых червях был бы неполным без упоминания I-Worm.Hybris. Это один из первых многокомпонентных вирусов, имеющих функцию самообновления. Представьте себе вредный код, состоящий из основной программы и дополнительных plug-in подпрограмм, которые могут подключаться к Hybris’у в любой момент по желанию автора данного червя. Например, подпрограмма заражения ZIP и RAR архивов, внедрения на компьютеры, зараженные "троянцем" SubSeven, шифрования и т. д. Помимо этого, в Hybris есть очень хитрая система перекачивания этих plug-in'ов с анонимного Web-сайта. Обычно такие сайты легко закрыть.

Но автор изобрел другой способ – вирус соединяется с электронной конференцией alt.comp.virus и ищет там новые версии подпрограмм. А чтобы под видом plug-in вирусу не предложили антивирус, каждый модуль имеет цифровую подпись (128-битный ключ RSA), что обеспечивает 100% аутентификацию! Это действительно уникальный способ – ведь конференцию закрыть невозможно!

Бреши в системе безопасности и бестелесные черви.

В 2001 году был обнаружен новый тип вредоносных кодов, способных активно распространяться и работать на зараженных компьютерах без использования файлов. В процессе работы такие вирусы существуют исключительно в системной памяти, а при передаче на другие компьютеры - в виде специальных пакетов данных.

Такой подход поставил сложные задачи перед разработчиками антивирусных пакетов. Традиционные технологии (антивирусный сканер и монитор) проявили неспособность эффективно противостоять новой угрозе, поскольку их алгоритм борьбы с вредоносными программами основан именно на перехвате файловых операций. Решением проблемы стал специальный антивирусный фильтр, который в фоновом режиме проверяет все поступающие на компьютер пакеты данных и удаляет “бестелесных” червей. Глобальная эпидемия сетевого червя CodeRed, начавшаяся 20 июля 2001 года (по некоторым оценкам зараженными оказались более 300 тыс. компьютеров), подтвердила действенность технологии "бестелесности". Но еще “больнее” оказалась недавняя эпидемия Helkern’а (25 января 2003 года).

В августе 2001 года Николас Уивер (Nicholas Weaver) из университета Беркли (США) опубликовал исследование о технологии создания червя “Warhol” (также известен как “Флэш-червь”), который в течение 15 минут способен распространиться по всему миру. Именно поэтому червь был назван в честь Энди Уорхола (Andy Warhol), автора фразы “в будущем у каждого появится возможность испытать 15 минут славы”. Примерно такая же идея и была реализована в Helkern’е.

Интернет-червь Helkern (также известен под именем Slammer) заражает серверы под управлением системы баз данных Microsoft SQL Server 2000.

Небольшой размер червя (всего лишь 376 байт), уникальная технология заражения и сверх высокая скорость распространения позволили червю получить титул “главной угрозы нормальному функционированию Интернет за последние несколько лет”. Microsoft SQL Server 2000 это многофункциональная система управления базами данных, которая широко используется в том числе и на Web-серверах. Для домашних пользователей, которые самостоятельно не устанавливали Microsoft SQL Server Helkern не представляет опасности.

Червь незаметно проникает на компьютеры через брешь класса "переполнение буфера" (Buffer Overrun) в системе безопасности Microsoft SQL Server. Для этого на целевой компьютер посылается нестандартный запрос, при обработке которого система автоматически выполняет и содержащийся в запросе вредоносный код червя. Далее Helkern начинает процедуру дальнейшего распространения по сети Интернет. Этот процесс отличается исключительно высокой скоростью рассылки копий червя: Helkern запускает бесконечный цикл распространения, и, таким образом, многократно повышает сетевой трафик. Сегодня MS SQL Server является одной из самых популярных баз данных, которая используется на сотнях тысяч компьютеров по всему миру. События показывают, что на большинстве из них до сих пор не установлены обновления системы защиты. Мы опять сталкиваемся с халатностью, но на этот раз не домашних пользователей, а искушенных системных администраторов. Уж кому, как не им, знать о важности своевременной установки заплаток. Думаю, случай с Helkern’ом послужил им хорошим уроком.

Ущерб мировой экономики от вирусов. В млрд. долларов

Помимо создания большого объема избыточного сетевого трафика Helkern не имеет других побочных действий, в том числе деструктивных. Однако одного этого оказалось достаточно, чтобы блокировать 25% всего Интернета! Только представьте: каждый четвертый запрашиваемый сайт был попросту недоступен.

Теперь поговорим о “дырах” в системах безопасности ПО.

Многое указывает на то, что именно в этом направлении потечет дальнейшая эволюция компьютерных вирусов. Использование брешей в сетевых сервисах позволяет вирусам заражать ОС и распространяться с огромной скоростью и без вмешательства человека. Макро- и исполняемые вирусы требовали, чтобы “хозяин” запустил их. Klez сводил роль пользователя в заражении ПК к минимуму: нужно было лишь подвести мышку. В размножении бестелесных червей человек вообще не участвует!

Если вспомнить известную истину “программ без ошибок не бывает”, то становится вообще скучно. Стоит кому-то покорпеть несколько месяцев, отыскав неизведанные дыры в самых популярных продуктах, и выпустить в свет несколько бестелесных червей, как Интернет вообще “ляжет” на несколько дней. Убытки будут колоссальными.

Итог.

Макровирусы отжили свое. Исполняемые вирусы встречаются довольно редко. Жертвами этих двух видов тварей становятся лишь самые ленивые пользователи. Будущее за червями. И не просто сетевыми червями, а вирусами, размножающимися с минимальным участием (а порой и нулевым) человека.

Но не все так плохо. Ведущие эксперты антивирусных компаний проводят много времени за изучением статистики. В результате дальнейшие пути развития вирусной индустрии не являются для них откровением. Хочу привести несколько примеров.

Евгений Касперский, руководитель антивирусных исследований компании Лаборатория Касперского, предсказал возможность глобальной эпидемии скрипт-вирусов (подобных LoveLetter), еще в ноябре 1998 года, когда был обнаружен вирус Rabbit. Тогда многие поспешили обвинить компанию в раздувании вирусной истерии, однако весна 2000 года расставила все на свои места. Сейчас известно более 80 разновидностей LoveLetter. В целях защиты своих пользователей не только от существующих, но и от будущих версий вируса, Лаборатория Касперского разработала технологию Script Checker. Благодаря механизму эвристического анализа скриптов, Script Checker защитил пользователей от всех вариантов LoveLetter, не требуя никаких дополнительных обновлений антивирусной базы.Согласитесь, приятный момент в истории развития вирусов.

Следующим плюсом идет Office Guard. Еще один модуль, входящий в состав Антивируса Касперского, обеспечивающий защиту на этот раз от макровирусов. Эта технология не позволит ни одному макровирусу причинить какой-либо вред вашим данным и заразить другие файлы. Таким образом, уже от двух видов вирусов существует 100% защита.

Будучи даже самым подозрительным пользователем вы окажетесь бессильным против червя, атакующего вас в фоновом режиме, без вашего участия. Поэтому я рекомендую вам устанавливать все обновления используемого сетевого ПО своевременно и обновлять антивирусные базы один раз в сутки. Только с помощью очень жесткой гигиены можно обезопасить свой компьютер. А остальное предоставьте антивирусным экспертам – они не подведут.

«Анти-Хакер»

«Анти-Хакером» в KIS назван файрвол (иначе — межсетевой экран, персональный брандмауэр), предназначенный для защиты локального компьютера при работе в сетях различных типов (Интернет, Интранет, доверенная сеть). Он контролирует и в случае необходимости блокирует несанкционированные исходящие и входящие соединения, проверяет открытые порты и осуществляет динамическую фильтрацию пакетов данных (Stateful-модель). Таким образом, «Анти-Хакер» защищает систему от хакерских атак и регулирует доступ установленных программ в Интернет. Более того, при активизации функции «Режим невидимости» компьютер полностью игнорирует все сетевые обращения извне, становясь «невидимым» для других пользователей сети.

В плане совместимости с программным обеспечением компьютера «Анти-Хакер» может работать в двух основных режимах. Первый из них, режим максимальной совместимости, обеспечивает оптимальную работу файрвола и программ, устанавливающих множественные сетевые соединения (например, клиенты файлообменных сетей). Но в этом случае (в основном в сетевых играх) реакция системы может несколько замедлиться. Поэтому для любителей сетевых игр рекомендуется выбрать другой режим — максимальной скорости.

Малоподготовленному пользователю трудно ориентироваться во всем многообразии сетей, портов и пакетов, в их взаимодействии друг с другом и с системой в целом. С целью максимального упрощения процедуры настройки в «Анти-Хакере» расширен набор предустановленных правил для известных приложений, что упрощает регулировку доступа установленных программ к Интернету. Всего предусмотрено пять предустановленных уровней защиты:

«Блокировать все» — максимальный уровень защиты, запрещающий любую сетевую активность, что равнозначно исключению локального компьютера из сети. «Максимальная защита» — на этом уровне разрешена только такая сетевая активность, для которой в явном виде определено разрешающее правило (входящее в дистрибутив «АнтиХакера» или созданное пользователем самостоятельно). «Обучающий режим» — в данном случае при первой попытке какой-либо программы или сервиса получить доступ в сеть «Анти-Хакер» предлагает пользователю самому определить, стоит разрешать такое соединение или нет.

В случае если пользователь решит, что данному приложению сетевая активность разрешается на постоянной основе, он тут же может создать правило для этого соединения, чтобы впредь подобное уведомление на экране компьютера не появлялось. «Минимальная защита» — уровень, на котором разрешено все, чего явно не запрещают правила, регламентирующие сетевую активность приложений. «Разрешить все» — минимальный уровень защиты, когда разрешена любая сетевая активность.

По умолчанию «Анти-Хакер» работает в режиме минимальной защиты, что, конечно, далеко не всегда является оптимальным решением. Лучше было бы предусмотреть возможность сразу после инсталляции пакета перевести файрвол в обучающий режим, в котором можно достаточно быстро и эффективно настроить правила для всех сетевых приложений, имеющихся в системе. Как и в любом другом достаточно «серьезном» файрволе, в «Анти-Хакере» предусмотрены меры по самозащите программы от удаленного управления ею, а также парольная защита доступа к настройкам. Все это позволяет избежать отключения защиты со стороны вредоносных программ, злоумышленников или неквалифицированных пользователей (разрушительные последствия воздействия на систему и тех и других чаще всего одинаковы).

«Анти-Шпион»

«Анти-Шпион» отслеживает программы и сервисы, производящие несанкционированный показ материалов рекламного характера, различные средства удаленного администрирования и мониторинга, программы-шутки и т. п., и блокирует их исполнение. Так, компонент блокирует показ баннеров и всплывающих окон, мешающих пользователю при работе с web-ресурсами, а также работу программ, пытающихся осуществить не санкционированный пользователем дозвон, анализирует web-страницы на предмет фишинг-мошенничества (для тех, кто не в курсе, фишинг — это разновидность интернет-мошенничества, заключающаяся в рассылке электронных сообщений с целью кражи у излишне доверчивых пользователей конфиденциальной информации, как правило, финансового характера).

До недавнего времени программ, подобных «АнтиШпиону», в арсенале «Лаборатории Касперского» не было вообще, и хотя нельзя сказать, что первый блин вышел комом, она пока еще не может похвастать особой гибкостью и богатством настроек, свойственных лучшим образцам подобных специализированных приложений. Тем не менее, при настройке «Анти-Шпиона» можно создать список доверенных адресов web-сайтов, всплывающие окна которых не будут блокироваться; сформировать «белый» и «черный» списки рекламных баннеров; сформировать набор доверенных телефонных номеров, Dial-up-соединение по которым будет разрешено. Вот, в общем-то, и все, на что способен данный компонент. Прямо скажем, не густо.

«Анти-Спам»

Компонент «Анти-Спам» встраивается в почтовые клиенты (на сегодняшний день только в наиболее популярные — Outlook Express/Office Outlook и The Bat!) и контролирует все входящие почтовые сообщения на предмет спама. Это достигается как использованием традиционных «черных» и «белых» списков адресов, так еще и многоуровневой системой фильтрации, включающей в себя интеллектуальный фильтр заголовков PDB, самообучаемый анализатор текста письма iBayes, а также систему анализа GSG графических элементов письма. Комплексное использование всех трех технологий сделало ненужным обновление баз фильтрации спама — для эффективной работы системы достаточно предустановленной базы образцов спама и чистых писем. Все письма, содержащие спам, помечаются специальной меткой [! all SPAM] или [? all Probable Spam] в поле «Тема» письма.

В процессе работы «Анти-Спама» используется база фишинга «Анти-Шпиона», благодаря чему имеется возможность отфильтровывать письма, имеющие целью получить конфиденциальную информацию финансового характера. Входящий в состав спам-фильтра «Диспетчер писем» позволяет экономить сетевой трафик за счет предварительного просмотра заголовков всех приходящих писем, не загружая их полностью с почтового сервера.

Предусмотрена также возможность настройки «АнтиСпама» на обработку спама (автоматическое удаление, помещение в специальную папку и т. д.) с заданием уровня его агрессивности (пять предустановленных режимов, практически полная аналогия с соответствующими настройками «Анти-Хакера»). Кроме того, имеется возможность составлять «черные» и «белые» списки адресатов и ключевые фразы, на основании которых производится обнаружение спама.

Просмотр «Отчета» KIS

Отдельного упоминания заслуживают другие полезные функции KIS, расширяющие возможности пакета.

Так, в процессе работы программа помещает некоторые объекты в специальные папки «Резервное хранилище» и «Карантин». «Резервное хранилище» содержит копии всех объектов, которые были изменены или удалены в результате работы любого из компонентов KIS.

Если один из этих объектов содержал важную для пользователя информацию, оказавшуюся в процессе антивирусной обработки поврежденной, его всегда можно восстановить из резервной копии. «Карантин» же содержит подозрительные, с точки зрения системы безопасности, объекты, которые текущая версия программы не сумела «вылечить». Оба эти хранилища рекомендуется время от времени просматривать и удалять из них объекты, утратившие свою актуальность.

Каждое действие программы по каждому компоненту защиты, задаче поиска вирусов или обновлению тщательно документируется и заносится в «Отчет». Пользуясь функцией «Отчет», вы всегда сможете узнать подробности о работе любого компонента KIS.

Другой важный сервис KIS, о котором хотелось бы упомянуть отдельно, — создание диска аварийного восстановления системы, позволяющего восстановить работоспособность компьютера на уровне, предшествующем заражению.

Этот диск может оказаться особо полезным в случаях, когда в результате повреждения системных файлов невозможно даже загрузить операционную систему компьютера.

Для этого он содержит:

cистемные файлы Microsoft Windows XP Service Pack 2; набор утилит для диагностики операционной системы; файлы программы Kaspersky Internet Security; файлы, содержащие сигнатуры угроз.

Диск аварийного восстановления создается с помощью «Мастера», использующего специальную программу для создания загрузочных CD-дисков — PE Builder версии 3.1.3 или выше, которая, естественно, должна быть не только установлена на компьютере, но и запущена.

Итак, наш краткий обзор одной из первых программ комплексной защиты персонального компьютера подходит к концу. Правда, мы не очень много внимания уделили особенностям ее настройки, но только потому, что вообще-то все «умолчательные» установки KIS достаточно обоснованны и программа начинает качественно выполнять свою задачу сразу после установки. Но всегда хочется лишний раз убедиться: в самом ли деле она работает? Поэтому напоследок рекомендуем проверить работоспособность если не всей программы, так хотя бы ее основного компонента — «Файлового Антивируса».Как? Очень просто — скачав тестовый вирус EICAR. COM (ftp://ftp.kaspersky.com/utils/eicar/) и сохранив его где-нибудь на жестком диске. Если «Файловый Антивирус» работает, вы получите предупреждающее сообщение.

KIS обнаружил «учебный» вирус

«Файловый Антивирус»

Файловый «Антивирус KIS» является основным компонентом пакета, он осуществляет контроль файловой системы и проверяет все открываемые, запускаемые и сохраняемые файлы на компьютере и всех подключенных дисках (включая сетевые). А контроль скрытых процессов позволяет эффективно противостоять таким новейшим технологиям вирусописателей (и не только их — вспомним недавний громкий скандал с компанией Sony, явно перестаравшейся с защитой своей интеллектуальной собственности), как Rootkit, а контроль целостности приложений защищает систему от внедрения вредоносного кода в отдельные приложения ОС Windows. По своей функциональности «Файловый Антивирус» практически не отличается от «Антивируса Касперского 6» и по сравнению с предшественником — «Антивирусом Касперского 5» — обеспечивает гораздо более высокую скорость антивирусного сканирования. Причем прирост скорости заметен не только во время инструментальных измерений, но и «на глаз», так что основной недостаток прежних версий «Антивируса Касперского», похоже, окончательно изжит. Высокая скорость работы программы достигается за счет использования усовершенствованных технологий сканирования iChecker и iSwift, а также проверки только новых или измененных файлов, что исключает повторную проверку тех файлов, которые не изменились с момента последней проверки.

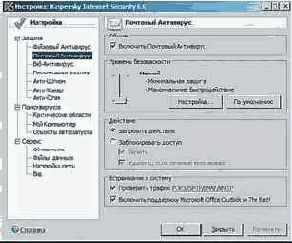

Настройки «Файлового Антивируса»

Достаточно важной (особенно для обладателей не самых современных компьютеров) является и незаметная для пользователя работа «Файлового Антивируса». Программа осуществляет постоянный мониторинг пользовательской активности, и при выполнении ресурсоемких операций ее работа приостанавливается, освобождая ресурсы для пользовательского процесса, а при снижении активности пользователя — возобновляется.

В современном мире, когда информационные

Виктор Куц

IT News

В современном мире, когда информационные технологии все глубже и глубже проникают во все сферы человеческой деятельности, вопрос информационной безопасности однозначно выходит на первый план. В государственных организациях и серьезных коммерческих структурах этой важной сферой ведают специальные подразделения, укомплектованные профессионалами высокого класса. А вот «индивидуалам» и работникам малых предприятий, словом, всем тем, у кого за плечами не стоит всемогущая «секьюрити» и кого объединяет емкое понятие SOHO, о защите своей конфиденциальной информации приходится заботиться самостоятельно.

Как свидетельствует всезнающая статистика, наибольшая опасность для данных, хранимых на персональном компьютере, исходит из Интернета. Используя неограниченные возможности Всемирной сети, злоумышленники размещают вирусы и другие вредоносные программы на web-ресурсах, маскируя их под полезное программное обеспечение. Кроме того, скрипты, автоматически запускаемые при открытии некоторых web-страниц, могут выполнять несанкционированные пользователем действия, включая изменение системного реестра, кражу личных данных и установку вредоносного ПО. Используя сетевые технологии, злоумышленники атакуют удаленные частные компьютеры и серверы компаний и в результате или выводят их из строя, или, в наиболее тяжелом случае, получают полный доступ к атакуемому ресурсу, а следовательно, ко всей информации, хранящейся на нем. О непрошеных письмах, заваливающих любой, даже слегка «засветившийся» в сети, почтовый ящик и содержащих в лучшем случае никому не нужную рекламу, а в худшем — вирусы или «Трояны» (хрен редьки не слаще), — и говорить не хочется.

Конечно, завсегдатаи Интернета хорошо осведомлены обо всех этих угрозах и, как правило, встречают их во всеоружии. Так, многочисленным вирусам и червям эффективно противостоят тоже отнюдь не малочисленные программы-антивирусы; от попыток «взлома» и «проникновения» локальные компьютеры защищаются персональными файрволами со встроенными средствами анализа пакетов (SPI), да и на всяких «троянских коней» и прочий «шпионский» софт, случайно занесенный в компьютер, имеется своя управа.

Даже от непрошеной назойливо- рекламной корреспонденции сегодня существует защита, порой довольно эффективная. Все это так. Вот только далеко не каждый из нас имеет достаточную квалификацию, чтобы не запутаться в этом многообразии современных защитных программ и суметь правильно установить (и главное — настроить) каждую из них на своем компьютере.

Нормальному человеку, которому компьютер нужен для работы, а не для демонстрации своего интеллектуального превосходства над всем остальным человечеством (как для некоторых компьютерных гуру), очень полезной оказалась бы одна универсальная программа, способная обеспечить полную защиту компьютера от всех внешних посягательств. И таковая существует. Это пакет Kaspersky Internet Security 6.0 (далее — KIS), обеспечивающий комплексную защиту персональных компьютеров и рабочих станций, работающих под управлением операционной системы Windows, от всех типов электронных угроз — и вредоносных программ, и хакерских атак, и нежелательных электронных рассылок.

Структура KIS, для каждого источника угроз предусматривающая отдельный компонент программы, позволяет гибко использовать и настраивать любой из этих мощных средств, в которые входят практически все современные продукты компании «Лаборатория Касперского», предназначенные для персонального использования: «Антивирус», механизм защиты от спама «Анти-Спам», персональный файрвол «Анти-Хакер» и еще множество дополнительных инструментов, которые раньше у Касперского не встречались.

Начнем с установки пакета. Входящие в его состав антивирус и файрвол (свойственные всем без исключения программам такого типа) могут конфликтовать с другими установленными программами аналогичного назначения, о чем он честно предупреждает.

Поэтому, во избежание последующих недоразумений, всех конкурентов стоит удалить из системы. Дальнейшая процедура инсталляции пакета не отличается от стандартной: выбираем компоненты для установки (лучше все, так как ненужные в любой момент можно будет отключить) — полная установка займет 12 Мбайт, по современным меркам не так уж и много.

Инсталлятор KIS предлагает удалить потенциально конфликтные приложения

Перезагружаемся. Сразу после установки KIS в системной панели появляется ее значок, служащий своеобразным индикатором работы программы.

Щелкнем по нему мышкой — и перед нами открывается главное окно программы, которое можно условно разделить на две части: в левой расположена навигационная панель, из которой можно получить доступ к основным компонентам KIS, а в правой — выводится достаточно подробная информация, соответствующая выбранному в левой части компоненту.