Что такое компьютерные вирусы и как они работают

Что же такое компьютерный вирус? Представьте себе работу мелкого клерка и его рабочее место. На столе стоит телефон, копировальный аппарат и другие канцелярские принадлежности. Рядом стоит шкаф с папками и документами.

В папках содержатся инструкции, которые клерк должен выполнять. Каждый день он берет очередную папку и начинает с ней работать. Инструкции в папках могут содержать алгоритмы расчета зарплаты, указания по обработке поступающей документации и т. д.

Клерк монотонно выполняет свою работу день за днем и вдруг недоброжелатель вкладывает ему в папку еще один лист с дополнительными инструкциями. В них клерку предлагается скопировать этот лист на копировальной машине и вложить его в следующую папку. Со временем такой лист распространится по папкам и в конце концов, его копия будет находиться в каждой папке.

Кроме инструкций, отвечающих за распространение, дополнительный лист может содержать другие инструкции. Например, в них может указываться, что клерк должен уничтожить папку, взятую наугад из шкафа с документами или перевести некоторую сумму на определенный счет в банке.

Теперь представьте, что работу клерка выполняет центральный процессор. Шкаф с папками документов - это жесткий диск компьютера. Сами папки - это файлы программ, записанные на диске. В этом случае дополнительный лист, подброшенный кем-то в одну из папок, достаточно точно соответствует компьютерному вирусу.

Наиболее общее определение компьютерного вируса можно дать как самораспространяющийся в информационной среде компьютеров программный код. Он может внедряться в выполнимые файлы программ, распространяться через загрузочные секторы дискет и жестких дисков.

Существуют достаточно оригинальные вирусы, распространяющиеся через файлы документов, подготовленных в текстовом процессоре Microsoft Word for Windows и электронной таблице Microsoft Excel for Windows. Кроме перечисленных вирусов существуют и другие, например, вирусы, заражающие командные файлы - файлы с расширением BAT. Прогресс в мире вирусов не стоит на месте, десятки, если не сотни скучающих программистов делают свое черное дело и на свет появляются все более страшные монстры.

К сожалению, действие большинства вирусов не ограничивается размножением и распространением. Они могут выполнять относительно безопасные или напротив, разрушительные действия.

Внешне действия вирусов могут выражаться в том, что периодически, например, по достижении определенного времени, вирус активизируется и выполняет какие-либо операции. Вирусы могут выводить на экран посторонние надписи, "осыпать" символы, уже отображенные на экране, перезагружать компьютер, замедлять работу компьютера, исполнять на встроенном динамике компьютера всевозможные мелодии, удалять файлы и каталоги, стирать выбранные случайным образом секторы жестких и гибких дисков.

Существуют вирусы, делающие “полезную” работу. Например, один из вирусов, поражающих файлы программ, одновременно сжимает их, уменьшая размер. Благодаря этому на диске компьютера становится больше свободного места. Такой вирус выполняет функции широко распространенной программы DIET, но делает это автоматически, не спрашивая на то разрешения у пользователя.

Можно придумать много другой полезной работы, которая под силу вирусам. Однако мы не станем отнимать хлеб у писателей вирусов, скажем только, что даже “полезные” вирусы могут быть очень опасны.

Некоторые эффекты, вызываемые вирусами, например, внезапная перезагрузка компьютера или зависание, часто воспринимаются как аппаратная неисправность компьютера. На это и рассчитывают писатели вирусов. Действительно, причиной этому может послужить аппаратная неисправность компьютера.

Однако не торопитесь вызывать технических специалистов или самостоятельно открывать компьютер. Сначала выполните полную диагностику компьютера, воспользовавшись всеми антивирусными средствами, которыми вы располагаете.

В настоящее время насчитываются тысячи различных вирусов и их модификаций. Мы будем классифицировать их по способу распространения. Подавляющее большинство вирусов можно разделить на две большие группы:

· вирусы, внедряющиеся в файлы,

· вирусы, заражающие загрузочные секторы жестких и гибких дисков.

Существует много вирусов, которые одновременно можно включить в обе эти группы. Такие вирусы являются комбинированными. Они могут распространяться, заражая файлы и загрузочные секторы дисков.

Как с ними бороться

Не надо ждать, пока вирусы заразят ваш компьютер и успеют испортить хранимые в нем данные. Чем раньше начнется подготовка к нападению вирусов - тем лучше. Правильно организованная защита позволит сразу обнаружить появившийся вирус и он не сможет нанести программному обеспечению и вашим данным большого урона.

Основным средством борьбы с вирусами остаются антивирусные программы. В этой главе мы приведем основные сведения об антивирусных программах, приведем несколько примеров их использования.

Однако даже без применения антивирусных программ можно постараться предотвратить проникновение вирусов в компьютер и постараться уменьшить вред, который они нанесут в случае заражения.

Для тех, кто не смог уберечь свой компьютер от вирусов, мы дадим советы, как предотвратить дальнейшее распространение вируса и удалить его, максимально сохранив свои данные.

Лучшее средство против вирусов

Проблема борьбы с вирусами приобрела настолько важное значение, что множество фирм, включая Microsoft, уделяют борьбе с ними все большее внимание. Среди зарубежных фирм, выпускающих антивирусное программное обеспечение, следует отметить McAfee, Central Point, IBM, S&S International, Symantec. Особенно хочется отметить отечественные антивирусные разработки АО “ДиалогНаука”, в которые входят такие известные программы как Aidstest, Doctor Web и ADinf.

Такое разнообразие ставит пользователя перед сложной проблемой выбора системы антивирусной защиты своего компьютера. Мы постараемся помочь вам, отметив критерии выбора, на которые следует обратить особое внимание. Чтобы дать вам представление о возможностях современных антивирусов, мы рассмотрим несколько таких средств, предназначенных для различных операционных систем - MS-DOS, Microsoft Windows, Microsoft Windows 95 и OS/2. Особое внимание мы уделим методике антивирусной защиты, позволяющей с наибольшей надежностью защитить вашу компьютерную систему.

Вирусы и локальные сети

Сетевые технологии внедряются с невиданными темпами. В последнее время большинство фирм, имеющих хотя бы несколько персональных компьютеров, объединяют их в одноранговые локальные сети или локальные сети с выделенными серверами. Широкое распространение локальных сетей вызвано тем, что они позволяют поднять качество работы пользователей на новый уровень, при этом экономятся значительные материальные средства.

Локальные сети позволяют объединить ресурсы многих компьютеров, сделав их доступными для всех пользователей сети.

Например, фирма может приобрести один дорогостоящий лазерный принтер и подключить его к сети. В этом случае любой пользователь сможет печатать на нем так, как будто бы этот принтер подключен к его компьютеру.

Другая возможность, которая появляется при объединении компьютеров в сеть - совместное использование дисковой памяти. Можно установить на одном из компьютеров, подключеном к сети, диск большой емкости (скажем, несколько Гбайт) и предоставить доступ к этому диску для всех или некоторых пользователей. Так как локальные сети передают информацию очень быстро, пользователи могут работать с сетевыми дисками как с локальными, передавая информацию с одного компьютера на другой.

Однако у всякой медали есть обратная сторона. И если пользователи локальной сети могут легко передавать файлы друг другу, то вместе с ними также легко могут распространяться и компьютерные вирусы.

Novell.3120, Novell.3128

Опасные резидентные вирусы.

Если на рабочей станции загружена сетевая оболочка Novell NetWare, вирусы Novell.3120, Novell.3128 предпринимают попытку "взлома" системы защиты файл-сервера.

Содержат в своем теле следующие строки:

HYPERVISOR, SECURITY_EQUALS, SUPERVISOR, GROUPS_I'M_IN, PASSWORD, IDENTIFICATION, IDENTIFICATIONThe, Hypervisor, LOGIN_CONTROL, SYS:SYSTEM/SYS:LOGIN/, NET$BIND.SYS, NET$BVAL.SYS NET$OBJ.SYS NET$PROP.SYS NET$VAL.SYS, SECURITY_EQUALS, SUPERVISOR, GROUPS_I'M_IN, PASSWORD, IDENTIFICATION, IDENTIFICATIONThe, LOGIN_CONTROL

В этой главе мы расскажем вам, как можно защитить локальную сеть персональных компьютеров от вирусного вторжения. При этом мы начнем с использования чисто административных мер (которые сами по себе являются достаточно эффективными), а закончим описанием методик применения специализированных сетевых антивирусных программ.

Работа с BBS АО “ДиалогНаука”

На протяжении всей книги мы настойчиво повторяем, что для увеличения эффективности борьбы с вирусами необходимо постоянно обновлять версии антивирусных программ. Для облегчения этой задачи многие фирмы, занимающиеся разработкой антивирусных средств, предоставляют своим подписчикам возможность получения новых версий программ через электронные доски объявлений BBS, FTP-серверы, предназначенные в основном для файлового обмена, или страницы глобальной гипертекстовой системы WWW. В этом случае вам не нужно каждый раз приезжать в представительство фирмы или пользоваться услугами курьера, так как вы сможете загружать новые версии антивирусных программ через модем.

Модем представляет собой устройство, которое может быть конструктивно выполнено в виде платы расширения, вставляемой в корпус компьютера, либо в виде отдельного устройства, которое подключается кабелем к последовательному порту компьютера. В первом случае модем является внутренним, во втором - внешним.

Как внутренний, так и внешний модем подключается к телефонной линии, для чего на его корпусе имеется стандартный телефонный разъем. Исчерпывающие сведения о выборе и подключении модема вы найдете в 16 томе нашей серии книг “Библиотека системного программиста”, которая называется “Модемы и факс-модемы”.

Одной из основных характеристик модема является скорость передачи данных. Так как размеры файлов антивирусных программ может достигать сотен Кбайт, при использовании низкоскоростных модемов время загрузки новой версии программы может оказаться значительным.

Если вы можете позволить себе потратить на приобретение модема 200-300 долларов США, мы можем порекомендовать модемы фирмы USRobotics (модели Sportster или Courier со скоростью передачи данных не менее 14400 bps), или модемы ZyXEL, которые также обладают неплохими характеристиками.

Для работы с модемом используется специальное программное обеспечение, которое, как правило, продается вместе с модемом. Однако в составе таких операционных систем, как Microsoft Windows версии 3.1, Microsoft Windows 95, IBM OS/2 Warp версии 3.0 имеются достаточно удобные встроенные средства.

Для работы с электронными досками объявлений BBS (в том числе для работы с электронной доской объявлений АО “ДиалогНаука”) вам потребуется простейшая терминальная программа. Вы можете использовать терминальные программы, разработанные для операционной системы DOS, такие как MTE, Telix, Comit или Bitcom, терминальное приложение Terminal, предназначенное для работы в среде Microsoft Windows версии 3.1, приложение HyperTerminal фирмы Hilgraeve Inc., которое поставляется вместе с операционной системой Microsoft Windows 95 и IBM OS/2 и т. д. Выбор достаточно велик.

Электронная доска объявлений BBS АО “ДиалогНаука” открывает вам доступ к самым последним версиям наиболее популярных антивирусных программ

На чем же остановиться?

Если у вас старый модем со скоростью передачи данных 2400 bps, который не способен выполнять аппаратную коррекцию ошибок по протоколу MNP (о чем вы можете узнать из документации к модему), лучшим выбором будет терминальная программа MTE, созданная фирмой Magic Soft.

Если же вы владеете современным высокоскоростным модемом, лучше всего работать с приложением HyperTerminal или использовать средства, которые поставляются вместе с модемом, например, QuickLink II FAX (поставляется вместе с модемом USRobotics Sportster 33600).

Выбирая терминальную программу, убедитесь, что она способна передавать данные с использованием протокола ZMODEM. На сегодняшний день это наиболее удобный и устойчивый протокол, способный динамически адаптироваться к качеству телефонной линии, изменяя размер блока передаваемых данных. Все современные терминальные программы работают с протоколом ZMODEM.

Восстановление файловой системы

Как правило, опасные вирусы полностью или частично разрушают файловую систему, после чего пользователи теряют доступ ко всем или только некоторым файлам, причем не только программным, но и к файлам данных. Именно такое воздействие вирусов наносит максимальный ущерб, так как файлы документов могут соедржать чрезвычайно ценную информацию, ущерб от потери которой может превышать стоимость компьютера во много раз.

Поэтому когда вы приступаете к лечению компьютера, зараженного вирусами, или имеющего поврежденную файловую систему, в первую очередь необходимо выгрузить с его дисков все нужные вам файлы данных. Если в процессе лечения вы потеряете программные файлы, то скорее всего сможете их восстановить без особых проблем, воспользовавшись дистрибутивами или обратившись в фирму, где вы приобретали программы. Потеря же ваших данных невосполнима, и если вы регулярно не выполняете резервное копирование, последствия вирусной атаки могут быть очень неприятными.

Как правило, антивирусные программы, такие как Doctor Web или Aidstest, вылечивают компьютер и автоматически восстанавливают поврежденную файловую систему. Однако бывают случаи, когда и эти программы оказываются бессильными. Например, вирус может уничтожить таблицу размещения файлов или элемент каталога, соответствующий файлу, при этом данные могут оставаться на диске и вы еще сможете их восстановить.

Скажем сразу, что “ручное” восстановление файловой системы доступно только опытным пользователям. Если вы не знакомы в деталях со структурой файловой системы, для восстановления потерянных в результате вирусной атаки данных лучше всего обратиться к специалистам из компьютерной скорой помощи АО “ДиалогНаука”. В крайнем случае можно попробовать восстановить файловую систему такими средствами, как программа SCANDISK.EXE, входящей в комплект поставки современных версий MS-DOS, или программой Norton Disk Doctor. Однако результаты такого восстановления могут быть неудовлетворительными.

В этой главе мы поможем опытным пользователям выполнить самые важные действия по проверке и восстановлению файловой системы MS-DOS с использованием различных программных средств, в первую очередь с использованием программы Norton Disk Editor. Эта программа позволяет просматривать и редактировать содержимое отдельных секторов диска и очень удобна для проведения восстановительных работ.

Восстановление файловой системы необходимо начинать с проверки ее состояния. Именно об этом мы и будем говорить в этой главе.

Ахиллесова пята операционной системы

В этой главе мы попытаемся сделать анализ устойчивости различных операционных систем к “нашествию” вирусов, чтобы помочь системным администраторам и обычным пользователям выбрать наиболее защищенную от вирусов операционную систему.

Не секрет, что надежность многих современных операционных систем оставляет желать лучшего. Это можно сказать и про устойчивость ко всякого рода внешним воздействиям, таким, например, как поптыки несанкционированного доступа или вирусные атаки. Причина этого лежит в неполном использовании возможности аппаратуры, в необходимости обеспечения совместимости новых операционных систем со старым программным обеспечением, а также, вероятно и в том, что при разработке операционных систем для персональных компьютеров вопросам защищенности не уделялось достаточно внимания.

Наиболее беззащитной является операционная система MS-DOS и все совместимые с ней, такие как Novell DOS, IBM DOS и т. д. Основная причина заключается в том, что эта операционная система использует реальный режим работы процессора и предоставляет запущенным программам полный и бесконтрольный доступ ко всем системным ресурсам компьютера (в том числе и к модулям самой операционной системы).

Операционная система Microsoft Windows версии 3.1 (а также Microsoft Windows for Workgroups версии 3.11) запускается из MS-DOS. Хотя она использует защищенный режим работы процессора, ее устойчивость к вирусным воздействиям также невысока.

С точки зрения полноты использования возможностей защищенного режима одно из первых мест принадлежит такой операционной системе, как IBM OS/2. Если системный администратор (или пользователь) запретит запуск в ее среде программ MS-DOS (а также приложений Windows), эта операционная система будет работать очень стабильно. Однако файловая система рабочей станции OS/2 может оказаться баззащитной перед нашествием вирусов. Тем не менее создание вируса для OS/2 - непростая задача. Возможно поэтому нигде в мире не наблюдается лавинообразного роста вирусов, ориентированных на OS/2, что говорит в пользу этой операционной системы.

Операционная система Microsoft Windows 95 может подвергнуться нападению со стороны вирусов, предназначенных для DOS, так как из соображений совместимости она предоставляет таким программам полный доступ к файловой системе и стартует из среды MS-DOS версии 7.0. Последний факт нигде особенно не афишируется, однако на диске C: по-прежнему существуют файлы AUTOEXEC.BAT и CONFIG.SYS, которые не изменили своего назначения. Следовательно, для вируса есть возможнсоть остаться резидентным в памяти до загрузки Windows 95.

Такая операционная система, как Novell NetWare, заслуживает всяческих похвал и потому широко распространена. Ее файловая система хорошо защищена и сама по себе может выдержать вирусную атаку. Однако вирус не обязательно будет пытаться обойти защиту Novell NetWare (что весьма и весьма непросто). Вместо этого он может, например, подсмотреть пароль системного администратора на рабочей станции и таким образом получить неограниченные привилегии. К счастью, работоспособных вирусов подобного типа не так много.

В операционной системе Microsoft Windows NT предусмотрены специальные меры, исключающие возможность выманить у пользователя его пароль. Файловая система NTFS, которая используется в Microsoft Windows NT, содержит мощные встроенные средства защиты от несанкционированного доступа. На сегодняшний день нам не известен ни один вирус, специально разработанный для этой операционной системы.

Административные меры защиты

Системный администратор сети на базе сервера IBM LAN Server может создавать группы пользователей, так же как и администратор сети Novell NetWare. Однако способ присваивания прав доступа отличается от использованного в Novell NetWare. В сети Novell NetWare права доступа назначаются пользователям и группам пользователей с помощью программы SYSCON.EXE. Что же касается сервера IBM LAN Server, то права доступа определяются с помощью блокнота свойств сетевого ресурса, который отображается на экране в ответ на щелчок правой клавишей мыши по соответствующей пиктограмме.

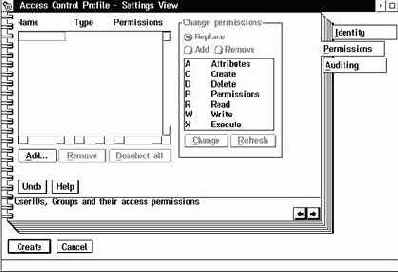

Для определения списка пользователей и групп пользователей, имеющих права доступа к ресурсу, а также для определения самих этих прав необходимо выбрать страницу “Permissions” (рис. 4.29).

Рис. 4.29. Страница “Permissions”, позволяющая определить права доступа к ресурсу для групп пользователей и отдельных пользователей

Вы можете указать следующие права доступа:

| Права доступа | Описание | ||

| Attributes | Изменение атрибутов файлов | ||

| Create | Создание файлов и каталогов | ||

| Delete | Удаление файлов и каталогов | ||

| Permissions | Изменение прав доступа | ||

| Read | Чтение | ||

| Write | Запись | ||

| Execute | Запуск программ на выполнение |

Для предотвращения заражения программных файлов вирусами вы можете указать права доступа Read и Execute для обычных пользователей. По возможности никогда не предоставляйте пользователям права доступа Write, Delete, Attributes, Permissions и Create к каталогам, содержащим программные файлы.

Не используйте для программных файлов комбинацию прав доступа Execute, Write и Delete. Если вам нужно защитить файл от вирусов, укажите для него только одно право доступа - Execute

Если вы указываете для программного файла права доступа Execute, надеясь защитить его таким образом от вирусной атаки, проследите за тем, чтобы для этого файла не были указаны права доступа Write и Delete. В противном случае вирус может удалить такой файл, создав на его месте новый, для которого разрешено выполнение операции записи. Мы уже рассказывали об этой возможности при описании атрибута Execute Only, который используется в операционной системе Novell NetWare.

Анализ главной загрузочной записи MBR и таблицы разделов

Когда программа FDISK.EXE впервые создает разделы на жестком диске, она записывает в начало самого первого сектора жесткого диска (сектор 1, дорожка 0, головка 0) главную загрузочную запись MBR.

Главная загрузочная запись является программой, которая во время начальной загрузки операционной системы с жесткого диска помещается по адресу 7C00h:0000h, после чего ей передается управление. Загрузочная запись продолжает процесс загрузки операционной системы.

Заметим, что указанный механизм работает и в том случае, если на диске компьютера вместо DOS установлена какая-нибудь другая операционная система, например, Microsoft Windows 95, Microsoft Windows NT, IBM OS/2 Warp или UNIX.

Если вирус заражает главную загрузочную запись, он получает управление до загрузки операционной системы и может противодействовать даже самым современным антивирусным средствам, применяя стелс-технологию.

Визуально отличить нормальный главный загрузочный сектор от зараженного бывает не всегда просто. Иногда вирус изменяет только несколько байт, в которых записан адрес загрузочного сектора операционной системы, оставляя программу загрузки нетронутой. Такие изменения можно обнаружить только дизассемблированием и последующим анализом восстановленного исходного текста программы загрузки. В некоторых случаях изменения настолько заметны, что их можно обнаружить “невооруженным глазом”, просто взглянув на дамп самого первого сектора диска.

BootCom.Peanut.445

Опасный резидентный вирус с элементами стелс-технологии.

Заражает главную загрузочную запись MBR жесткого диска, загрузочные секторы дискет, а также COM-файлы в момент их запуска. Если запустить инфицированный COM-файл или загрузить операционную систему с зараженной дискеты, вирус поражает главную загрузочную запись диска.

При загрузке с инфицированного жесткого диска вирус размещает свою резидентную копию в верхних адресах памяти и перехватывает прерывание INT 13h. После запуска первой EXE-программы вирус перехватывает прерывание INT 21h.

Вирус не сохраняет оригинальный загрузочный сектор дискеты.

Когда программа или операционная система пытается прочитать содержимое главного загрузочного сектора MBR с помощью прерывания INT21h, вирус подставляет на место зараженного оригинальный сектор MBR

Другая важнейшая часть первого сектора диска - таблица разделов диска Partition Table.

В ней имеется четыре элемента, которые описывают до четырех разделов диска. В последних двух байтах сектора находится значение 55AAh. Это признак таблицы разделов (сигнатура таблицы разделов).

В разделах диска располагаются логические диски. Обычно создается один первичный раздел для диска C: и один вторичный раздел, в котором создаются логические диски D:, E: и т. д.

Анализ зарезервированных секторов

Между загрузочным сектором и таблицей размещения файлов FAT могут находиться зарезервированные секторы, которые являются служебными для файловой системы или не используются.

Количество секторов, зарезервированных на логическом диске, можно узнать из блока параметров BIOS (BPB или Extended BPB, в зависимости от версии операционной системы MS-DOS). Искомое значение находится в поле этого блока со смещением 3. При форматном просмотре количество зарезервированных секторов указано в строке Reserved sectors at beginning (рис. 6.18).

Если зарезервирован только один сектор, то первая копия таблицы размещения файлов FAT располагается сразу вслед за загрузочным сектором. Именно загрузочный сектор в данном случае является зарезервированным.

Когда зарезервировано несколько секторов, между загрузочным сектором и первой копией таблицы FAT может находиться еще несколько секторов, содержащих нулевые значения. В этих секторах может быть спрятано тело вируса или копия оригинальной загрузочной записи, замещенной вирусом.

Аннотация

В этой книге вы найдете практически всю информацию, необходимую для квалифицированной борьбы с компьютерными вирусами в среде операционных систем MS-DOS, Microsoft Windows, IBM OS/2, Novell NetWare. Мы постарались обобщить громадный опыт, накопленный сотрудниками АО “ДиалогНаука” в этой области, делая упор на практические рекомендации.

Книга предназначена как для начинающих пользователей персональных компьютеров, так и для тех, кто уже обладает достаточным опытом работы. В ней вы найдете методики борьбы с вирусами, описание приемов проведения антивирусной профилактики с помощью специально предназначенных для этого средств, описание наиболее распространенных вирусов и многое другое.

Малое количество вирусов, специально созданных

Малое количество вирусов, специально созданных для OS/2, не означает что компьютеры с этой операционной системой находятся в безопасности. Так как программы, разработанные для MS-DOS, могут работать в среде OS/2, то обычные вирусы MS-DOS все еще представляют опасность для компьютера, а также для установленного в нем программного обеспечения и, самое главное, опасность для данных пользователя.

В принципе для защиты от вирусов компьютера с установленной на нем операционной системой OS/2 можно применять обычные антивирусные средства, разработанные для операционной системы DOS. Однако в некоторых случаях это программное обеспечение не сможет нормально функционировать. Одной из причин служат отличия файловой системы OS/2. Если на жестких дисках компьютера имеются разделы OS/2 в формате высокопроизводительной файловой системы HPFS, не совместимой с FAT, то антивирусные программы DOS не смогут с ней работать.

|

Чтобы защитить компьютеры пользователей OS/2 от вирусов, фирма IBM выпустила в свет антивирус IBM AntiVirus/2, специально предназначенный для этой операционной системы. |

Рис. 3.40. Главное окно IBM AntiVirus/2

После запуска антивирус начнет последовательно просматривать файлы на жестком диске компьютера. Если будут обнаружены вирусы, на экране появится диалоговая панель с предложением удалить их (рис. 3.41). Пользователю предлагается несколько вариантов. Он может удалить вирус, восстановив зараженный файл или загрузочный сектор. Для этого следует выбрать из списка зараженные файлы, подлежащие восстановлению и нажать кнопку Disinfect.

Зараженные загрузочные секторы могут быть восстановлены, даже если из них невозможно удалить вирус.

При этом зараженный загрузочный сектор заменяется программой IBM AntiVirus/2. Чтобы выполнить замену, нажмите кнопку Replace.

И наконец, зараженный вирусом файл можно удалить, воспользовавшись кнопкой Erase. Файлы, удаленные программой IBM AntiVirus/2, невозможно восстановить даже с помощью специальных программ, поэтому пользуйтесь этой операцией с большой осторожностью. Удаляя зараженный файл, надо иметь в виду, что возможно после этого программное обеспечение компьютера перестанет нормально работать и его придется переустанавливать с дистрибутивов или резервных копий. Проверяйте резервные копии программного обеспечения на заражение вирусами. В противном случае они могут быть испорчены.

Любой из перечисленных способов удаления вируса предпочтительнее работы на компьютере, зараженном вирусом. Никак не проявляя себя внешне, вирус может планомерно уничтожать данные, записанные на диске

Чтобы отложить лечение зараженных файлов, достаточно нажать кнопку Close и диалоговая панель IBM AntiVirus/2 - Virus infection report будет закрыта, а вы вернетесь в главное окно программы.

Рис. 3.41. Обнаружены вирусы

Программа IBM AntiVirus/2 позволяет задавать различные режимы проверки компьютера. Вы сами можете задать, какие диски и какие файлы будут проверяться. Для этого выберите из главного меню приложения Check строку Check system. На экране появится диалоговая панель Check system for viruses (рис. 3.42).

Органы управления группы позволяют указать диски и каталоги, которые должны быть проверены. Рекомендуется проверять все диски компьютера со всеми каталогами. Если компьютер подключен к сети, появляется возможность поиска вирусов на сетевых дисках.

Если компьютер используется в качестве почтовой станции, можно ограничиться проверкой только почтовых каталогов, в которые поступают новые файлы.

Рис. 3.42. Диалоговая панель Check system for viruses

Все ли файлы будут проверяться, определяется положением переключателя с зависимой фиксацией, размещенного в группе Files to check.

Для ежедневной антивирусной профилактики можно проверять только программные файлы. Чтобы сократить время проверки, установите в группе Look for known viruses in переключатель New/changed files. В этом случае будут проверяться только новые и изменившиеся файлы.

Если вирус обнаружен, то лучше всего проверить все файлы в компьютере, включая файлы внутри архивов. Для этого установите переключатели в группе Look for known viruses in, как это показано на рисунке 3.42.

Так как практически все известные вирусы работают в среде MS-DOS, то контролю за программами, работающими в окне DOS, уделяется наибольшее внимание. Чтобы настроить режим контроля за программами MS-DOS, выберите из меню Setup строку Shield DOS. Откроется диалоговая панель Shield DOS (рис. 3.43).

Рис. 3.43. Диалоговая панель Shield DOS

Основные параметры контроля устанавливаются в группе Features, содержащей несколько переключателей, описанных в следующей таблице:

|

Переключатель |

Описание |

|

Prevent common DOS viruses |

Проверять заражение известными вирусами |

|

Use expanded memory |

Задействовать дополнительную память. Переключатель доступен только в том случае, если включен переключатель Prevent common DOS viruses |

|

Warn when viral activity occurs |

Антивирус сообщит пользователю, если вирус проявит активность |

|

Check diskette boot records when used |

Автоматическая проверка загрузочных секторов всех используемых дискет. Достаточно удобная функция. Немного замедляет работу с дискетами, зато позволяет обнаружить дискеты, инфицированные загрузочными вирусами |

|

Check files when opened |

Включает проверку файлов перед их запуском на выполнение |

Рис. 3.44. Диалоговая панель Check diskettes

Чтобы IBM AntiVirus/2 успешно защищал компьютер от проникновения в него вирусов, необходимо постоянно обновлять вирусные базы данных программы.Это позволит обнаружить новые вирусы, появившиеся с момента выпуска программы. Обновление вирусной базы данных выполняется очень просто. Достаточно выбрать из меню Update строку Update и указать расположение файла с обновлениями вирусной базы данных.

Антивирус Doctor Web for WinWord

В разделе “Вирусы в файлах документов” мы рассказали о новом типе вирусов, заражающих файлы документов, подготовленные в текстовом процессоре Microsoft Word for Windows версии 6.0 и 7.0. В момент написания книги были известны всего несколько таких вирусов WinWord.Concept, WinWord.Nuclear, WinWord.Color.

Для борьбы с вирусами в текстовых файлах документов Даниловым Игорем Анатольевичем был разработан специальный антивирус Doctor Web for WinWord. Он может быть использован для обнаружения и удаления известных и неизвестных вирусов. Doctor Web for WinWord не является программой в полном смысле этого слова, скорее это документ, содержащий макрокоманды антивируса. В настоящее время он распространяется в файле с именем DRWEBWW.DOC.

В настоящее время Doctor Web for WinWord распространяется совершенно свободно. Вы можете получить это средство непосредственно в офисе АО “ДиалогНаука” или через модем со станции BBS “ДиалогНаука”

Чтобы установить Doctor Web for WinWord, достаточно запустить текстовый процессор Microsoft Word for Windows и загрузить в него файл DRWEBWW.DOC. В момент открытия файла среда текстового процессора будет автоматически проверена на заражение вирусами. Обнаруженные вирусы можно сразу же удалить.

Если вирусов не найдено, тогда вам будет предложено установить Doctor Web for WinWord. Согласитесь с этим предложением, в случае необходимости вы всегда сможете отключить антивирус, открыв файл DRWEBWW.DOC еще один раз. После окончания установки в главном меню Microsoft Word for Windows появится меню Dr.Web (рис. 3.1). Через это меню пользователь может настроить антивирус и выполнить проверку текстовых документов.

Рис. 3.1. Меню Doctor Web for WinWord

Настройка режимов работы Doctor Web for WinWord не должна вызвать у вас никаких затруднений. Откройте диалоговую панель настройки антивируса, выбрав из меню Dr.Web строку Settings. На экране появится диалоговая панель, показанная на рисунке 3.2.

Если вы установили у себя Doctor Web for WinWord, его можно настроить на поиск вирусов в открываемых файлах.

Такая функция очень удобна, так как у вас отпадает необходимость частой проверки всех файлов документов. Даже если вы запишете на жесткий диск компьютера зараженный документ, вирус не сможет заразить вашу систему, так как он будет обнаружен в момент открытия файла.

Тем не менее, в любом случае желательно периодически проверять все файлы документов, хранимые в компьютере, даже если они не используются. В противном случае незамеченный зараженный файл может быть передан на другой компьютер, не защищенный Doctor Web for WinWord.

Антивирус Doctor Web for WinWord позволяет выполнять эвристический анализ макрокоманд проверяемых файлов. Для этого надо включить переключатель Strange macro (рис. 3.2). Такой режим позволяет обнаружить подозрительные макрокоманды, принадлежащие новым, ранее неизвестным вирусам.

Обнаружив подозрительные макрокоманды, Doctor Web for WinWord предлагает их удалить. Вы должны самостоятельно проверить эти макрокоманды и решить вопрос об их удалении.

Рис. 3.2. Выбор режима работы Doctor Web for WinWord

Чтобы начать проверку дисков компьютера, выберите из меню Dr.Web строку Scan. Антивирус проверит, сколько дисков компьютера доступно и откроет диалоговую панель с кнопками, названия которых соответствуют именам этих дисков. Doctor Web for WinWord позволяет проверить не только жесткие диски компьютера, но также компакт-диски, сетевые диски и дискеты.

Перед тем как вы сможете проверять документы, записанные на дискетах, установите в диалоговой панели настройки антивируса переключатель Check FDD. Вставьте дискету, которую надо проверить, в дисковод и выберите из Dr.Web строку Scan. Теперь в открывшейся диалоговой панели появится кнопка для проверки дискет.

Файлы документов, поступающие вам от других пользователей, следует проверять на заражение вирусами. Обязательно проверяйте файлы, поступившее к вам по электронной почте и полученные со станций BBS.

Обнаружив вирус, Doctor Web for WinWord предлагает его удалить. Перед удалением вируса мы рекомендуем сделать резервную копию зараженного документа.После того как вы убедитесь в том, что вирус удален и документ не поврежден, удалите резервную копию зараженного документа.

После удаления вируса из файла документа он остается в формате файла стилей. Если вы решите сохранить такой документ в другом формате и выберете из меню File строку Save As, то увидите, что в открывшейся диалоговой панели Save As, список форматов Save as type будет недоступен. Чтобы исправить формат документа, откройте новый документ, выбрав из меню File строку New, скопируйте в него через универсальный обменный буфер Clipboard содержимое исходного файла, а затем сохраните новый документ. Теперь старый документ можно удалить и работать с новым документом.

Антивирус Norton AntiVirus

Запустите приложение Norton AntiVirus. На экране откроется главное окно Norton AntiVirus (рис. 3.23). В верхней части окна, под главным меню, расположен ряд кнопок, позволяющих настроить режим работы приложения, просмотреть информацию об известных вирусах, установить программу автоматического запуска Norton Program Scheduler и просмотреть журнал предыдущих проверок компьютера.

В средней части окна расположены две группы переключателей, при помощи которых можно выбрать проверяемые диски. В группе переключателей, расположенной слева, перечислены имена всех дисков компьютера и их метки (если такие есть). Чтобы проверить диск, необходимо включить переключатель, расположенный около него. Вы можете выбрать любую комбинацию проверяемых дисков, например, A:, C:, F: или C:, D:, E: и G:.

Вы можете указать не только отдельные имена проверяемых дисков, но и целые группы. Группа переключателей Drive types позволяет указать, что проверке подлежат все дисководы для гибких дисков, все жесткие диски и все сетевые диски. Вы можете проверить не только жесткие диски компьютера, но также все сетевые диски, к которым ваш компьютер имеет доступ и компакт-диски.

Рис. 3.23. Главное окно приложения Norton AntiVirus

С правой стороны окна Norton AntiVirus расположены три кнопки - Scan Now, Exit и Help. Они позволяют начать проверку компьютера, завершить приложение Norton AntiVirus, а также получить справочную информацию.

Чтобы начать проверку выбранных дисков, нажмите кнопку Scan Now. Антивирус выполнит проверку оперативной памяти и загрузочных секторов. Затем будут проверены основные файлы операционной системы. Если никаких нарушений не будет обнаружено, начинается проверка дисков (рис. 3.24).

Рис. 3.24. Проверка диска C:

Ход проверки компьютера зависит от того, как настроен Norton AntiVirus. Зараженные файлы могут обрабатываться в автоматическом режиме или вручную. Более подробно о настройке Norton AntiVirus можно прочитать в следующей главе.

По итогам работы антивирусной скорой помощи АО “ДиалогНаука” можно сказать, что в 1995 году наибольшее распространение получил вирус OneHalf.

Это крайне опасный, полиморфный стелс-вирус, который постепенно шифрует информацию, записанную на жестком диске компьютера. Старая версия Norton AntiVirus for Windows 95 умеет обнаруживать присутствие этого вируса, но удалить его не позволяет. Тем, кто обнаружит его на своих компьютерах, предлагается обратиться в службу технической поддержки фирмы Symantec. Антивирусная программа Doctor Web позволяет в автоматическом режиме удалить вирус OneHalf и расшифровать жесткий диск компьютера без привлечения специалистов

Для более опытных пользователей рекомендуется ручная обработка. В этом случае антивирус позволяет самому пользователю решать, что делать с обнаруженным вирусом (рис. 3.25) - удалить вирус, удалить сам зараженный файл или оставить файл без обработки. Вы можете просмотреть информацию о пойманном вирусе, нажав кнопку Info.

Рис. 3.25. Список обнаруженных вирусов

После того как вы обработаете все вирусы или нажмете кнопку Done, на экране появится диалоговая панель, содержащая статистические данные о проверке компьютера. Закрыв эту панель, вы вернетесь в главное окно программы.

Вирус Beer. 2794

Опасный резидентный шифрованный вирус, заражает выполнимые файлы в формате COM и EXE. Уничтожает файлы DISKDATA.DTL, VIRUSES.INF, DIRINFO, -V.MSG или A-DINF-_.___. Иногда проигрывает мелодию и выводит текст "Сейчас бы пивка"

DOS входит антивирусный пакет Microsoft

Как вы уже знаете, в дистрибутив операционной системы MS- DOS входит антивирусный пакет Microsoft Anti-Virus. В его составе несколько антивирусных программ для MS-DOS и Windows. Новая операционная система Microsoft Windows 95 не содержит в себе встроенных антивирусных средств. Поэтому мы включили в нашу книгу немного сведений о пакете Norton AntiVirus, предназначенном специально для этой операционной системы.

Так как новые вирусы появляются с завидным постоянством, то необходимо периодически обновлять вирусную базу Norton AntiVirus, содержащую описания известных вирусов. В противном случае при проверке можно пропустить новый вирус, заразивший компьютер.

Некоторые вирусы, созданные в России и не получившие широкого распространения за рубежом, могут не определяться программой Norton AntiVirus. Поэтому мы рекомендуем в первую очередь пользоваться отечественными разработками антивирусных программ

Операционная система Windows 95 имеет много новшеств по сравнению со старыми операционными системами MS-DOS и Windows. В частности, внесены изменения в файловую систему. Теперь пользователь может задавать для файлов длинные имена (до двухсот шестидесяти пяти символов). Некоторые старые программы, разработанные для прежних версий Windows, не работают с длинными именами файлов. Ряд антивирусных программ пользуются низкоуровневым доступом к жесткому диску и также не работают совместно с Windows 95.

Мы не стали описывать процедуру установки Norton AntiVirus for Windows 95, вы сможете найти ее в документации, а уделили основное внимание описанию возможностей этого пакета, его достоинствам и недостаткам.

После установки на компьютере Norton AntiVirus for Windows 95 версии 4.0 создается новая папка Norton AntiVirus, содержащая ряд приложений (рис. 3.22).

Рис. 3.22. Папка Norton AntiVirus

В следующей таблице мы перечислим пиктограммы пакета Norton AntiVirus и приведем их краткие описания.

|

Пиктограмма |

Приложение |

|

Некоторые вирусы могут разрушить операционную систему компьютера таким образом, что она перестанет загружаться. Приложение Create Rescue Disk позволяет создать дискету, с которой вы сможете загрузить Windows 95 и восстановить ее работоспособность |

|

Приложение Norton AntiVirus Auto-Protect постоянно работает в фоновом режиме и проверяет все запускаемые программы на заражение известными вирусами. Кроме того, Norton AntiVirus Auto-Protect позволяет отслеживать все подозрительные действия и предупреждать о них пользователя |

|

Основное приложение пакета Norton AntiVirus. Выполняет поиск вирусов в компьютере. Приложение Norton AntiVirus позволяет выбрать режим проверки компьютера, просмотреть информацию об известных вирусах, просмотреть журнал, содержащий информацию о предыдущих проверках компьютера |

|

Приложение Norton Program Scheduler позволяет выполнять запуск Norton AntiVirus в автоматическом режиме. Например, вы можете указать время когда Scheduler должен запустить антивирус для проверки всех файлов на диске. Вместо Norton Program Scheduler вы можете воспользоваться приложением System Agent, входящим в состав Microsoft Plus! For Windows 95 |

|

Приложение Uninstall Norton AntiVirus позволяет отключить антивирусную защиту и удалить все файлы пакета с жесткого диска компьютера. Отключение антивирусной защиты увеличивает шансы вирусов заразить компьютер, поэтому если вы отказались от использования Norton AntiVirus, мы рекомендуем вам попробовать другие антивирусные программы, например, антивирусный комплект АО “ДиалогНаука” |

Антивирусные программы для защиты сети на базе IBM LAN Server

Программная защита серверов сети на базе IBM LAN Server для OS/2 может выполняться с использованием тех же средств, что и защита рабочих станций OS/2. Прежде всего это такая антивирусная программа, как IBM AntiVirus for OS/2, обладающая способностью выполнять сканирование сетевых дисков и каталогов в фоновом режиме.

Существуют и другие антивирусные программы, способные работать в среде OS/2. Это Armour/FireBreak, Dr. Solomon’s AntiVirus Toolkit, LanDesk Virus Protect и т. д.

Заметим, что пока не наблюдается широкого потока вирусов, специально ориентированных на операционную систему OS/2, однако такие вирусы могут быть созданы. К тому же, в среде виртуальной машины DOS, работающей под управлением OS/2, могут распространяться и обычные вирусы, ориентированные на операционную систему DOS.

Антивирусный комплект АО “ДиалогНаука”

В состав антивирусного комплекта АО “ДиалогНаука” входит несколько основных программ - Aidstest, Doctor Web, Doctor Web for WinWord, Advanced Diskinfoscope (ADinf) и ADinf Cure Module. Отдельно можно приобрести программно-аппаратный комплекс защиты от вирусов Sheriff.

Программы, входящие в состав антивирусного комплекта АО “ДиалогНаука”, используют все современные способы для борьбы с вирусами - поиск известных вирусов по их сигнатурам, эвристический анализ программ, позволяющий обнаружить неизвестные вирусы, контроль за изменениями на жестком диске.

Для поиска известных вирусов предназначены два антивируса-полифага. Это Aidstest и Doctor Web. Они позволяют обнаружить и удалить более чем 3000 известных на сегодняшний день вирусов. Полифаг Doctor Web обнаруживает не только известные вирусы. Эвристический анализатор Doctor Web может найти ранее неизвестные вирусы, которые еще не были проанализированы.

Новые вирусы появляются постоянно. Никакие законы и запреты не могут их остановить. Для успешного обнаружения и лечения вирусов программам-полифагам необходима разнообразная информация, которую можно получить только тщательным изучением зараженных программ. Поэтому успех практически любой антивирусной программы-полифага предполагает постоянное обновление версий программы или пополнение базы данных, содержащей информацию об известных вирусах.

Антивирусный комплект АО “ДиалогНаука” является в этом смысле наилучшим вариантом для отечественных пользователей. Специалисты АО “ДиалогНаука” в первую очередь занимаются вирусами, которые распространены в России и других странах бывшего СССР. Возможно, вирусные базы полифагов Aidstest и Doctor Web содержат меньшее количество вирусов, чем некоторые другие антивирусы, зато именно эти вирусы, скорее всего, могут заразить ваш компьютер.

Во многом это достигается за счет хорошо налаженных каналов поступления новых вирусов. Любой пользователь компьютера, в чьем распоряжении находится модем, может позвонить на станцию BBS АО “ДиалогНаука” и передать для изучения программы, зараженные новыми вирусами.

Если переданная программа действительно заражена, то очередная версия Aidstest или Doctor Web будет его лечить.

Новые версии полифага Aidstest выходят постоянно (несколько раз в месяц) по мере появления новых вирусов. Версии полифага Doctor Web обновляются значительно реже. Чтобы Doctor Web смог лечить новые вирусы, достаточно получить файл-дополнение к вирусной базе программы. Эти файлы обычно выходят несколько раз в месяц. Получить их можно на станции BBS АО ”ДиалогНаука” или непосредственно в офисе фирмы.

Удобнее всего купить подписку на антивирусный комплект АО “ДиалогНаука”. В этом случае вы сможете постоянно получать самые последние версии антивирусных программ. Владельцы модема могут связаться через него со станцией электронной почты BBS DialogueScience и получать антивирусы буквально не вставая из-за своего стола.

Кроме программ-полифагов в антивирусный комплект входит ревизор диска ADinf. Эта программа запоминает в собственных файлах (таблицах) различную информацию о программной среде компьютера - загрузочные секторы, контрольные суммы выполнимых файлов, расположение плохих кластеров, структуры каталога и т. д. Если какой-нибудь из этих параметров изменится, то очередная проверка компьютера ревизором ADinf сразу выявит изменения.

Интересной особенностью ADinf является обращение к файловой системе в обход операционной системы. Это позволяет легко обнаруживать стелс-вирусы, маскирующие свое присутствие в компьютере.

В дополнение к ADinf поставляется лечащий модуль ADinf Cure Module. Он удаляет обнаруженные вирусы из зараженных файлов. Интересно, что в отличие от полифагов Aidstest и Doctor Web, модуль ADinf Cure Module удаляет даже новые вирусы. То есть он не нуждается в информации о каждом вирусе.

Чтобы удалить вирус ADinf Cure Module использует сведения полученные о файле до его заражения. Поэтому необходимо установить ADinf и ADinf Cure Module еще до заражения компьютера.

По настоящему полный заслон на пути вирусов ставит программно-аппаратный комплекс Sheriff.

В дополнение ко всему Sheriff очень хорошо выполняет функции программы-монитора. Он немедленно реагирует на все несанкционированные действия программ, например, форматирование жесткого диска, изменение выполнимых файлов, изменение загрузочных секторов, блокируя эти операции и сообщая о них пользователю. Если для вашей работы нужен только чисто программный монитор, используйте программу VSafe из дистрибутива операционной системы MS-DOS.

Единственный метод борьбы с вирусами, не реализованный в антивирусном комплекте АО “ДиалогНаука”, это вакцинирование программ. Из-за низкой эффективности вакцинирования его использование совершенно нецелесообразно.

Служба антивирусной скорой помощи, организованная АО “ДиалогНаука”, высылает заказчику квалифицированных специалистов для лечения компьютеров в особо ответственных случаях

Программы антивирусного комплекта работают в среде DOS, однако вы сможете их использовать и в других операционных системах, например Microsoft Windows и Microsoft Windows 95.

Программы Doctor Web, ADinf и ADinf Cure Module также работают и в среде операционной системы OS/2. Текущая версия Aidstest не совместима с OS/2.

Антивирусный пакет AVP

Антивирусный пакет Antiviral Toolkit Pro (AVP) создан фирмой КАМИ, основной разработчик - Касперский Евгений Валентинович. Пакет AVP позволяет обнаружить и удалить около 6000 различных вирусов. К сожалению, большое количество обнаруживаемых вирусов еще не является полной гарантией от заражения компьютера. Всегда найдется новый вирус, не входящий в вирусную базу программы.

Пакет AVP использует почти все средства для обнаружения вирусов. Он позволяет сканировать файлы, загрузочные записи и оперативную память компьютера в поисках известных вирусов. Анализатор кода может обнаружить большинство новых вирусов, но для их лечения надо получить обновления вирусной базы данных.

Антивирус AVP также позволяет вычислять контрольные суммы проверяемых файлов, а затем периодически проверять их. Расхождения в контрольных суммах файла может служить сигналом, что файл заражен вирусом. В отличае от ревизора ADinf, антивирус AVP не умеет обращаться к дискам компьютера непосредственно через функции BIOS. Поэтому многие активные стелс-вирусы могут оказаться незамеченными AVP.

Однако AVP не дает возможности удалить новые вирусы. В этом плане лучше использовать ADinf и лечащий модуль ADinf Cure Module, входящие в состав антивирусного комплекта АО “ДиалогНаука”. ADinf Cure Module позволяет удалить большинство новых вирусов, еще не включенных в вирусные базы программ-полифагов.

Вместе с AVP поставляется антивирусный резидентный монитор Antiviral Monitor. Он позволяет обнаружить и сообщить обо всех проявлениях, которые могут быть вызваны компьютерными вирусами. Antiviral Monitor также позволяет выполнять автоматическую проверку всех запускаемых и открываемых файлов на заражение известными вирусами.

В настоящий момент фирма КАМИ не выпускает программно-апаратных средств антивирусной защиты, подобных комплексу Sheriff, продаваемых вместе с антивирусным комплектом АО “ДиалогНаука”. Поэтому если необходима антивирусная защита высокой надежности, лучше ориентироваться на программно-аппаратный комплекс Sheriff, и антивирусные программы из комплекта АО “ДиалогНаука”.

Вместе с AVP можно купить компьютерную энциклопедию вирусов - AVP Virus Encyclopedia. Она содержит описания большого количества вирусов, структурированные по различным признакам. Для наиболее интересных вирусов можно просмотреть и прослушать выполняемые вирусами эффекты.

Рис. 3.13. Вирус Ambulance

Например, для вируса Ambulance энциклопедия AVP Virus Encyclopedia позволяет просмотреть эффект, иногда вызываемый этим вирусом. В нижней части экрана под звуки сирены движется автомобиль скорой помощи (рис. 3.13).

Антивирусный пакет Microsoft Anti-Virus

В состав дистрибутива операционной системы MS-DOS версии 6.0 и более поздних версий входит программа Microsoft Anti-Virus. Комплект Microsoft Anti-Virus включает в себя не только антивирусы для операционной системы MS-DOS, но также и для Windows. Надо заметить, что этот антивирус не является разработкой самой фирмы Microsoft, а изготовлен фирмой Central Point Software Product.

Новая версия операционной системы Microsoft Windows 95 не содержит встроенных антивирусных средств, в том числе в ней отсутствует Microsoft Anti-Virus. Поэтому для Microsoft Windows 95 вы должны использовать другие средства защиты.

Процедуры установки и использования этих антивирусных программ описаны во втором томе серии "Персональный компьютер. Шаг за шагом". Поэтому мы повторим только самые основные сведения и больше внимания уделим методике использования Microsoft Anti-Virus и его сравнению с другими антивирусными средствами.

Антивирусная программа Microsoft Anti-Virus для MS-DOS выполняет функции полифага и ревизора. Она позволяет обнаружить известные вирусы и вылечить их. Кроме того, она запоминает основную информацию о выполнимых файлах и проверяет ее при последующих запусках.

В отличае от ревизора ADinf, антивирусная программа Microsoft Anti-Virus не умеет обращаться к дискам компьютера непосредственно через функции BIOS. Поэтому многие активные стелс-вирусы могут оказаться незамеченными.

Для запуска Microsoft Anti-Virus для MS-DOS, введите в командной строке DOS следующую команду:

MSAV.EXE

Рис. 3.14. Антивирусная программа Microsoft Anti-Virus для MS-DOS

На экране появится диалоговая оболочка программы (рис 3.14). В верхней части расположен заголовок программы, ниже него список дисков, которые можно проверить. В окне Main Menu находятся 5 кнопок, управляющие работой программы.

| Кнопка | Назначение | ||

| Detect | Выполнить поиск вирусов | ||

| Detect & Clean | Выполнить поиск и удаление вирусов | ||

| Select new drive | Выбрать диск для проверки | ||

| Options | Установить режим работы Microsoft Anti-Virus | ||

| Exit | Закончить работу с Microsoft Anti-Virus |

Чтобы изменить режим поиска вирусов, нажмите кнопку Options. На экране появится временная диалоговая панель с переключателями, показанная на рисунке 3.15.

Рис. 3.15. Настройка Microsoft Anti-Virus

|

Переключатель |

Режим работы программы |

|

Verify Integrity |

Антивирус сверяет информацию, записанную в файлах CHKLIST.MS (см. переключатель "Verify Integrity") с текущими характеристиками файлов. Если при проверке выявляются различия, на экран выдается предупреждающее сообщение |

|

Create New Checksums |

Во время проверки файлов на наличие вирусов в каждом каталоге создается файл CHKLIST.MS. В этом файле записываются сведения обо всех выполнимых файлах, содержащихся в каталоге (размер файла, дата создания, атрибуты). К выполнимым файлам относятся все файлы с расширениями EXE, COM, BAT, OV*, SYS, BIN, APP, CMD, PGM, PRG, DRV, DLL, 386, FON, ICO, PIF. При последующих проверках характеристики всех выполнимых файлов сверяются с данными из файлов CHKLIST.MS. Если обнаруживается несовпадение, антивирус отображает предупреждающее сообщение |

|

Create Checksums on Floppy |

Если включен этот переключатель и переключатель, "Create New Checksums", тогда во время проверки файлов, расположенных на дискете, в каждом каталоге создается файл CHKLIST.MS |

|

Disable Alarm Sound |

Отключаются все звуковые сигналы |

|

Create Backup |

Перед восстановлением зараженных файлов создаются резервные копии инфицированных файлов. Файлы резервных копий создаются с расширением VIR |

|

Create Report |

Создавать файл отчета, содержащий информацию о результатах проверки диска. Файл создается в корневом каталоге проверяемого диска и имеет имя MSAV.RPT |

|

Prompt While Detect |

Если переключатель находится во включенном положении, то при обнаружении вируса или несоответствия информации, записанной в файле CHKLIST.MS, с параметрами проверяемых файлов дальнейшая проверка прерывается и на экране отображается предупреждающее сообщение "Virus Found" или "Verify Error" соответственно |

|

Anti-Stealth |

Выполняется проверка на наличие активных стелс-вирусов, маскирующихся на уровне операционной системы |

|

Check All Files |

Переключатель позволяет выполнить проверку всех файлов, расположенных на диске |

Если вы постоянно работаете в среде Microsoft Windows, тогда вам лучше использовать для проверки компьютера Microsoft Anti-Virus for Windows.

|

Для проверки компьютера на наличие вирусов и восстановления пораженных файлов и системных областей можно воспользоваться приложением Microsoft Anti-Virus. |

Если группа Microsoft Tools отсутствует, тогда запустите файл MWAV.EXE, он должен находится в каталоге DOS. На экране появится главное окно "Microsoft Anti-Virus" (рис. 3.16).

Рис. 3.16. Приложение Microsoft Anti-Virus

В группе Drivers отображаются пиктограммы всех дисковых устройств, к которым имеет доступ операционная система - накопители на гибких и жестких магнитных дисках, а также, если компьютер подключен к локальной сети, сетевые диски.

Выберите диски, которые надо проверить на наличие вирусов. Для этого достаточно последовательно щелкнуть указателем мыши по изображениям соответствующих устройств. Их названия выделяются цветом, после чего выполняется предварительный сбор информации об устройстве.

Информация о выбранных устройствах отображается в группе Status. В поле Selected выводится количество выбранных устройств Drivers, количество каталогов Directories и общее количество файлов на выделенных устройствах Files.

Чтобы начать проверку выбранных дисков, нажмите кнопку Detect. Если вирусы обнаружены и их надо удалить, нажмите кнопку Detect and Clean. Вы можете задавать различные режимы проверки компьютера. Для этого выберите в меню Options строку Set Options. На экране появится диалоговая панель Options (рис. 3.17).

Рис. 3.17. Диалоговая панель "Options"

В этой диалоговой панели расположены девять переключателей, управляющих приложением Microsoft Anti-Virus for Windows.Переключатели и их назначение практически полностью соответствует переключателям, управляющим антивирусом Microsoft Anti-Virus. Добавлен только один переключатель Wipe Deleted Files. После его включения антивирус будет применять специальные приемы для удаления с диска файлов, зараженных вирусами. Восстановление таких файлов с помощью приложений, аналогичных Microsoft Undelete, будет невозможно.

Аппаратная защита от вирусов

На сегодняшний день одним из самых надежных спсобов защиты компьютеров от нападений вирусов являются аппаратно-программные средства. Обычно они представляют собой специальный контроллер, вставляемый в один из разъемов расширения компьютера и программное обеспечение, управляющее работой этого контроллера.

Благодаря тому, что контроллер аппаратной защиты подключен к системной шине компьютера, он получает полный контроль над всеми обращениями к дисковой подсистеме компьютера. Программное обеспечение аппаратной защиты позволяет указать области файловой системы, которые нельзя изменять. Вы можете защитить главную загрузочную запись, загрузочные сектора, выполнимые файлы, файлы конфигурации и т. д.

Если аппаратно-программный комплекс обнаружит, что какая-либо программа пытается нарушить установленную защиту, он может сообщить об этом пользователю и заблокировать дальнейшею работу компьютера.

Аппаратный уровень контроля за дисковой подсистемой компьютера не позволяет вирусам замаскировать себя. Как только вирус проявит себя, он сразу будет обнаружен. При этом совершенно безразлично, как работает вирус и какие средства он использует для доступа к дискам и дискетам.

Аппаратно-программные средства защиты позволяют не только защитить компьютер от вирусов, но также вовремя пресечь работу троянских программ, нацеленных на разрушение файловой системы компьютера. Кроме того аппаратно-программные средства позволяют защитить компьютер от неквалифицированного пользователя и злоумышленника, они не дадут ему удалить важную информацию, отформативать диск, изменить файлы конфигурации.

В настоящее время в России серийно производится только аппаратно-программный комплекс Sheriff. Он надежно предотвратит заражение компьютера, позволит пользователю тратить значительно меньше времени на антивирусный контроль компьютера обычными программными средствами.

За рубежом производится намного больше средств аппаратно-программной защиты, но их цена занчительно выше, чем у Sheriff и составляет несколько сотен американских долларов.

Вот несколько названий таких комплексов:

|

Наименование комплекса |

Изготовитель |

|

Virustrap |

JAS Technologies of the Americas |

|

C:Cure |

Leprechaum Software International |

|

V-Card |

Digital Enterprises |

|

Thunderbyte |

Glynn International |

|

Immune |

Swabian Electronics Reutlingen |

|

VIRUS BUSTER |

Telstar Electronics |

|

ExVira |

Bugovics & Partner |

Архивирование файлов

Если для резервного копирования используются обычные дискеты, тогда перед записью на них файлов их следует сжать какой-либо программой архивации. Программы-архиваторы позволяют уменьшить размер дисковой памяти, занимаемый файлами. Это происходит за счет устранения избыточности информации, хранимой в сжимаемых файлах.

Сжатые файлы могут занимать значительно меньше места на диске, чем их оригиналы. Так, текстовые файлы, подготовленные, например, в текстовом процессоре Microsoft Word for Windows, обычно уменьшаются вдвое. Конечно, работать с таким файлом невозможно. Перед работой его надо восстановить с помощью той же программы архивации.

В настоящее время наиболее популярны архиваторы ARJ, PKZIP, RAR. Все они выполняют примерно одинаковые функции и могут быть использованы для создания резервных копий документов.

Более подробно вопросы архивирования данных рассмотрены в десятом томе серии “Библиотека системного программиста”, который называется “Компьютер IBM PC/AT, MS-DOS и Windows. Вопросы и ответы”. Сейчас мы только приведем пример использования архиватора ARJ для подготовки резервных копий файлов. Формат вызова архиватора ARJ достаточно сложен:

ARJ <команда> [-<ключ> [-<ключ>...]] <имя архива>

[<имена файлов>...]

Первый параметр - команда - определяет режим работы архиватора:

| Команда | Режим работы архиватора | ||

| A | Добавление новых файлов в архив | ||

| D | Удаление файлов из архива | ||

| E | Извлечение файлов из архива | ||

| L | Просмотр содержимого архива | ||

| M | Перенос файлов в архив. Файлы записываются в архив, а затем исходные файлы удаляются с диска | ||

| X | Восстановление файлов вместе со структурой каталогов и подкаталогов, в которой эти файлы были расположены при архивации | ||

| E | Восстановление файлов архива. Структура каталогов и подкаталогов не восстанавливается, все файлы из архива помещаются в один каталог | ||

| U | Обновить файлы в архиве. В архив записываются только измененные и новые файлы. Файлы, оставшиеся без изменения, заново не архивируются. За счет этого экономится много времени |

После одной из приведенных команд могут следовать один или несколько необязательных дополнительных параметров ключ. Дополнительные параметры должны выделяться символом '-'. Приведем таблицу наиболее важных дополнительных параметров и опишем их назначение:

|

Дополнительный параметр |

Назначение |

|

-G |

Защита создаваемого архива паролем |

|

-R |

Используется с командами "a" или "m" для указания того, что в архив должны войти файлы из текущего каталога и всех его подкаталогов |

|

-V |

Создание и восстановление многотомных архивов, расположенных на нескольких дискетах. Каждая дискета содержит один том архива (файл). Существует несколько модификаций параметра -v: VV - выдавать звуковой сигнал между обработкой отдельных томов архива; VA - автоматически определять объем свободного пространства на дискете (размер очередного тома архива); Vnnnnn - размер отдельных томов архива, например V20000 - создать архив из томов по 20 Кбайт; V360, V720, V1200, V1440 - создать тома, фиксированного размера по 360 Кбайт, 720 Кбайт, 1,2 Мбайт, 1,44 Мбайт |

|

-JR |

Восстановить файлы из поврежденного архива. Используйте этот параметр, если восстановление файлов из архива прервалось сообщением архиваторе о нарушениях в структуре файла-архива |

|

-X<file_name> |

Не архивировать файл, указанный далее. В имени файла можно использовать символы '?' и '*' |

|

-Y |

Архиватор не будет запрашивать у пользователя разрешения для выполнение различных действий, например для создания нового файла многотомного архива, создания каталогов |

Программы-архиваторы очень удобны для создания резервных копий на дискетах.

Если файл архива не помещается на одной дискете, архиватор позволяет создать многотомный архив, состоящий из нескольких файлов. Для этого надо указать дополнительный параметр V. Отдельные файлы многотомного архива можно записать на несколько дискет.

Следующая команда создает многотомный архив, из всех файлов, расположенных в текущем каталоге и всех его подкаталогах, за исключением файлов, имеющих имя TMP или расширение имени BAK. Файлы многотомного архива будут иметь размер немного больший, чем 1,44 Мбайт. Вы сможете записать их на 3-дюймовые дискеты.

ARJ A -R -X*.BAK -XTMP.* -V1440 !COLLAPS

Файлы созданного архива будут иметь имя !COLLAPS и различные расширения:

!COLLAPS.ARJ

!COLLAPS.A01

!COLLAPS.A02

!COLLAPS.A03

....

Восстановить файлы, записанные в этом многотомном архиве, можно либо предварительно скопировав их на жесткий диск компьютера или непосредственно с дискет. Например, для восстановления с дискет используйте следующую команду:

ARJ X -V A:\!COLLAPS

После восстановления файла архива пользователю будет выдан запрос на обработку следующего файла архива. Вставьте в дисковод следующую дискету и нажмите кнопку <Y>.

Автоматическая защита компьютера

В состав комплекта Norton AntiVirus for Windows 95 входит приложение Norton AntiVirus Auto-Protect. Будучи запущенным, это приложение постоянно работает в фоновом режиме, контролируя работу компьютера.

После запуска Norton AntiVirus Auto-Protect в нижней части экрана появляется небольшая пиктограмма, изображающая монитор с осциллограммой (см. правую пиктограмму на рис. 3.34). Эта пиктограмма означает, что компьютер находится под защитой.

Рис. 3.34. Папка Norton AntiVirus Auto-Protect

Вы можете временно отключить Norton AntiVirus Auto-Protect и настроить режим его работы. Для этого сделайте двойной щелчок мышью по пиктограмме AntiVirus Auto-Protect. На экране появится диалоговая панель управления приложением (рис. 3.35), содержащая три кнопки. Кнопка Minimaze позволяет закрыть эту диалоговую панель.

Рис. 3.35. Диалоговая панель Norton AntiVirus Auto-Protect

Чтобы временно отключить защиту компьютера с помощью Norton AntiVirus Auto-Protect, нажмите кнопку Disable. Защита будет отключена, а в нижней части экрана пиктограмма Norton AntiVirus Auto-Protect изменит свой внешний вид (рис. 3.36). Чтобы снова включить защиту, опять щелкните два раза мышью по перечеркнутой пиктограмме и в открывшейся диалоговой панели нажмите кнопку Enable.

Рис. 3.36. Папка Norton AntiVirus Auto-Protect

Norton AntiVirus Auto-Protect постоянно работает в фоновом режиме и проверяет все запускаемые программы на заражение известными вирусами. Кроме того, Norton AntiVirus Auto-Protect позволяет отслеживать все подозрительные действия и предупреждать о них пользователя

Кнопка Configure служит для настройки автоматической защиты от вирусов. После того как вы на нее нажмете, на экране появится диалоговая панель Options - Auto-Protect Settings (рис. 3.37).

Рис. 3.37. Диалоговая панель Options - Auto-Protect Settings

Эта диалоговая панель почти соответствует уже рассмотренной нами панели основного приложения Norton AntiVirus (рис. 3.26). Она содержит описанные нами ранее две группы переключателей - Scan a file when и How to respond.

Поэтому сейчас мы расскажем о дополнительных особенностях этой панели.

В первую очередь это переключатель Load Auto-Protect at startup. Если включить его, тогда Norton AntiVirus Auto-Protect будет автоматически запускаться каждый раз при загрузке компьютера.

Переключатель Auto-protect can be disabled позволяет заблокировать возможность временного отключения защиты. Для этого переключатель должен быть выключен. Вы можете воспользоваться этой возможностью, если на компьютере работают начинающие пользователи. Лучше всего использовать этот переключатель вместе с переключателем Show icon on task bar, который позволяет не отображать пиктограмму приложения в нижней части экрана.

Интересной особенностью приложения Norton AntiVirus Auto-Protect является то, что оно позволяет обнаруживать в выполнимых файлах не только известные, но также неизвестные вирусы. Для этого применяется специальная технология, которая называется Sensor technology. Нажмите кнопку Sensor. На экране появится диалоговая панель Auto-Protect Virus Sensor Settings (рис. 3.38).

Рис. 3.38. Диалоговая панель Auto-Protect Virus Sensor Settings

Чтобы включить режим поиска неизвестных вирусов, установите переключатель Use virus sensor technology. Список When an unknown virus is found и группа переключателей Buttons to display if prompted, определяют реакцию антивируса в случае обнаружения неизвестного вируса.

Кроме проверки запускаемых файлов Norton AntiVirus Auto-Protect выполняет все функции обычного резидентного монитора. Он отслеживает все действия, которые могут стать причиной разрушения программного обеспечения компьютера и хранимых в нем данных, сообщая о них пользователю. Вы можете установить, в каких случаях Norton AntiVirus Auto-Protect будет сообщать вам о “нападении вирусов”. Для этого нажмите кнопку Advanced в диалоговой панели Options - Auto-Protect Settings. Откроется новая диалоговая панель Auto-Protect Advanced Settings (рис. 3.39).

Рис. 3.39. Диалоговая панель Auto-Protect Advanced Settings

В группе Virus- like activity monitors перечислены ситуации, которые отслеживает приложение. Для каждой ситуации вы можете выбрать реакцию приложения Prompt - разрешить пользователю самому решить, выполнять ли данную операцию, Allow - разрешить выполнение операции, Don’t Allow - запретить выполнение операции.

Вот список таких ситуаций с краткими описаниями и рекомендациями.

|

Переключатель |

Описание и рекомендации |

|

Low-level format of hard disk |

Низкоуровневое форматирование жесткого диска. Очень опасная операция. Вызывает полную потерю всех данных на диске. Если монитор обнаружил попытку выполнить форматирование жесткого диска, практически наверняка компьютер заражен вирусом, троянской программой или логической бомбой. Вы должны отменить операцию форматирования и немедленно проверить компьютер на наличие вирусов |

|

Write to hard disk boot record |

Запись данных в загрузочные секторы жесткого диска. Обычно такая операция выполняется загрузочными вирусами при заражении жестких дисков компьютера. Однако изменение загрузочных секторов может быть вызвано значительно более прозаической причиной. Загрузочные секторы изменяются, когда вы изменяете метку диска командой LABEL и устанавливаете новую версию операционной системы. Если монитор сообщит о попытке изменения загрузочных секторов, вы должны самостоятельно проанализировать ситуацию и решить, не вызвано ли такое изменение вашими действиями. В случае если вы не форматировали диски, не меняли метку диска, не устанавливали новую версию операционной системы, то возможно компьютер заражен вирусом. Тогда отмените операцию записи загрузочного сектора и проверьте компьютер на наличие вирусов |

|

Write to floppy disk boot record |

Запись данных в загрузочные секторы дискеты. Обычно такая операция выполняется загрузочными вирусами при заражении дискеты. В тоже время изменение загрузочного сектора может быть вызвано форматированием дискеты, изменением ее метки, командой LABEL, записью на нее операционной системы командой SYS. Если монитор сообщит о попытке изменения загрузочного сектора дискеты, проанализируйте ситуацию и решите, не вызвано ли такое изменение вашими действиями. При необходимости проверьте компьютер на заражение вирусами |

|

Write to program files |

Запись данных в выполнимый файл. Эту операцию выполняет большинство файловых вирусов, заражая свои новые жертвы. Тем не менее, выполнение записи в выполнимый файл не может однозначно говорить о том, что компьютер заражен вирусом. Некоторые программы записывают в свой выполнимый файл различную информацию, например, свою конфигурацию. Если монитор сообщит о попытке изменения выполнимого файла, обратите внимание на файл в который выполняется запись. Если вы уверены, что это неизменяемый файл, скорее всего, компьютер заражен вирусом |

|

Read-only attribute change |

Изменение атрибута файла. Некоторые вирусы, заражая выполнимые файлы, предварительно снимают с них атрибут “только читаемый файл”. Это может сигнализировать о вирусной атаке. Атрибуты файла могут меняться не только вирусами. Например, популярная программа Norton Commander позволяет устанавливать атрибуты файлов произвольным образом |

Приложение Norton AntiVirus Auto- Protect имеет те же недостатки, что и остальные резидентные мониторы. Оно отнимает время на проверку программ во время их запуска, занимает ресурсы компьютера. Монитор может надоесть вам, постоянно сообщая об изменении выполнимых файлов и т. д. Мы рекомендуем пользоваться защитой Norton AntiVirus Auto-Protect во время запуска подозрительных или просто новых программ неизвестного происхождения.

Вирус Gloomy.2725

Заражает выполнимые файлы в формате COM и EXE, резидентный. При каждом шестнадцатом запуске программы портит случайный сектор. Удаляет с диска файлы с именами "*.MS" и "*.?AS". Заменяет главную загрузочную запись на программу, которая после 511 загрузок компьютера форматирует диск. Содержит тексты "Gloomy Nutcracker(AB5) from the city of Brest(BY) with best wishes!" и "Only the Hope dies last!".

Если на вашем компьютере установлена операционная система Windows 95, вы можете использовать монитор Norton AntiVirus Auto-Protect при запуске новых программ, а в качестве основных антивирусных программ пользоваться комплектом АО “ДиалогНаука”.

Автоматизированные средства разработки вирусов

Нет, мы не ошиблись, и это не типографская опечатка. В этом разделе речь действительно пойдет об автоматизированных средствах разработки вирусов. На сегодня в мире насчитывается больше десятка таких средств. С их помощью создание нового вируса становится не сложнее, чем создание нового документа в текстовом редакторе. Используя автоматизированные средства разработки вирусов, любой пользователь может создать собственный вирус буквально за пару минут.

Самые простые средства разработки работают в пакетном режиме - все настройки выполняются через обыкновенный текстовый файл. Результатом их работы является файл с исходным текстом вируса, написанного на языке ассемблера. Из этого “полуфабриката” легко получить готовый вирус, воспользовавшись транслятором с языка ассемблера.

Надо отметить, что исходный текст вируса может служить хорошим пособием для будущих писателей вирусов. Тем более, что обычно вместе со средствами разработки вирусов поставляется полная документация.

Более сложные автоматизированные средства разработки вирусов имеют продуманную диалоговую оболочку со множеством вложенных меню.

Вот только несколько названий автоматизированных средств разработки вирусов:

· The Virus Construction Set (VCS)

· The Virus Creation Laboratory (VCL)

· The Phalcon/Skism Mass Prodused Code generator (PS-MPC)

· The Instant Virus Production kit (IVP)

· The Second Generation in Virus Creation (G2)

Безопасные вирусы

Много вирусов не выполняют деструктивных действий, а содержат своего рода шутки - забавные видео- или аудио-эффекты. Такие вирусы могут отображать на экране монитора разнообразные надписи, проигрывать на встроенном динамике компьютера простенькие мелодии и т. д. Тем не менее, большинство вирусов не содержат в себе абсолютно ничего интересного, кроме факта, что кому-то не лень было тратить свое время на такую ерунду.

Абсолютно безопасных вирусов небывает. Даже если они не выполняют явных разрушительных действий, в них могут содержаться ошибки, вызывающие неправильную работу операционной системы и пользовательских программ. Кроме того, внедряясь в программы, вирусы нарушают авторские права программистов.

В любом случае, если компьютер стал вести себя странно, следует сразу прекратить работу и проверить его на заражение вирусами. Возможно, быстрое обнаружение вируса не позволит ему нанести значительный ущерб.

Благодарности

Мы приносим свою искреннюю благодарность всем, кто помогал нам писать эту книгу и надеемся, что она станет серьезной поддержкой пользователям компьютеров в борьбе с вирусами.

В первую очередь мы признательны сотрудникам АО “ДиалогНаука”, в тесном контакте с которыми создавалась книга:

·

генеральному директору AO “ДиалогНаука” Антимонову Сергею Григорьевичу - за идею создания книги о том, как бороться с вирусами;

· руководителю антивирусного отдела AO “ДиалогНаука” Лященко Юрию Павловичу - за редактирование книги и многочисленные советы по ее содержанию;

· Лозинскому Дмитрию Николаевичу - за популярное изложение жизненного цикла вируса и за предоставленные описания вирусов;

· Данилову Игорю Анатольевичу - за многочисленные консультации по вопросам функционирования современных вирусов, а также за предоставленные описания вирусов;

· Ладыгину Виталию Сергеевичу - за подробное описание вируса Win.CyberTech и рассказ о вирусах, маскирующихся на уровне контроллера жесткого диска;

· Фомину Юрию Николаевичу - за рассказ о принципах аппаратной защиты от вирусов;

· Мостовому Дмитрию Юрьевичу и Зуеву Денису Григорьевичу - за консультации по использованию программы ADinf и лечащего модуля

Кроме того, мы благодарим Абрамкина Алексея Михайловича за прекрасные рисунки, которые он сделал для нашей книги, Фролову Ольгу Викторовну, ставшую одной из первых читателей, корректора Кустова В. С. и сотрудников издательского отдела АО “Диалог-МИФИ” Голубева О. А., Дмитриеву Н. В., Виноградову Е. К. и Кузьминову О. А.

Диалог с Doctor Web