Как связаться с авторами

Вы можете передать нам свои замечания и предложения по содержанию этой и других наших книг через электронную почту:

| Сеть | Наш адрес | Сеть | Наш адрес | ||||

| Relcom | frolov@glas.apc.org | CompuServe | >internet: frolov@glas.apc.org | ||||

| GlasNet | frolov@glas.apc.org | UUCP | cdp!glas!frolov | ||||

| Internet | frolov@glas.apc.org |

Если электронная почта вам недоступна, присылайте ваши отзывы в АО “Диалог-МИФИ” по адресу:

* Адрес: инд. 115409, Москва, ул. Москворечье, 31, корп. 2,

( Тел. (095) 324-43-77

По вопросом антивирусной защиты обращайтесь непосредственно в АО "ДиалогНаука" по адресу:

* Адрес: инд. 117967, Москва ГСП-1, ул. Вавилова 40, ВЦ РАН,

офис 103а.

( Тел. (095) 135-6253, 137-0150, 938-2970

: FidoNet: 2:5020/69

: E-mail:

antivir@dials.msk.su - поставки и обслуживание

bob@dials.msk.su - по вопросам связи со станцией BBS

loz@dials.msk.su - передача новых вирусов

id@dials.msk.su - передача новых вирусов

: Сервер WWW: http://www.dials.ccas.ru

: Сервер FTP: ftp.dials.ccas.ru

Приносим свои извинения за то, что не можем ответить на каждое письмо. Мы также не занимаемся рассылкой дискет и исходных текстов к нашим книгам. По этому вопросу обращайтесь непосредственно в издательство “Диалог-МИФИ”.

Как защитить дискеты от записи

Вы можете защитить свои дискеты от записи. Защита работает на уровне аппаратуры компьютера и ее нельзя отключить программными методами. Поэтому вирус не сможет заразить загрузочный сектор и выполнимые файлы, записанные на дискете с установленной защитой от записи.

Рекомендуется хранить все дискеты с установленной защитой от записи, и снимать ее только в случае, когда надо записать на нее новую информацию.

Все дистрибутивы программного обеспечения, записанные на дискетах, следует защитить от записи. Большинство программного обеспечения можно устанавливать с дискет, на которых установлена защита от записи

Если вы попытаетесь записать данные на дискету с установленной защитой от записи, операционная система выведет на экран компьютера предупреждающее сообщение. Оно может иметь различный вид, в зависимости от того, какие средства используются для записи на дискету.

Например, если вы используете команды COPY или XCOPY операционной системы MS-DOS, и пытаетесь записать файл на защищенную дискету, тогда на экране появится следующее сообщение:

Write protect error reading drive A

Abort, Retry, Fail?

Пользователь должен ответить, как операционная система должна поступить в этой ситуации. Вы можете выбрать три ответа: Abort, Retry или Fail. Для этого достаточно ввести с клавиатуры первый символ выбранного отвеста: Abort - <A>, Retry - <R>, Fail - <F>. Можно использовать как заглавные так и строчные буквы.

Выбор Abort или Fail означает, что операционная система должна отказаться от попытки записать информацию на дискету (Abort просто отменяет выполнение операции, а Fail указывает на необходимость вернуть программе код ошибки). Если вам надо выполнить операцию записи, снимите с дискеты защиту от записи и выберите Retry.

Необходимо внимательно отнестись к сообщению о попытке записи на защищенную дискету. Чтение файлов с дискеты, и запуск с нее большинства программ не должны вызывать записи на нее. Если вы уверены, что запись на дискету выполняться не должна, но она происходит, велика вероятность, что компьютер заражен вирусом.

Некоторые вирусы блокируют вывод сообщения о попытке нарушения защиты от записи, когда заражают выполнимые файлы или загрузочный сектор дискеты. Это позволяет им остаться незамеченными, если на дискете установлена защита. Тем не менее, вы достигнете желаемого результата, дискета останется незараженной.

Вирус Plague.2647

Неопасный резидентный стелс-вирус. При открытии инфицированных файлов удаляет из них свой код, а затем снова заражает, когда файл закрывается. При заражении файлов на дискетах проверяет, установлена ли защита от записи. Если защита установлена, вирус не будет пытаться заразить файлы на нем. Содержит строку "PLAGUE"

Защиту от записи можно установить на дискету любого размера - 3,5 дюймов и 5,25 дюймов. Проще всего это делается на дискетах размера 3,5 дюймов. Вам достаточно закрыть маленькое отверстие в углу дискеты специальной пластмассовой крышкой, как это показано на рис. 2.1. Снять защиту от записи также просто: достаточно открыть защитное отверстие.

Рис. 2.1. Защита от записи на дискете размера 3,5 дюймов

Чтобы защитить от записи дискету 5,25”, нужно заклеить прорезь в конверте дискеты (рис. 2.2). Для этого используется небольшой прямоугольный кусочек клейкой бумаги. Обычно такая бумага продается вместе с дискетами. В крайнем случае вы можете воспользоваться обычной изолентой. Снять защиту от записи можно, удалив приклеенный вами кусочек бумаги.

Часто снимать и устанавливать защиту на дискете 5,25” очень трудно, рано или поздно это надоест и вирус сможет проникнуть на дискету. Поэтому по возможности откажитесь от дискет размером 5,25” и замените их более удобными дискетами размера 3,5”.

Рис. 2.2. Защита от записи на дискете размера 5,25 дюймов

Комбинация одноранговых и централизованных сетей

Мы уже говорили, что пользователи централизованных сетей чувствуют себя в изоляции друг от друга. Даже если компьютеры находятся рядом, нет никаких средств для того чтобы выделить локальный диск одной рабочей станции в пользование другой.

Тем не менее, у центализованных сетей есть свои преимущества. Они более управляемы, так как находятся в полной власти системного администратора. Так как для сервера используется выделенный компьютер со специализированной сетвой операционной системой, быстродействие централизованной сети оказывается заметно выше, чем одноранговой.

С другой стороны, одноранговые сети очень удобны для объединения рабочих групп пользователей. Современные одноранговые операционные системы, такие как Microsoft Windows 95, содержат в себе средства, позволяющие не просто обмениваться файлами или печатать на принтере соседа, но выполнять коллективную работу над одним документом, передавать по сети содержимое универсального буфера обмена Clipboard, “разговаривать” с помощью экрана и клавиатуры или даже проводить видеоконференции.

Но системные администраторы не стоят перед выбором: установить им одноранговую сеть или централизованную. Можно использовать обе одновременно, дополняя высокую производительность централизованных сетей удобными средствами взаимодействия пользователей внутри рабочих групп, присущими одноранговым сетям.

На рис. 4.3 показана комбинированная сеть, в которой пользователи имеют доступ не только к сетевым ресурсам сервера, но и к ресурсам других рабочих станций.

Рис. 4.3. Комбинирование централизованной и одноранговой сети

Следует заметить, что администрирование комбинированных сетей намного сложнее, чем централизованных, так как в системе присутствует такая неуправляемая компонента, как пользователи рабочих станций. Выделяя в коллективное пльзование ресурсы своих рабочих станций, пользователи могут сильно ослабить защиту системы от вирусов и от несанкционированного доступа.

В этом случае администратор должен сочетать меры по обеспечению безопасности централизованной сети с защитой рабочих станций и “воспитательной” работой среди пользователей.

Комбинированные вирусы

Большая часть вирусов не ограничивается заражением выполнимых файлов одного типа, например, только EXE- или только COM-файлов. Такие вирусы могут заражать и EXE- и COM-файлы. Некоторые вирусы также заражают еще и файлы оверлеев и драйверов.

Существуют файлово-загрузочные вирусы. Они распространяются как через выполнимые файлы, так и через загрузочные секторы жестких дисков и дискет. Если вы получите такой вирус, записав на свой компьютер зараженный выполнимый файл, то получив управление, вирус запишет свою копию в главную загрузочную запись или загрузочный сектор жесткого диска. Дальнейшее распространение вируса происходит уже двумя путями - при копировании с компьютера зараженных программ и через загрузочные секторы дискет, используемых на компьютере.

За счет того, что один и тот же вирус может заражать различные объекты - выполнимые файлы, драйверы, загрузочные секторы, он получает больше возможностей для распространения.

Комбинированный метод маскировки

Чтобы достичь еще большей неуязвимости вирусы могут комбинировать различные методы маскировки. Так, многие вирусы комбинируют в себе свойства полиморфных и стелс-вирусов.

К таким вирусам относятся вирусы серии OneHalf. Эти вирусы не только скрывают свое присутствие, используя стелс-технологию, они также маскируются, полностью изменяя свой код при заражении очередного файла или загрузочного сектора.

Коммерческая версия программы Aidstest

В этом разделе мы научим вас принимать новые версии антивирусных программ на примере программы Aidstest.

Итак, подключитесь к BBS “ДиалогНаука”, как это было описано раньше. Вы окажетесь в меню выбора области файлов, показанном ниже:

File Areas

I ... Information

A ... Antiviruses

Comm ... Communications

UL ... Unchecked Users Upload

NV ... New Viruses

File area [Area, "["=Prior, "]"=Next, "?"=List]:A

В ответ на приглашение введите символ A. Так как области файлов имеют иерархическую структуру, вы увидите содержимое области файлов A как список областей, представленный ниже:

File Areas

A.G ... Antiviruses: General

A.MC ... Antiviruses: McAfee

A.X ... Antiviruses: Dr.Web virus base add-on

A.AI ... Aidstest (V-Hunter), commercial

A.AW ... Dr.Web, commercial

A.AD ... ADinf, commercial

A.AE ... ADinfExt, commercial

For more areas, type ".." to go up one level or "/" for top level areas.

File area [Area, "["=Prior, "]"=Next, "?"=List]:AI

Если вам будет нужно вернуться в главное (корневое) меню области файлов, введите в ответ на приглашение символ “/” или “..”.

Для получения самой последней коммерческой версии программы Aidstest войдите в область A.AI. Вы увидите содержимое этой области:

File Areas

A.AI.R ... Antiviruses: Aidstest, russian

A.AI.E ... Antiviruses: Aidstest (V-Hunter), english

A.AI.G ... Antiviruses: Aidstest (V-Hunter), german

For more areas, type ".." to go up one level or "/" for top level areas.

File area [Area, "["=Prior, "]"=Next, "?"=List]: r

Теперь вы можете вернуться на один уровень иерархии выше, если введете в ответ на приглашение символ “..”.

Для того чтобы попасть в корневое меню области файлов, следует ввести символ “/”.

В области A.AI вы можете выбрать три области, которые называются A.AI.R, A.AI.E и A.AI.G. В них расположены, соответственно, русская, английская и немецкая версии программы Aidstest.

Для получения русской версии войдите в область A.AI.R. Вы окажетесь в главном меню BBS АО “ДиалогНаука”:

MAIN (34 mins):

Message areas File areas Change setup Bulletins

Yell for SysOp Statistics Goodbye (log off) ?help

Select:f

Обратите внимание на первую строку этого меню. В скобках указано время в минутах, которое осталось до завершения сеанса связи с BBS. Это время постоянно уменьшается, так что не теряйте его даром!

В ответ на приглашение введите символ “f”. Вы окажетесь в меню FILE, предназначенном для работы с файлами из выбранной вами ранее области:

File area A.AI.R ... Antiviruses: Aidstest, russian

FILE (32 mins):

Area change Locate a file File titles View text file

Download (receive) Upload (send) Statistics Contents (archive)

Tag (queue) files New files scan Main menu Jump to msg. areas

Goodbye (log off) ?help

Select:f

Найдите в этом меню строку Download (receive). Если ее нет, вы не имеете прав для получения файлов из этой области. В этом случае если вы являетесь подписчиком на антивирусный комплект АО “ДиалогНаука”, оставьте сообщение системному оператору BBS.

Перед тем как загружать новую версию программы, просмотрите список файлов, которые есть в выбранной вами области. Для этого из приведенного выше меню выберите строку File titles. Чтобы это сделать, достаточно ввести в приглашении символ “f”.

Далее у вас появится возможность выбора - просмотреть все файлы или только новые, либо указать шаблон для поиска файлов:

Files: ["*"=new, <enter>=all, or type a partial filename]:

Для того чтобы просмотреть весь список файлов, нажмите клавишу <Enter>. Вы увидите примерно следующее:

DOC_VIR.LZH 134631 11-03-96 000 Краткое описание вирусов

DOC_LIST.LZH 24769 11-03-96 000 Информация о текущей версии

AIDS.LZH 161669 11-03-96 000 Aidstest.exe v 1447

File area A.AI.R ... Antiviruses: Aidstest, russian

FILE (31 mins):

Area change Locate a file File titles View text file

Download (receive) Upload (send) Statistics Contents (archive)

Tag (queue) files New files scan Main menu Jump to msg. areas

Goodbye (log off) ?help

Select:d

Файл AIDS. LZH содержит самую последнюю версию антивирусной программы Aidstest. Именно его нам и нужно получить в первую очередь.

Для получения этого или любого другого файла, расположенного в выбранной области файлов, в ответ на приглашение из меню FILE введите символ “d”, выбрав строку Download. На экране появится список протоколов передачи данных, доступных на BBS АО “ДиалогНаука”:

Available protocols:

+------------+

| X)modem |

| 1)K-Xmodem |

| Z)modem |

| S)EAlink |

| Y)modem |

| G)Ymodem-G |

| Q)uit |

+------------+

Select: z

В этом списке вы должны выбрать протокол передачи данных, с которым способна работать ваша терминальная программа. Лучше всего выбрать протокол Zmodem, так как он обеспечивает высокую скорость передачи данных и динамически изменяет размер передаваемого блока в зависимости от качества линии связи. Кроме того, при обрыве связи он позволяет возобновить передачу файла с прерванного места (если включен соответствующий режим в вашей терминальной программе).

Если ваша терминальная программа не работает с протоколом Zmodem, попробуйте протоколы Ymodem или Xmodem. Более подробную информацию об использовании протоколов передачи данных вы найдете в 16 томе нашей серии книг “Библиотека системного программиста”.

Если вы выбрали протокол Zmodem, вам будет предложено ввести список файлов для загрузки:

Type "/q" on a blank line to abort download. Type "/e" to edit the

download list. Type "/g" to start the download and log off

afterwards.

For a normal download, simply press <enter>.

File(s) to download (#1): aids.lzh

(1) AIDS.LZH (00:58, 161669 bytes)

File(s) to download (#2):

Вы должны вводить имена нужных вам файлов по одному, нажимая после ввода каждого имени клавишу <Enter>. Чтобы завершить процедуру ввода имен файлов, в ответ на очередное приглашение просто нажмите клавишу <Enter>. Если из одной области вам нужно получить несколько файлов, имеет смысл сделать это сразу.

После ввода имен всех файлов начнется процесс передачи данных. Вы увидите на экране следующее сообщение:

File: AIDS.LZH

Size: 161669 bytes (1264 Xmodem blocks)

Time: 0 minutes and 58 seconds (estimated)

Mode: Zmodem

Begin your download now, or hit <Ctrl-X> several times to cancel.

<00000000000>

В этом сообщении указано имя файла, его длина в байтах и блоках, приблизительное время передачи и протокол передачи данных. Время передачи зависит от скорости передачи данных, которая в конечном счете определяется модемом и качеством телефонной линии.

Когда передача будет закончена, на экране появится соответствующее сообщение и вы вернетесь в меню FILE:

Transfer completed. (CPS=2426, 91%)

File area A.AI.R ... Antiviruses: Aidstest, russian

FILE (29 mins):

Area change Locate a file File titles View text file

Download (receive) Upload (send) Statistics Contents (archive)

Tag (queue) files New files scan Main menu Jump to msg. areas

Goodbye (log off) ?help

Select:m

Если вам больше ничего не нужно на BBS, выберите строку Goodbye (log off), для чего в приглашении введите символ “g”.

Для того чтобы перейти в другую файловую область (например, для того чтобы получить последнюю версию программы Doctor Web, выберите из этого меню строку Area change. Это можно сделать, если в ответ на приглашение ввести символ “a”.

Можно также вернуться в главное меню, выбрав строку Main menu. Для этого в приглашении нужно ввести символ m. Вы увидите следующее:

MAIN (1 mins):

Message areas File areas Change setup Bulletins

Yell for SysOp Statistics Goodbye (log off) ?help

Select:

Коммерческая версия программы Doctor Web

Получение последней коммерческой версии программы Doctor Web доступно для подписчиков и выполняется аналогично тому, как это было описано в предыдущем разделе.

Войдите в область файлов A.AW. Напомним, что для перемещения в иерархической системе вложенных областей файлов вы можете использовать команды “..” и “/”. Первая из них перемещает вас в корневую область, вторая - поднимает вверх на одну иерархическую ступень.

Ниже мы привели содержимое области файлов A.AW:

File Areas

A.AW.R ... Antiviruses: Dr.Web, russian

A.AW.E ... Antiviruses: Dr.Web, english

A.AW.G ... Antiviruses: Dr.Web, german

For more areas, type ".." to go up one level or "/" for top level areas.

File area [Area, "["=Prior, "]"=Next, "?"=List]:R

В областях A.AW.R, A.AW.E и A.AW.G находятся, соответственно, русская, английская и немецкая версии антивирусной программы Doctor Web.

Вот что вы увидите, если просмотрите список файлов в области A.AW.R:

-

- Please check area AX for new virus base add-ons

-

WEB.LZH 176266 09-02-96 000 Dr.Web 3.09b, russian

WEB_DOC.LZH 239228 09-02-96 000 Dr.Web 3.09b, russian doc

DRWEBWW.LZH 19321 20-09-95 000 Dr.Web for Winword v 1.00

Файл WEB.LZH содержит последнюю версию программы Doctor Web. Документацию к ней вы найдете в файле WEB_DOC.LZH. В файле DRWEBWW.LZH находится антивирусное средство Doctor Web for Winword, предназначенное для текстового процессора Microsoft Word for Windows, способное обнаруживать и уничтожать макрокомандные вирусы в файлах документов.

Загрузив новую версию программы Doctor Web, просмотрите содержимое области файлов A.X, в которой лежат добавления к вирусной базе данных.

Ниже мы показали, как выглядит список файлов с добавлениями:

-

- ymmdd.ver, please read documentation !!!

-

WEB51008.305 1825 08-10-95 000

WEB51016.305 2009 16-10-95 000

WEB51026.305 2758 26-10-95 000

WEB51109.306 2087 09-11-95 000

WEB51226.307 4720 26-12-95 000

WEB60109.308 4662 09-01-96 000

WEB60118.308 4289 18-01-96 000

WEB60206.308 8103 06-02-96 000

WEB60213.309 2511 13-02-96 000

WEB60225.309 2442 25-02-96 000

В имени файла закодирована дата добавления. Например, файл WEB51109.306 был создан 9 сентября 1995 года. О том, как пользоваться добавлениями, вы можете прочитать в документации на программу Doctor Web.

Заметим, что переписывать дополнения к более ранним версиям программы Doctor Web нет смысла, так как они включены в состав последующих версий и не будут подключаться.

Коммерческие версии программ ADinf и ADinfExt

Последнюю версию программы ADinf подписчики смогут найти в области файлов A.AD, содержимое которой приведено ниже:

A.AD.R ... Antiviruses: ADinf, russian

A.AD.E ... Antiviruses: ADinf, english

A.AD.G ... Antiviruses: ADinf, german

Для получения русской версии программы ADinf вы должны переписать файлы ADINF_1.LZH и ADINF_2.LZH из области A.AD.R:

-

- Attention ! You need both files to install ADinf

- Внимание! Для установки ADinf'а необходимы оба файла

-

ADINF_1.LZH 116276 03-03-96 000 ADinf 10.06, part 1 of 2

ADINF_2.LZH 206934 03-03-96 000 ADinf 10.06, part 2 of 2

Самая последняя версия лечащего модуля ADinfExt находится в области файлов A.AE:

A.AE.R ... Antiviruses: ADinfExt, russian

A.AE.E ... Antiviruses: ADinfExt, english

A.AE.G ... Antiviruses: ADinfExt, germany

Содержимое области A.AE.R (русская версия программы ADinfExt) представлено ниже:

-

- Attention ! You need both files to install ADinfExt

- Внимание! Для установки ADinfExt'а необходимы оба файла

-

ADINFX_1.LZH 120081 03-03-96 000 ADinfExt 3.04, part 1 of 2

ADINFX_2.LZH 58642 03-03-96 000 ADinfExt 3.04, part 2 of 2

Вам нужно загрузить из этой области файлы ADINFX_1.LZH и ADINFX_2.LZH.

Лаборатория компьютерного оружия

Автоматизированные средства разработки дают хорошее представление о возможностях вирусов. Поэтому мы рассмотрим их более подробно на примере The Virus Creation Laboratory (VCL). VCL представляет собой достаточно старую разработку. Она датирована 1992 годом:

Copyright (c) 1992 Nowhere Man and [NuKE] WaReZ

Version 1.00

Создание вируса при помощи VCL становится просто детской забавой. Программа имеет развитую диалоговую оболочку, содержащую многочисленные меню, окна и диалоговые панели.

| Уровень сервиса, предоставляемый пользователю VCL, практически не поддается описанию. Например, для большего удобства в состав дистрибутива VCL входят PIF-файл для запуска из среды Windows и пиктограмма. |

Любому, кто создает вирус при помощи VCL, достаточно задать в меню и диалоговых панелях его свойства. На рисунке 1.11 показано, как можно задать основные свойства будущего вируса. Обычные переключатели меню Options позволяют указать, какие типы файлов вирус должен поражать, будет ли он реализовывать алгоритмы самошифровки и защиты от отладки. Вы можете указать способ поиска новых жертв, насколько быстро вирус должен заражать файлы компьютера и т. д.

Рис. 1.11. Автоматизированные средства разработки вирусов

Большинство вирусов не только создают свои копии, заражая новые файлы и загрузочные секторы дисков, они также могут выполнять всевозможные действия. VCL легко позволяет подключить к вирусу вредоносные функции. Для этого предназначено меню Effects. Список действий, которые VCL позволяет встроить в вирус, представлен в таблице приведенной ниже. Прочитайте эту таблицу внимательно - ведь это список признаков появления вируса на вашем компьютере! Конечно, список неполный, вирусы могут выполнять гораздо более сложные действия.

| Эффект | Описание | ||

| Beep the PC speaker | Подать звуковой сигнал через встроенный динамик компьютера | ||

| Change low RAM | Изменить объем стандартной оперативной памяти | ||

| Clear the screen | Очистить экран монитора компьютера | ||

| Cold reboot | Выполнить холодную перезагрузку компьютера | ||

| Corrupt file(s) | Разрушить файлы с заданными именами | ||

| Disable LPT port | Отключить параллельный порт компьютера | ||

| Disable Print Screen | Отключить функцию печати содержимого экрана | ||

| Disable COM port | Отключить последовательный порт компьютера | ||

| Display a string | Вывести на экран заданную строку | ||

| Drop a program | Выполнить программу | ||

| Erase file(s) | Удалить файлы | ||

| Lock up the computer | Зациклить компьютер | ||

| Machine gun sound | Подать звук стреляющего пистолета | ||

| Out value to port | Вывести определенное значение в задаанный порт компьютера | ||

| Out random to ports | Вывести случайное значение в задаанный порт компьютера | ||

| Play a tune | Проиграть мелодию | ||

| Print a string | Напечатать на принтере текстовую строку | ||

| Drop to ROM BASIC | Запустить интерпретатор языка BASIC, записанный в ПЗУ компьютера | ||

| Send string to COM | Вывести строку в последовательный порт. Эту возможность можно использовать для программирования модемов | ||

| Swap two LPT ports | Поменять имена двух параллельных портов компьютера | ||

| Swap two COM ports | Поменять имена двух последовательных портов компьютера | ||

| Trash a disk | Испортить информацию в нескольких секторах на заданном диске | ||

| Trash some disks | Испортить информацию в нескольких секторах на каком-нибудь диске | ||

| Display an ANSI | Вывести на экран строку команд ANSI. Она может содержать такие команды как установка курсора в заданную позицию экрана, выбор цвета текста и цвета фона, отображение символов и т. д. | ||

| Warm reboot | Выполнить “теплую” перезагрузку компьютера |

Создаваемый вирус может создавать несколько эффектов из приведенного списка. Те, кому этого недостаточно, могут подключить к вирусу собственные модули, определенные в ассемблерном файле.

Рис. 1.12. Выбор условия для срабатывания вируса

Для каждого выбранного эффекта VCL позволяет выбрать условие его выполнения (рис. 1.12). Условия могут основываться на некоторых характеристиках компьютера и его программной среды. Следующая таблица содержит список параметров, которые могут проверять вирусы, созданные VCL.

|

Параметр |

Описание |

|

Country code |

Код страны |

|

CPU type |

Тип центрального процессора компьютера |

|

Day |

Текущий день месяца |

|

DOS version |

Версия операционной системы |

|

EMS memory |

Объем расширенной памяти |

|

Number of game ports |

Количество игровых портов, установленных в компьютере |

|

Hour |

Текущий час |

|

Number of floppies |

Количество дисководов, подключенных к компьютеру |

|

Minute |

Текущая минута |

|

Month |

Текущий месяц |

|

Number of LPT ports |

Количество параллельных портов компьютера |

|

RAM memory |

Объем оперативной памяти |

|

Random number |

Случайное число |

|

Clock rollover |

Переполнение таймера |

|

Second |

Текущая секунда |

|

Number of COM ports |

Количество последовательных портов компьютера |

|

Weekday |

Текущий день недели |

|

Year |

Текущий год |

|

All files infected |

Инфицирование всех файлов |

|

Under 4DOS |

Работа в среде 4DOS |

Исходный текст вируса на языке ассемблера, который создает VCL, имеет исчерпывающие комментарии, позволяющие в нем легко разобрааться:

search_files proc near

mov dx,offset com_mask ; DX points to "*.COM"

call find_files ; Try to infect a file

done_searching: ret ; Return to caller

com_mask db "*.COM",0 ; Mask for all .COM files

search_files endp

find_files proc near

push bp ; Save BP

mov ah,02Fh ; DOS get DTA function

int 021h

К счастью, антивирусные программы могут достаточно хорошо обнаруживать вирусы, созданные при помощи автоматизированных средств разработки. Поэтому такие разработки скорее всего не смогут значительно распространиться и нанести большой вред.

Лечение компьютера

Когда вирус обнаружен, надо решать что с ним делать. Вы можете удалить вирус с помощью антивирусной программы или удалить весь зараженный файл, восстановив его с дистрибутива или резервной копии.

Aidstest позволяет удалить обнаруженные им вирусы. Для этого надо указать дополнительный параметр /F. Если вы не укажете программе Aidstest такой дополнительный параметр, то она будет осуществлять только поиск вирусов.

В режиме лечения антивирус восстановит зараженные файлы и загрузочные секторы. Если зараженный файл испорчен и не может быть восстановлен, он будет удален. Чтобы перед удалением таких файлов, у пользователя требовалось подтверждение, добавьте параметр /Q.

Удалять вирусы из компьютера рекомендуется только после загрузки компьютера с чистой загрузочной дискеты. Это гарантирует, что вирус не получит управление и не установит в оперативной памяти резидентный модуль, который сможет помешать лечению.

Для загрузки с дискеты необходимо применять так называемую "холодную" перезагрузку, т. е. использовать кнопку сброса на корпусе компьютера или процедуру включения-выключения питания. Многие вирусы умеют оставаться в памяти компьютера после того, как пользователь нажмет комбинацию клавиш <Alt + Ctrl + Del>

Существуют несколько вирусов, изменяющих данные, записанные в CMOS-памяти, таким образом, что компьютер всегда будет загружаться с диска C:.

К вирусам, изменяющим порядок загрузки компьютера, относятся некоторые модификации вируса ExeBug и вирус Mammoth.6000. Эти вирусы включают и выключают в CMOS-памяти признак наличия дисковода A: . Перед записью или чтением с дискеты вирусы включают признак наличия дисковода, а после отключают.

В результате при загрузке с чистой системной дискеты дисководы могут оказаться не установленными, и система в таком случае попытается загрузиться с жесткого инфицированного диска. Вирус первым получит управление, установит свою резидентную копию в память, включит в CMOS-памяти признак наличия дисковода A: и передаст управление загрузочному сектору дискеты, вставленной в дисковод.

В результате вирус получит управление даже при загрузке с чистой системной дискеты!

Перед перезагрузкой компьютера проверьте порядок загрузки компьютера, выбранный в CMOS-памяти. Сначала загрузка должна происходить с диска A: и только затем с диска C:. Затем проверьте тип дисководов, указанный в конфигурации компьютера. Он должен соответствовать действительным параметрам дисководов, подключенных к компьютеру.

Чтобы просмотреть конфигурацию компьютера и порядок его загрузки, запустите программу BIOS Setup. Более подробно об этой программе вы можете прочитать в разделе “Восстановление файловой системы”.

Ниже представлен пример использования антивируса Aidstest для обнаружения и лечения вирусов на диске C:.

AIDSTEST C: /F /Q

Программа проверит файлы на диске C:. Все обнаруженные вирусы сказу будут удалены:

Проверка "A:" (метка тома: PROGRAMM)

Вирус в начальном секторе “FORM” - ОБЕЗВРЕЖЕН

a:\C-639.COM - болен (Khizhnjak-639) - ОБЕЗВРЕЖЕН

a:\COMMAND.COM - болен (V-475) - ОБЕЗВРЕЖЕН

a:\FORMAT.COM - болен (Mini-129) - ОБЕЗВРЕЖЕН

___ "A:" ___

Проверено файлов: 28

Заражено файлов: 3

- начальных секторов: 1

Следов вирусов DIR: 0

Исправлено файлов: 3

- строк каталогов: 0

Стерто файлов: 0

Лечение компьютера антивирусными программами

Целый ряд резидентных вирусов, находясь в памяти компьютера, препятствует успешному лечению зараженных программ и загрузочных секторов. Поэтому желательно выполнять лечение только после загрузки компьютера с системной дискеты, свободной от вирусов. На эту дискету предварительно надо записать антивирусные программы-полифаги, например Aidstest и Doctor Web.

Программа Aidstest позволяет удалить обнаруженные ей вирусы. Для этого запустите Aidstest с параметром /F:

AIDSTEST * /F

Некоторые вирусы не могут быть обнаружены и удалены программой Aidstest, поэтому ее надо использовать совместно с антивирусом Doctor Web:

DRWEB * /CL /UP /CU

Программы Aidstest и Doctor Web могут лечить не только жесткие диски, но и дискеты. Для этого вместо параметра *, означающего работу со всеми жесткими дисками компьютера, надо указать имя дисковода:

AIDSTEST A: /F

DRWEB A: /CL /UP /CU

Лечение зараженных файлов

Одно из преимуществ ADinf перед многими другими программами-ревизорами заключается в лечащем модуле ADinf Cure Module. Если ревизор ADinf обнаружил изменения в выполнимых файлах, характерные для заражения вирусами, а полифаги Aidstest и Doctor Web не могут обнаружить вирус, скорее всего, компьютер заражен новым вирусом, еще не включенным в вирусную базу этих полифагов. Запустите еще раз полифаг Doctor Web, включив режим эвристического анализа. В этом режиме Doctor Web позволит обнаружить новый вирус, но не сможет удалить их.

Теперь можно воспользоваться лечащим модулем ADinf Cure Module. Он позволяет удалить большинство новых вирусов, еще не известных полифагам Aidstest и Doctor Web.

Лечение файлов надо выполнять, загрузившись с системной лечащей дискеты ADinf Cure Module. Эту дискету необходимо подготовить заранее во время установки ADinf Cure Module. Более подробную информацию о процессе лечения можно получить в документации на антивирусный комплект АО “ДиалогНаука”.

Перед тем как загрузиться с лечащей дискеты ADinf Cure Module, установите на ней защиту от записи. В противном случае программа не будет работать

После загрузки компьютера с этой дискеты автоматически запустится программа ADinf Cure Module. После того как вы ответите на несколько вопросов, вы сможете выбрать изменившиеся файлы, которые необходимо вылечить. Программа ADinf Cure Module восстанавливает файл только в том случае, если результирующий файл точно соответствует файлу до его заражения. Если зараженный файл восстановить не удается, ADinf Cure Module сообщит об этом.

В этом случае воспользуйтесь последними версиями полифагов Aidstest и Doctor Web. Если они также не обнаружат вирус, возможно изменения в файле связаны с заменой файла во время установки новых версий программ.

Рекомендуется дополнительно установить резидентный монитор, например VSafe - он входит в состав дистрибутива операционной системы MS-DOS и некоторое время поработать в таком режиме. Если компьютер заражен вирусом, он рано или поздно себя проявит. Об этом вам сообщит резидентный монитор. Если резидентный монитор будет срабатывать, сообщая о нарушении защиты, постарайтесь передать подозрительные файлы, обнаруженные ADinf, специалистам по вирусам для их дальнейшего исследования.

Литература

1. Фролов А.В., Фролов Г.В. Библиотека системного программиста. М.: ДИАЛОГ-МИФИ, 1991-1996

Т.16. Модемы и факс-модемы. Программирование для MS-DOS и Windows.

Т.18, 19. MS-DOS для программиста.

Т.20. Операционная система IBM OS/2 Warp.

2. Фролов А.В., Фролов Г.В. Персональный компьютер. Шаг за шагом. М.: ДИАЛОГ-МИФИ, 1994-1996

Т.1. Введение в MS-DOS, MS Windows, MS Word for Windows.

Т.2. Операционная система Microsoft Windows. Руководство пользователя.

Т.3. Сети компьютеров в вашем офисе.

Т.4. Что вы должны знать о своем компьютере.

3. Д.Н. Лозинский, Д.Ю. Мостовой, И.А. Данилов, В.С. Ладыгин, Д.Г. Зуев, Ю.Н. Фомин. Антивирусный комплект АО “ДиалогНаука”. Руководство пользователя. М.: ДИАЛОГ-МИФИ, 1995-1996

4. Survivor’s Guide to Computer Viruses. Virus Bulletin, 21 The Quadrant, Abingdon, OX14 3YS, England, 1993

5. Безруков Н.Н. Компьютерные вирусы. - М.: Наука, 1991

6. Безруков Н.Н. Компьютерная вирусология: справочное руководство. - Киев: Укр. сов. энцикл., 1991

Логические бомбы

Логической бомбой называется программа или ее отдельные модули, которые при выполнении определенного условия выполняют несанкционированные действия. Логическая бомба может сработать по достижении определенной даты, когда в базе данных появится или исчезнет запись и т. д. Условие, при котором бомба срабатывает, определяется ее создателем. Логическая бомба может быть встроена в вирусы, троянские программы или в обыкновенное программное обеспечение.

Широко известен случай, когда программист, разрабатывающий бухгалтерскую систему, заложил в нее логическую бомбу. Она периодически проверяла ведомости на получение зарплаты и когда из нее исчезла фамилия создателя программы, бомба уничтожила всю систему.

Логические бомбы используются шантажистами. Через определенное время, после того как программист, встроивший логическую бомбу, покидает компанию, она может полностью разрушить систему. Шантажист сообщает руководству компании, что в систему заложена логическая бомба и он может ее удалить (за определенную плату).

Маскировка вирусов

Обычные вирусы, заражающие файлы, обнаружить достаточно легко. Для этого можно, например, записать длины всех выполнимых файлов и периодически проверять их. Идентифицировать такие вирусы также очень просто. Так как вирусы всегда дописывают к файлу одну и ту же последовательность кода, антивирусные программы могут просматривать выполнимые файлы и загрузочные секторы в поисках таких последовательностей. В большинстве случаев антивирусная программа может не хранить в себе шаблоны всех известных вирусов. Достаточно определенных характерных для данного вируса последовательностей, которые называются сигнатурами.

Например, для вируса BAT.Batman характерной может служить следующая последовательность (подробное описание вируса BAT.Batman смотри выше):

copy %0 b.com>nul

b.com

del b.com

Для вируса WinWord.Concept такой характерной последовательностью может служить одна из следующих строк:

see if we're already installed

iWW6IInstance

WW6Infector

Многие загрузочные вирусы также легко могут быть обнаружены простым просмотром загрузочных секторов жестких дисков компьютера и дискет. Например, вирус Stoned, содержит строки "Your PC is now Stoned!" и "LEGALISE MARIJUANA!".

Однако далеко не все вирусы ведут себя так грубо. Многие из них маскируют свое присутствие, используя для этого различные приемы. Вследствии естественного отбора антивирусными программами шанс выжить есть только у вирусов, применяющих разнообразные методы маскировки.

Методы обнаружения вирусов

Вы можете пользоваться антивирусным программным обеспечением, не имея представления о том, как оно устроено. Однако, в настоящее время существует очень много антивирусных программ, так что вам так или иначе придется на чем-то остановить свой выбор. Чтобы этот выбор был по возможности обоснован и установленные программы обеспечивали максимальную степень защиты от вирусов, необходимо изучить методики, применяемые этими программами.

Существует несколько основопологающих методик обнаружения и защиты от вирусов. Антивирусные программы могут реализовывать только некоторые методики или их комбинации.

· Сканирование

· Обнаружение изменений

· Эвристический анализ

· Резидентные мониторы

·

Вакцинирование программ

· Аппаратная защита от вирусов

Кроме того, большинство антивирусных программ обеспечивают автоматическое восстановление зараженных программ и загрузочных секторов.

Методы удаления вирусов

Обнаружить вирус на компьютере – это только половина дела. Теперь его необходимо удалить. В большинстве случаев антивирусные программы, которые обнаруживают вирус, могут его удалить. Существуют две основные методики, используемые антивирусными программами для удаления вирусов.

Если вы обнаружили вирус, проверяя выполнимые файлы, с расширениями имени COM и EXE, следует проверить все другие типы файлов, в которых содержится исполнимый код. В первую очередь это файлы с расширением SYS, OVL, OVI, OVR, BIN, BAT, BIN, LIB, DRV, BAK, ZIP, ARJ, PAK, LZH, PIF, PGM, DLL, DOC

Вы даже можете проверить вообще все файлы на жестких дисках компьютера. Возможно кто-нибудь переименовал зараженный выполнимый файл, изменив его расширение. Например, файл EDITOR.EXE переименовали в EDITOR.EX_. Такой файл проверен не будет. Если впоследствии его переименуют обратно, вирус снова сможет активизироваться и распространиться в компьютере

Первая, наиболее распространенная методика предусматривает, что антивирусная программа удаляет уже известный вирус. Чтобы вирус мог быть правильно удален, необходимо чтобы он был изучен, разработан алгоритм его лечения и этот алгоритм был реализован в новой версии антивируса.

Вторая методика позволяет восстанавливать файлы и загрузочные секторы, зараженные ранее неизвестными вирусами. Для этого антивирусная программа заранее, до появления вирусов, должна проанализировать все выполняемые файлы и сохранить о них много разнообразной информации.

При последующих запусках антивирусной программы она повторно собирает данные о выполняемых файлах и сверяет ее с данными, полученными ранее. Если обнаруживаются несоответствия, то возможно файл заражен вирусом.

В этом случае антивирус пытается восстановить зараженный файл, используя для этого сведения о принципах внедрения вирусов в файлы и информацию о данном файле, полученную до его заражения.

Некоторые вирусы заражают файлы и загрузочные секторы, замещая своим кодом часть заражаемого объекта, то есть безвозвратно уничтожая заражаемый объект.

Файлы и загрузочные секторы, зараженные такими вирусами, не могут быть вылечены по первой методике, но как правило могут быть восстановлены по второй методике. Если восстановить зараженные выполнимые файлы с помощью антивирусных программ не получается, вы должны будете восстановить их с дистрибутива или резервной копии или просто удалить (если они не нужны).

С главной загрузочной записью и загрузочными секторами дело обстоит несколько сложнее. Если антивирусная программа не в состоянии восстановить их в автоматическом режиме, вы должны будете сделать это вручную, воспользовавшись командами FDISK, SYS, FORMAT. Ручное восстановление загрузочных секторов будет описано несколько позже, в шестой главе.

Существует целая группа вирусов, которые, заражая компьютер, становятся частью его операционной системы. Если вы просто удалите такой вирус, например восстановив зараженный файл с дискеты, то система может стать частично или полностью неработоспособной. Такие вирусы надо лечить пользуясь первой методикой.

В качестве примера таких вирусов можно привести загрузочные вирусы OneHalf и группу вирусов VolGU.

Во время загрузки компьютера вирус OneHalf постепенно шифрует содержимое жесткого дисска. Если вирус находится резидентным в памяти, то он перехватывает все обращения к жесткому диску. В случае, когда какая-либо программа пытается считать уже зашифрованный сектор, вирус расшифровывает его. Если вы удалите вирус OneHalf, информация на зашифрованной части жесткого диска станет недоступной.

Вирус VolGU не шифрует данные, но он не менее опасен, чем OneHalf. Каждый сектор жесткого диска хранит не только данные, записанные в нем, он также содержит дополнительную проверочную информацию. Она представляет собой контрольную сумму всех байт сектора. Эта контрольная сумма используется для проверки соохранности информацции.

Обычно, когда программа обращается к дисковой подсистеме компьютера, считываются и записываются только данные, контрольная сумма корректируется автоматически.Вирус VolGU, перехватывает обращения всех программ к жесткому диску и при записи данных на диск портит контрольные суммы секторов.

Когда вирус активен, он позволяет считывать секторы с неправильной контрольной суммой. Если просто удалить такой вирус, тогда секторы с неправильной контрольной суммой читаться не будут. Операционная система сообщит вам о ошибке чтения с жесткого диска (сектор не найден).

Microsoft AddOn for Workgroups

Сеть Microsoft AddOn for Workgroups, так же как и сеть Novell NetWare Lite, позволяет объединить компьютеры с процессором i80286 и с объемом оперативной памяти 1 Мбайт. Дополнительно программное обечпечение Microsoft AddOn for Workgroups позволяет получить доступ рабочим станциям MS-DOS к серверам на базе Microsoft Windows for Workgroups и Windows NT. В силу этого сети Microsoft AddOn for Workgroups получили достаточно широкое распространение. Полное описание приемов работы в среде этой сети вы найдете приведена в 4 томе нашей серии книг “Персональный компьютер. Шаг за шагом”.

Методика защиты этой сети от вирусов полностью аналогична методике защиты сети Novell NetWare Lite. Рабочие станции сети должны быть защищены обычными несетевыми антивирусными средствами, такими, например, как антивирусный комплект АО “ДиалогНаука” или аппаратное устройство защиты Sheriff. Кроме того, необходимо ограничить доступ пользователей к сетевым каталогам, особенно на запись.

Отдавая в коллективное пользование локальный диск или каталог рабочей станции, вы должны запустить программу net.exe с параметром share:

net share Name=Drive:[\Path]

Параметр Name определяет имя, под которым пользователи сети увидят ваш каталог. Нужно также указать локальный диск Drive, на котором этот каталог расположен, и путь к каталогу Path.

Например, для того чтобы предоставить доступ к каталогу d:\src, можно использовать следующую команду:

net share source=d:\src

Полный формат параметров команды share для распределения дисков представлен ниже:

net share ShareName=Drive:[Path][/remark:”Text”][/saveshare:no]

[/read[:Pwd1]][/full[:Pwd2]]

Здесь ShareName - сетевое имя, которое будет видно пользователям других рабочих станций.

Дополнительно при распределении диска или каталога вы можете указать параметры /remark, /saveshare:no, /read и /full.

Параметр /remark позволяет задать произвольный текстовый комментарий Text, описывающий ресурс. Если указать параметр /saveshare:no, каждый раз при запуске рабочей станции вам придется заново отдавать ее ресурсы в коллективное пользование запуском программы net.exe с параметром share.

Вы можете ограничить доступ пользователей (и, соответственно, вирусов) к дискам вашей рабочей станции, указав при распределении параметры /read и /full с паролем или без пароля.

По умолчанию предоставляется доступ только на чтение (которому соответствует параметр /read), причем без пароля. Для предоставления полного доступа к диску или каталогу вы должны указать параметр /full (с паролем или без).

Например, следующая команда предоставляет полный доступ к каталогу d:\src только после предъявления пароля:

net share source=d:\src /remark:”Source Code Lib” /full:pwdfull

предназначена для замены операционных

Новая операционная система Microsoft Windows 95 предназначена для замены операционных систем Microsoft Windows версии 3.1 и Microsoft Windows for Workgroup версии 3.11. В нее встроены средства организации одноранговой сети, поэтому любой пользователь может выделить ресурсы своей станции в коллективное пользование.

Способ такого выделения очень прост - достаточно сделать щелчок правой клавишей мыши по пиктограмме ресурса и в появившемся контекстном меню выбрать строку Sharing.

На экране появится блокнот, в котором нас будет интересовать страница Sharing, показанная (для диска C:) на рис. 4.10.

Рис. 4.10. Страница Sharing, с помощью которой можно задать атрибуты доступа для сетевого каталога или диска

Для ограничения доступа к диску следует воспользоваться переключателями из группы Access Type. Вы можете предоставить полный доступ к ресурсу (включив переключатель Full), только на чтение (при помощи переключателя Read-Only) или в зависимости от пароля (Depends on Password). Перечисленные варианты доступа полностью соответствуют тем, что используются в Microsoft Windows for Workgroups.

Если вы собираетесь разрешить доступ к своему диску на запись, укажите в поле Full Access Password пароль. В противном случае вирусы смогут беспрепятственно проникнуть на ваш диск с любой рабочей станции.

Заметим, что если пользователь получил доступ к вашему диску на запись, предоставив необходимый пароль, а затем запустил зараженную программу, вирус “перескочит” на ваши диски. Поэтому чисто административные меры борьбы с вирусами необходимо комбинировать с использованием специального антивирусного программного обеспечения, установленного на все рабочие станции одноранговой сети.

Одноранговая сеть Microsoft Windows for

Одноранговая сеть Microsoft Windows for Workgroups версии 3.11 также получила широкое распространение, так как она обеспечивает удобные средства интеграции рабочих групп пользователей, встроенные непосредственно в графическую среду Windows.

Приложение File Manager, которое поставляется в составе дистрибутива Microsoft Windows for Workgroups, позволяет выделять ресурсы рабочей станции в коллективное пользование и подключаться к сетевым ресурсам. Для этого достаточно просто нажать нужную кнопку на полосе инструментальных средств Toolbar (рис. 4.7).

Рис. 4.7. Главное окно приложения File Manager операционной системы Microsoft Windows for Workgroups версии 3.11

Ниже мы перечислили назначение некторых кнопок, имеющих в основном отношение к дисковым сетевым ресурсам.

|

Кнопка |

Описание |

|

Подключение к сетевому диску (т. е. к диску, расположенному на другой рабочей станции сети) |

|

Отключение от сетевого диска |

|

Предоставление локального диска рабочей станции в коллективное пользование. Диск будет доступен для всех пользователей сети (возможно, после предъявления пароля) |

|

Отмена коллективного доступа к диску |

|

Запуск приложения Microsoft Antivirus for Windows |

|

Для предоставления локального диска или каталога в коллективное пользование нажмите соответсвующую кнопку. |

Рис. 4.8. Диалоговая панель Share Directory, предназначенная для выделения диска или каталога в коллективное пользование

В поле Share Name следует задать произвольное имя, под которым этот каталог будет виден другим пользователям.

Группа переключателей Access Type позволит вам определить права доступа к создаваемому сетевому ресурсу.

Если включить переключатель Read-Only, пользователи получат доступ только на чтение.

Можно ли предотвратить проникновение вирусов

Если периодически не проводить работу по профилактике и лечению компьютеров от вирусов, возможность потери хранимой информации и разрушения операционной среды становится более чем реальной.

Негативные последствия вашей халатности могут быть различными, в зависимости от того, какой вирус попадет в компьютер. Вы можете потерять либо часть информации из файлов, хранящихся в компьютере, либо отдельные файлы, либо даже все файлы на диске. Но хуже всего, если вирус внесет небольшие изменения в файлы данных, которые сначала могут быть не замечены, а потом приведут к ошибкам в финансовых или научных документах.

Работы по профилактике и лечению компьютеров от вирусов могут включать следующие действия:

w Устанавливать программное обеспечение следует только с дистрибутивов

w Установите на всех ваших дискетах защиту от записи и снимайте ее только в случае необходимости

w Ограничьте обмен программами и дискетами, проверяйте такие программы и дискеты на наличие вирусов

w Периодически проверяйте оперативную память и диски компьютера на наличие вирусов с помощью специальных антивирусных программ

w Выполняйте резервное копирование информации пользователя

Настройка режимов поиска вирусов

Перед тем как приступить к поиску вирусов на компьютере, следует настроить Norton AntiVirus. Для этого вы можете нажать кнопку Options или выбрать из меню Tools строку Options. На экране появится блокнот Options, содержащий несколько страничек - диалоговых панелей (рис. 3.26). Для выбора страницы следует нажать указателем мыши на закладки, расположенные в верхней части окна.

Сейчас мы дадим основные рекомендации по настройке всех режимов Norton AntiVirus.

Первая страница блокнота настроек, которую мы рассмотрим, называется Scanner (рис. 3.26). Она задает все основные параметры работы антивируса в режиме ручной проверки компьютера. Самая главная группа переключателей What to scan определяет, где приложение будет искать вирусы. От того, насколько правильно вы установите эти переключатели, зависит эффективность проверки компьютера.

Первый переключатель Memory управляет поиском вирусов в оперативной памяти и позволяет обнаружить активные вирусы.

Переключатель Master boot record управляет поиском вирусов в главном загрузочном секторе жестких дисков компьютера. Желательно выполнять эту проверку всегда, так как главный загрузочный сектор - излюбленное место для вирусов.

Следующий переключатель Boot record включает поиск вирусов в загрузочных секторах жестких дисков и дискет. Имеет смысл установить этот переключатель, также как переключатель Master boot record, потому, что они оба отвечают за поиск загрузочных вирусов. Вы обязательно должны включить переключатель Boot record при поиске вирусов на дискетах.

Переключатель Within compressed files задает режим поиска внутри файлов архивов. Обычно такая проверка бывает полезна, так как вирусы могут попасть в архив во время его создания, когда вы записываете в него зараженный файл. Существуют вирусы, которые могут записать новый файл с вирусом в архив, и можно представить себе вирус, способный заразить файлы внутри архива.

В группе What to scan также расположен переключатель с зависимой фиксацией, который позволяет выбрать файлы для проверки.

Вы можете задать проверку всех файлов на выбранных дисках или только файлов, имеющих определенные расширения. Чтобы проверить все файлы, этот переключатель надо перевести в положение All files. Если вам надо проверить только выполнимые файлы, переведите переключатель в положение Program files. По умолчанию будут проверены все файлы, имеющее расширения COM, EXE, OV?, SYS, DRV, APP, CMD, PGM, PRG, DLL и 386, но вы можете изменить этот список произвольным образом.

Рис. 3.26. Страница Scanner Setting

Если во время проверки компьютера Norton AntiVirus обнаружит вирус, он может выполнить различные действия, от сообщения пользователю до остановки компьютера. Для того чтобы определить поведение Norton AntiVirus при обнаружении вируса, предназначена группа How to respond.

Список When a virus is found содержит перечень возможных вариантов:

|

Строка из списка |

Действие Norton AntiVirus при обнаружении вируса |

|

Prompt |

На экране появляется приглашение. Пользователю разрешается самостоятельно решить судьбу зараженного файла. Этот режим предполагает, что пользователь хорошо разбирается в программном обеспечении компьютера и в состоянии решить что делать с зараженным файлом или загрузочным сектором |

|

Notify Only |

Выводится сообщение об обнаружении вируса. Сам вирус не удаляется. В этом случае пользователь должен либо удалить зараженный файл самостоятельно, либо вылечить его, запустив Norton AntiVirus в другом режиме |

|

Repair Automatically |

В этом режиме все обнаруженные вирусы будут автоматически удаляться. К сожалению, не во всех случаях такое лечение будет успешным. Некоторые вирусы так заражают файлы, что они не подлежат лечению и должны быть восстановлены с резервной копии или с дистрибутива |

|

Delete Automatically |

Это очень опасный режим, в котором обнаруженный вирус будет удален вместе с зараженным файлом. Следует иметь в виду, что после удаления большинства файлов программное обеспечение компьютера скорее всего перестанет работать и вам может потребоваться устанавливать его заново |

|

Shutdown Computer |

Компьютер немедленно отключается. Этот режим можно использовать, если компьютер обслуживается специалистами, которых можно вызвать в случае вирусной атаки. Немедленное отключение компьютера, зараженного вирусами, и вызов специалиста во многих случаях позволят сохранить информацию, записанную в нем |

Если вы выбрали строку Prompt, то при обнаружении вируса на экране появится диалоговая панель с кнопками, указывающими, что делать с зараженным файлом. Таких кнопок четыре: Repair - восстановить файл, удалив вирус, Delete - удалить зараженный файл, Continue - продолжить проверку компьютера и ни чего не делать с обнаруженным вирусом, Exclude - исключить файл из всех последующих проверок компьютера. Некоторые кнопки из перечисленных выше можно заблокировать, для этого следует выключить соответствующий переключатель в группе Buttons to display if prompted.

Некоторые дополнительные параметры режима проверки компьютера задаются в диалоговой панели Scanner Advanced Setting (рис. 3.27). Чтобы ее открыть, нажмите кнопку Advanced.

Рис. 3.27. Диалоговая панель Scanner Advanced Setting

Диалоговая панель Options - Startup Settings определяет, как будет проверяться компьютер при загрузке операционной системы (рис. 3.28). Ряд переключателей, объединенных в группу What to scan, указывают антивирусу, что конкретно он должен проверять.

|

Переключатель |

Описание и рекомендации по использованию |

|

Memory |

Позволяет проверить, нет ли активных вирусов в оперативной памяти компьютера |

|

Master boot record |

Выполняет поиск загрузочных вирусов в главной загрузочной записи жесткого диска компьютера |

|

Boot record |

Проверяет загрузочные секторы в поисках загрузочных вирусов |

|

System files |

Проверяет основные файлы операционной системы |

|

Programs run from AUTOEXEC.BAT |

Выполняет поиск файловых вирусов в программах, запускаемых при загрузке компьютера из файла AUTOEXEC.BAT |

Рис. 3.28. Диалоговая панель Options - Startup Settings

Когда Norton AntiVirus обнаружит вирус, он может вывести для пользователя предупреждающее сообщение. Вы имеете возможность задать его сами. Для этого выберите диалоговую панель Options - Alerts Settings (рис. 3.29). Включите переключатель Display alert message и наберите текст сообщения в окне редактора, расположенном под этим переключателем. Дополнительно можно установить подачу звукового сигнала, включив переключатель Sound audible alert.

Рис. 3.29. Диалоговая панель Options - Alerts Settings

Если вы проверяете компьютер на наличие вирусов во время своего отсутствия, вы можете захотеть, чтобы предупреждающее сообщение отображалось на экране не дольше заданного времени. Поэтому установите переключатель Remove alert dialog after и укажите промежуток времени в секундах.

К сожалению, не всегда попытка лечения файла оказывается успешной. Иногда после удаления вируса вылеченная программа оказывается неработоспособной. Поэтому перед восстановлением файла обычно делают резервную копию. Если вылеченная программа оказывается неработоспособной, ее восстанавливают с резервной копией. Вирус в этом случае остается нетронутым.

Большинство антивирусных программ, в том числе и Norton AntiVirus, позволяет автоматически создавать резервные копии файлов программ перед их лечением. Вы можете управлять этой возможностью. Выберите диалоговую панель Options - General Settings (рис. 3.30).

Чтобы разрешить создание резервных копий, включите переключатель Back up file before attempting a repair, и введите расширение, которое будет присваиваться файлам копий. По умолчанию используется расширение VIR.

Таким образом, резервным копиям выполнимых файлов COM и EXE присваивается одинаковое расширение VIR. Отличить их можно просмотрев несколько первых символов из этих файлов. Выполнимые файлы программ в формате EXE начинаются символами MZ или ZM.

Рис. 3.30. Диалоговая панель Options - General Settings

В диалоговой панели Options - General Settings находится еще один переключатель Scan high memory when scanning memory.

Он отвечает за проверку верхней области памяти во время теста оперативной памяти компьютера. Для повышения надежности защиты включите этот переключатель.

Антивирус Norton AntiVirus выполняет функции ревизора диска. Он позволяет записать необходимую информацию о загрузочных секторах и выполнимых файлах, а затем сверять ее. Если будет обнаружено совпадение, вероятнее всего загрузочный сектор или файл подверглись нападению вируса.

По умолчанию Norton AntiVirus записывает информацию только о загрузочных секторах и основных файлах операционной системы, но вы можете расширить этот список, выбрав диалоговую панель Options - Inoculation Settings (рис. 3.31). Для этого включите переключатель Inoculate program files.

Рис. 3.31. Диалоговая панель Options - Inoculation Settings

Иногда требуется исключить ряд файлов из проверки на вирусы. Примером такого файла могут служить некоторые выполнимые файлы антивирусных программ, содержащие сигнатуры известных вирусов. Список таких файлов вы можете поддерживать, вызвав на экран диалоговую панель Options - Exclusions List Setting (рис. 3.32).

Рис. 3.32. Диалоговая панель Options - Exclusions List Setting

Вы можете добавлять новые имена файлов в список, изменять их и удалять из списка с помощью кнопок New, Edit и Remove.

Во время проверки компьютера Norton AntiVirus ведет журнал регистрации, в который записывает все основные события, такие как обнаружение вируса и т. д. Вы можете управлять ведением этого журнала через диалоговую панель Activity Log Settings (рис. 3.33).

Рис. 3.33. Диалоговая панель Options - Activity Log Settings

Переключатели, расположенные в группе Log following events, определяют события, которые будут занесены в файл журнала. В группе Limit log file size можно указать максимальный размер файла журнала, а список Activity log filename - выбрать имя для файла журнала.

Впоследствии вы сможете просмотреть файл журнала, нажав кнопку Activity Log в главном окне приложения (рис. 3.33).

Не знакомьтесь с незнакомыми людьми

Никакие меры защиты не помогут защитить компьютер от проникновения вирусов, если вы не будете предварительно проверять все записываемые в него выполнимые файлы. На сегодняшний день такая проверка осуществима только с помощью антивирусных программ-полифагов.

Постоянное появление все новых и новых вирусов требует использования самых последних версий антивирусных программ. Желательно, чтобы ими обеспечивался поиск не только известных вирусов, но также и эвристический анализ проверяемых программ и загрузочных секторов. Он позволит обнаружить файлы, зараженные новыми, еще неизвестными и неизученными вирусами.

К сожалению, антивирусные программы не могут дать полной гарантии отсутствия в проверяемом программном обеспечении вирусов и тем более троянских программ или логических бомб. Записывая на свой компьютер программное обеспечение неизвестного происхождения, вы всегда рискуете

В больших организациях имеет смысл выделить специальный компьютер для установки в него сомнительного программного обеспечения, например компьютерных игр. Этот компьютер должен быть изолирован от остальных компьютеров организации. В первую очередь необходимо отключить его от локальной сети и запретить пользователям не только копировать с него программы, но и записывать на него файлы со своих рабочих дискет, заранее не защищенных от записи.

На время работы с подозрительным программным обеспечением используйте программы-мониторы, например монитор VSafe, входящий в состав MS-DOS. Если программа действительно окажется заражена вирусом или она содержит логическую бомбу, монитор сообщит о любых несанкционированных действиях с ее стороны. К сожалению программы-мониторы типа VSafe легко могут быть обмануты вирусами, поэтому более надежно использовать программно-аппаратные средства защиты.

В состав антивирусного комплекта “ДиалогНаука” входит программно-апаратный комплекс защиты Sheriff. Помимо всего прочего, он выполняет все функции программ мониторов, но делает это значительно лучше. За счет того что контроль компьютера обеспечивается специальным контроллером защиты на аппаратном уровне, вирусы не смогут обмануть Sheriff.

Некоммерческие версии антивирусных программ

Если вы не являетесь подписчиком на антивирусный комплект АО “ДиалогНаука”, это не значит, что вам нечего делать на BBS. Позвоните по линии общего доступа и войдите в область файлов A.G. Здесь вы найдете немало интересного.

Для примера приведем сокращенный список файлов, которые вы можете загрузить из этой области:

ADINFNCR.ZIP 310556 25-02-96 000 ADinf 10.06, noncommercial

version, russian

ADINFNCE.ZIP 278476 28-02-96 000 ADinf 10.06, noncommercial

version, english

ADINFNCG.ZIP 283533 28-02-96 000 ADinf 10.06, noncommercial

version, german

AIDSR.ZIP 279977 30-10-95 000 Aidstest (V-Hunter) 1369,

russian, noncommercial version

AIDSG.ZIP 156150 04-03-96 000 Aidstest (V-Hunter) 1369,

german, noncommercial version

AIDSE.ZIP 159102 04-03-96 000 Aidstest (V-Hunter) 1369,

english, noncommercial version

-

- Please check area AX for Dr.Web virus base add-on

-

WEB.LZH 368699 05-12-95 000 Dr.Web 3.07b, noncommercial

version, russian

WEBE.LZH 191186 05-12-95 000 Dr.Web 3.07b, noncommercial

version, english

WEBG.LZH 198813 05-12-95 000 Dr.Web 3.07b, noncommercial

version, german

DRWEBWW.LZH 19321 20-09-95 000 Dr.Web for WinWord v 1.00

-

BOOTCHK.ZIP 36221 15-09-95 000 Анализатор дискет

BootChecker 3.11

-

AVL100.ZIP 173719 20-03-93 000 Antiviral Researcher's Toolkit

FP-218A.ZIP 564540 08-06-95 000 F-prot 2.18a antivirus package

SDSCAN.ZIP 360331 05-04-94 000 SDscan antivirus

SOS947.ZIP 43884 31-01-94 000 SOS by Sen v.9.47

TBAV632.ZIP 278846 23-02-95 000 Thunderbyte antivirus v 6.32

TBAVW632.ZIP 206740 23-02-95 000 Thunderbyte antivirus

for Win v 6.32

Нелегкий груз совместимости

Мы не сделаем открытия, если скажем, что успех новой операционной системы в большой степени определяется ее способностью выполнять старые программы. Операционная система никому не нужна сама по себе - она используется только как рабочая среда для запуска прикладных программ. И если пользователи, установив новую операционную систему, обнаружат что все их любимые программы перестали работать, они едва ли будут довольны.

Осознавая этот факт, Microsoft при создании операционной системы Microsoft Windows приложила много усилий для обеспечения совместимости с программами MS-DOS. При этом вольно или невольно она обеспечила прекрасную совместимость почти со всеми вирусами, разработанными в свое время для MS-DOS.

Как сделать, чтобы программы MS-DOS хорошо чувствовали себя в среде виртуальной машины, создаваемой для них операционной системой Microsoft Windows?

В лучшем случае виртуальная машина должна быть сделана так, чтобы работающая в ее среде программа и не подозревала, что машина на самом деле “не настоящая”. Для этого программам должно быть позволено все, что и раньше. И хотя теперь программы несколько ограничены в правах, так как имеют доступ только к своему виртуальному пространству оперативной памяти, диски и файловая система для них доступны как и раньше. Аналогично, программы (и вирусы) могут напрямую работать с портами периферийных устройств, что также не повышает устойчивости системы к вирусам.

Непопулярные меры

В организациях очень эффективными могут оказаться жесткие меры защиты, связанные с отключением от компьютеров каналов возможного поступления вирусов. В первую очередь это относится к дисководам для гибких дисков. Дисководы могут быть отключены физически и сняты с компьютера или их можно отключить только в CMOS-памяти, при этом на программу BIOS Setup следует поставить пароль.

В идеальном случае от компьютера надо отключить все дисководы, устройства чтения компакт-дисков, модемы, последовательные и параллельные порты, сетевые адаптеры. Конечно это нереально, однако не следует полностью отказываться от такой идеи.

Несколько слов о настройке ADinf

Программа ADinf позволяет настроить режим проверки компьютера, чтобы достичь лучшего результата. Настройка программы достаточно сложна и описана в документации к программе. Поэтому мы ограничимся кратким описанием самых важных возможностей настройки программы.

Во время проверки компьютера ADinf записывает полученную информацию в таблицы, расположенные в специальных файлах. Таблицы ADinf бывают двух типов - общие и личные. Общие таблицы создаются в корневых каталогах проверяемых дисков. Личные таблицы создаются в каталоге ADinf или в любом другом указанном пользователем каталоге. Несколько пользователей одного компьютера могут иметь собственные копии личных таблиц в своих каталогах и независимо контролировать диски. Выбрать работу с личными или общими таблицами можно в меню Параметры.

Режим проверки компьютера устанавливается в меню Параметры. Для этого надо выбрать строку Режимы работы. Можно включить быстрый режим поиска (режим fast) и режим поиска (режим info).

В быстром режиме не проверяются контрольные суммы файлов, и вы узнаете только о новых и стертых файлах и каталогах, а также о файлах, у которых изменилась длина. Таблицы с информацией о диске обновляться не будут. Режим поиска выполняет полную проверку диска без обновления информации в таблицах ревизора.

Для каждодневной проверки компьютера рекомендуется отключить быстрый режим и режим поиска. В этом случае будут проверяться контрольные суммы файлов, что позволит обнаружить изменения в их структуре.

Вы можете указать, как вычислять контрольные суммы файлов с различными расширениями. Для этого выберите из меню Параметры строку Настройка, а затем в открывшемся временном меню выберите строку Список расширений. Откроется временное меню, содержащее две строки - Расширения и Тип CRC. Первая строка позволяет изменить список расширений контролируемых файлов, а вторая позволяет выбрать тип контрольных сумм для файлов с данным расширением.

В ревизоре ADinf реализованы три типа контрольных сумм - Без CRC, Быстрая и Полная.

Тип Без CRC, означает что контрольная сумма не будет рассчитываться. Быстрые контрольные суммы основаны на знании внутренней структуры исполняемых файлов с расширениями COM и EXE. Этот тип контрольных сумм надежно защищает выполнимые файлы от внедрения в них вируса, но некоторые изменения в выполнимых файлах, не связанные с внедрением вирусов, могут остаться незамеченными. Полные контрольные суммы рассчитываются на основе всего файла. Любые изменения файла будут обнаружены. Надо заметить, что полные контрольные суммы рассчитываются медленнее быстрых.

Наиболее важно правильно указать объекты (загрузочные записи, файлы и т. д.), контролируемые ревизором ADinf. Выберите из меню Параметры строку Настройки, а затем из открывшегося временного меню строку Что контролировать. На экране появится меню Контроль (рис. 3.4).

Через это меню можно указать, какие файлы подлежат контролю - только с указанными расширениями или все, ввести список неизменяемых файлов, включить контроль загрузочных секторов, проверять вновь появившиеся плохие кластеры, проверять структуру каталогов, выполнять контроль таблицы параметров жестких дисков HDPT, а также выполнять автоматическую проверку на стелс-вирусы в новых и измененных файлах.

Рис. 3.4. Выбор вида контроля

Мы рекомендуем обязательно включить контроль за всеми выполнимыми файлами и загрузочными секторами. Необходимо также включить проверку на стелс-вирусы в новых и измененных файлах. Это позволит ADinf сразу сообщить вам о появлении вирусов в компьютере.

Для каждого логического диска компьютера можно отдельно задать метод обращения к дискам. Выберите из меню Параметры строку Настройки, а затем из открывшегося временного меню строку Обращение к дискам. На экране появится список имен логических дисков компьютера. С помощью клавиш управления курсором и клавиши пробела для каждого диска можно указать метод обращения - BIOS, Int 13h, Int 25h.

Метод BIOS предполагает, что ADinf обращается к дискам компьютера, непосредственно вызывая процедуры, записанные в ПЗУ BIOS.

Это позволяет преодолеть маскировку стелс-вирусов и прочитать именно ту информацию, которая записана на диске. Вирус не может в этом случае вмешаться и исказить данные, считанные с диска.

Некоторые вирусы пытаются маскироваться даже при чтении диска процедурами BIOS. Для этого они перехватывают специальное прерывание Int 76h, вырабатываемое контроллером жесткого диска по окончании некоторых операций, и искажают считанные данные фактически на уровне контроллера жесткого диска. Ревизор ADinf применяет специальные методы и не позволяют таким вирусам остаться незамеченными.

В некоторых ситуациях ADinf не может воспользоваться процедурами BIOS для доступа к дискам. Как правило, это происходит, если установлены драйверы дисков, например драйвер Disk Manager или драйверы SCSI-дисков. В этом случае выберите для этих дисков метод доступа Int 13h.

Если в вашей системе установлены программы динамического сжатия - DoubleSpace, DriveSpace, SuperStor или Stacker, тогда для этих дисков надо установить метод доступа Int 25h. Этот метод предполагает обращение к дискам средствами операционной системы DOS.

Методы доступа Int 13h и Int 25h оставляют стелс-вирусам больше возможностей для маскировки, поэтому предпочтительней пользоваться методом доступа BIOS

Novell NetWare Lite

Сеть Novell NetWare Lite достаточно распространена ввиду простоты установки и сопровождения. Эта сеть нетребовательна к ресурсам и неплохо работает даже на дешевых компьютерах с процессором i80286 и объемом оперативной памяти 1 Мбайт. Сетевое программное обечпечение Novell NetWare Lite поставляется на дискетах. Для каждой рабочей станции вы должны приобрести отдельный комплект дискет.

Полностью процедура установки и настройки сети Novell NetWare Lite приведена в 4 томе нашей серии книг “Персональный компьютер. Шаг за шагом”, который называется “Сети компьютеров в вашем офисе”. Однако для удобства мы расскажем о том, как в сети Novell NetWare Lite выполняются процедуры создания пользователей и определение прав доступа к сетевым ресурсам. Именно эти вопросы наиболее важны для организации защиты от вирусов административными методами.

После установки Novell NetWare Lite на диске C: рабочей станции создается каталог NWLITE, в котором есть два подкаталога с именами NLCNTL и TUTOR, а также файлы самой оболочки NetWare Lite.

В каталоге C:\NWLITE имеется файл startnet.bat, который предназначен для запуска сетевой оболочки. Вот его содержимое:

LSL

NE2000

IPXODI A

SHARE

SERVER

CLIENT

В этом файле запускается несколько резидентных программ. Вначале запускается программа lsl.com. Эта программа реализует так называемую спецификацию открытого интерфейса связи (Open Link Interface - OLI) - стандартную спецификацию для одновременной работы в одной сети нескольких коммуникационных протоколов. Программа lsl.com служит связующим звеном между драйвером сетевого адаптера (в нашем случае драйвером является программа ne2000.com) и коммуникационным протоколом IPX.

После lsl.com загружается драйвер сетевого адаптера ne2000.com, затем программа ipxodi.com. Программа ipxodi.com реализует коммуникационный протокол IPX (параметр A указывает, что программа ipxodi.com должна загружать модули, отвечающие только за базовые возможности IPX).

Далее происходит запуск утилиты MS-DOS share.exe.

Эта утилита нужна для безопасной работы с файлами в мультипользовательском режиме.

В конце файла startnet.bat запускаются программы server.exe и client.exe. Если рабо чая станция должна выполнять только функции сервера, не запускайте программу client.exe, если только клиента - не запускайте программу server.exe.

Файл startnet.bat запускается, как правило, автоматически при загрузке операционной системы MS-DOS из файла autoexec.bat, однако пользователи могут запускать его вручную при необходимости.

Для того чтобы защитить рабочую станцию от нападения вирусов, полученых из сети, следует выделять дисковые ресурсы своей станции по возможности только для чтения. Особенно это относится к каталогам, в которых находятся загрузочные файлы программ.

Если пользователь зараженной рабочей станции имеет доступ к вашим дискам только на чтение, такой же доступ есть и у вирусов. Поэтому он не повредит ваши файлы.

Для выделения ресурсов рабочей станции в коллективное пользование и управления доступом других пользователей к этим ресурсам вы должны запустить программу net.exe, которая расположена в каталоге NWLITE. В ответ на сообщение следует ввести имя пользователя - SUPERVISOR.

При этом вы будете подключены к сети как системный администратор. На экране появится меню утилиты net.exe (рис. 4.4).

Рис. 4.4. Главное меню утилиты net.exe

С помощью этого меню вы можете, в частности, создавать сетевые каталоги, подключать к сети новых пользователей и определять их права доступа.

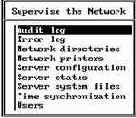

Прежде всего надо создать пользователей и определить их права. Для этого выберите в меню строку Supervise the network (управление сетью). Появится меню Supervise the network (рис. 4.4), в котором вам надо выбрать строку Users.

Рис. 4.4. Меню Supervise the network

После этого на экране появится меню Users. В нем будет только один пользователь с именем SUPERVISOR. Нажмите клавишу <Insert> и введите имя нового пользователя. Имя должно состоять не более чем из 15 символов. Завершите ввод клавишей <Enter>.

Затем на экране появится диалоговая панель Account Information for User..., где вместо многоточия будет указано имя создаваемого пользователя. В поле User's full name задайте полное имя пользователя.

Содержимое поля Supervisor privileges определяет, обладает ли пользователь привилегиями супервизора сети. Если в этом поле находится значение Yes, пользователь обладает правами супервизора.

Обычно в небольшой сети, состоящей из нескольких компьютеров, для упрощения обслуживания сети всем пользователям предоставляются права права супервизора. Однако с точки зрения устойчивости сети к вирусам этого нельзя делать ни в коем случае. Помните - права пользователя автоматически переходят к вирусу.

Предоставляйте пользователям минимально возможные права доступа

В поле Password вы сможете задать пароль для пользователя. Если пользователь забыл свой пароль, супервизор может его изменить, нажав в поле Password два раза клавишу <Enter>. Не пренебрегайте паролем, особенно для дисков и каталогов, доступных на запись. Несмотря на потенциальную возможность создания вирусов, “подсматривающих” или подбирающих пароль, большинство вирусов не умеют этого делать.

Подготовив все поля, нажмите клавишу <Esc> и подтвердите свое желание сохранить сделанные изменения. Для этого выберите строку Yes в появившемся меню Save changes.

Предоставляя доступ другим рабочим станциям к собственным каталогам и дискам, не забудьте указать минимально необходимые права доступа.

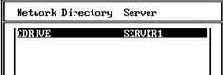

Для создания сетевых каталогов, доступных другим пользователям, вы должны запустить программу net.exe и войти в сеть как супервизор. В главном меню утилиты выберите строку Supervise the network. В появившемся меню выберите строку Network directories. Вы увидите список существующих сетевых каталогов Network Directory Server (рис. 4.5).

Рис. 4.5. Список существующих сетевых каталогов

Для создания нового каталога нажмите клавишу <Insert>. Появится меню серверов NetWare Lite. Выберите нужный вам сервер и нажмите клавишу <Enter>.Вам будет предложено ввести имя сетевого которое должно состоять не более чем из 15 символов.

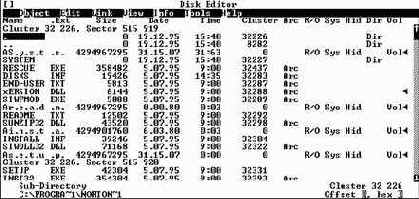

После ввода имени каталога вы окажетесь в диалоговой панели, с помощью которой нужно описать создаваемый сетевой каталог (рис. 4.6).

Рис. 4.6. Описание создаваемого сетевого каталога

В поле Default access rights укажите права доступа к каталогу, присваиваемые пользователям по умолчанию. Вы можете указать ALL для предоставления полного доступа к каталогу (чтение и запись), READ для разрешения доступа на чтение и NONE для полного запрещения доступа к каталогу. По возможности избегайте предоставления полного доступа.