Первая ласточка - вирус WinWord.Concept

Вирус WinWord.Concept никак не маскирует свое присутствие. Наоборот, он создан таким образом, чтобы облегчить свое обнаружение и анализ. Макрокоманды вируса WinWord.Concept не закрыты от чтения и их очень легко проанализировать. Мы получили этот вирус в АО “ДиалогНаука” и самостоятельно провели такой анализ. Вирус состоит из пяти макрокоманд, общий объем которых составляет примерно 110 строк на языке WordBasic. В добавок к этому автор вируса снабдил его комментариями.

Когда пользователь открывает зараженный файл документа, Microsoft Word for Windows автоматически выполняет содержащуюся в нем макрокоманду AutoOpen. Эта макрокоманда принадлежит вирусу. Она просматривает названия всех макрокоманд, определенных в файле стилей NORMAL.DOT. Если среди них обнаружена макрокоманда PayLoad, считается, что файл стилей уже заражен. Если присутствует макрокоманда FileSaveAs, вирус также не будет устанавливаться. Видимо автор посчитал, что в этом случае нужно слишком много возиться.

Если просмотрен весь список макрокоманд и среди них не обнаружены ни макрокоманды PayLoad, ни FileSaveAs, вирус копирует в файл стилей NORMAL.DOT макрокоманды PayLoad, FileSaveAs, AAAZFS и AAAZAO.

После копирования макрокоманд вирус добавляет в файл конфигурации WINWORD6.INI текстового процессора параметр WW6I:

WW6I=1

В конце выполнения вирусной макрокоманды AutoOpen вирус отображает на экране временную диалоговую панель. На этом установка вируса считается оконченной и вы увидите в окне редактирования текстового процессора открытый документ.

Заражение документов происходит, когда пользователь сохраняет их при помощи команды "Save As". В этом случае выполняется макрокоманда вируса FileSaveAs. Она отображает на экране обычную диалоговую панель "Save As".

Пользователь вводит в этой диалоговой панели имя файла документа, под которым он будет сохранен. Заметим, что обычно документ сохраняется в формате “Word Document” (формат указывается в поле “Save File as Type”). В принципе, документ можно сохранить и в других форматах, например, в обычном текстовом формате или в формате RIF (Rich-Text Format).

Если пользователь сохраняет документ в формате документов текстового процессора Microsoft Word for Windows (формат “Word Document”), тогда вирус изменяет формат сохраняемого документа. Вместо того чтобы сохранить документ в формате документов текстового процессора Microsoft Word for Windows, он сохраняет его в формате файла стилей, предварительно записав в него макрокоманды AutoOpen, AAAZAO, AAAZFS и PayLoad.

Таким образом, WinWord.Concept незаметно изменяет формат документа, сохраняя его на диске как файл стилей. Внешне такой файл практически не отличается от обыкновенного файла документа. Он также имеет расширение DOC, а при загрузке в текстовый процессор вы увидите набранный вами текст.

Никаких дополнительный действий вирус WinWord.Concept не выполняет. В макрокоманду PayLoad, которая могла быть использована для этого, автор включил только один комментарий:

Sub MAIN

REM That’s enough to prove my point

End Sub

Но за счет того, что зараженный документ сохраняется в формате файла стилей, текстовый процессор не позволит вам сохранить его в другом формате. Когда вы выберете из меню File строку Save As, на экране появится диалоговая панель Save As, но поле выбора типа документа - “Save File as Type” будет показано серым цветом и недоступно для изменения.

Плохие программы

К сожалению, не только вирусы мешают нормальной работе компьютера и его программному обеспечению. Принято выделять еще, по крайней мере, три вида вредоносных программ. К ним относятся программы-черви, троянские программы и логические бомбы. Четкого разделения на эти виды не существует, троянские программы могут содержать вирусы, в вирусы могут быть встроены логические бомбы и т. д.

Подготовка к вирусной атаке

Пользователи компьютеров должны заблаговременно подготовиться к возможной атаке вирусов, а не ждать до последней минуты, когда вирус уже появится. Благодаря этому вы сможете быстрее обнаружить вирус и удалить его.

В чем же должна заключаться такая подготовка?

¨ Заранее подготовьте системную дискету. Запишите на нее антивирусные программы-полифаги, например Aidstest и Doctor Web

¨ Постоянно обновляйте версии антивирусных программ, записанных на системной дискете

¨ Периодически проверяйте компьютер при помощи различных антивирусных средств. Контролируйте все изменения на диске с помощью программы-ревизора, например ADinf. Новые и изменившиеся файлы проверяйте программами-полифагами Aidstest и Doctor Web

¨ Проверяйте все дискеты перед использованием. Для проверки применяйте как можно более поздние версии антивирусных программ

¨ Проверяйте все выполнимые файлы, записываемые на компьютер

¨ Если вам нужен высокий уровень защиты от вирусов, установите в компьютере аппаратный контроллер защиты, например Sheriff. Совместное использование аппаратного контроллера и традиционных антивирусных средств позволят максимально обезопасить вашу систему

Поиск и восстановление файлов

В этом разделе мы приведем некоторые рекомендации, направленные на восстановление файлов, доступ к которым стал невозможен из-за вредоносного действия вирусов или в результате разрушения файловой системы по любой другой причине. В любом случае перед началом восстановительных работ следует провести полное исследование файловой системы с использованием методики, изложенной в предыдущей части этой главы.

Необходимо также убедиться, что вы хорошо владеете структурой файловой системы и знаете форматы всех ее компонент, таких как таблица разделов, таблица логических дисков, таблица размещения файлов FAT и т. д. В тяжелых случаях мы рекомендуем обращаться к специалистам, например, из скорой компьютерной помощи АО “ДиалогНаука”.

Многие повреждения файловой системы можно восстановить в автоматическом режиме при помощи программы Norton Disk Doctor. Однако эта весьма неплохая программа в некоторых случаях не сможет оказать вам существенной помощи. Поэтому вы должны владеть хотя бы основными приемами ручного восстановления файловой системы.

Если в процессе исследования файловой системы вы обнаружили, что некоторые структуры оказались полностью разрушены (например, главная загрузочная запись с таблицей разделов, таблица логических дисков, каталоги и т. д.), еще не все потеряно. Многое можно восстановить с помощью таких программ, как Norton Disk Doctor или Norton Disk Editor.

Основная идея поиска потерянных файлов и структур данных заключается в том, что вы знаете (хотя бы приблизительно) их содержимое.

Например, секторы, содержащие таблицу разделов, таблицу логических дисков и загрузочную запись имеют сигнатуру 0AA55h. Из предыдущих разделов этой главы вы знаете, что программы начальной загрузки содержат в своем теле текстовые строки, которые также можно использовать для поиска. В теле расширенного блока параметров BIOS Extended PBP имеются текстовые строки FAT12 или FAT16, которые также можно использовать для поиска.

Если вы знаете характерные слова или последовательности байт, встречающиеся в потерянных файлах данных, их тоже можно использовать для восстановления.

Секторы, содержащие дескрипторы каталогов, можно обнаружить, зная имена описанных в нем файлов.

Поиск с помощью программы DISKEDIT

По сревнению с описанной в предыдущем разделе программой Find File программа DISKEDIT.EXE предоставляет намного больше возможностей для поиска файлов, а также различных структур файловой системы.

Обратите внимание на меню Tools программы DISKEDIT.EXE (рис. 6.38).

Рис. 6.38. Меню Tools программы DISKEDIT.EXE открывает доступ к набору инструментальных средств для работы с файловой системой

Если выбрать из этого меню строку Find, на экране появится диалоговая панель, показанная на рис. 6.39.

Рис. 6.39. Диалоговая панель Enter search text, предоставляющая широкие возможности контекстного поиска

С помощью этой диалоговой панели вы сможете выполнять контекстный поиск строк, заданных как смивольным, так и шестнадцатиричным представлением. Дополнительно можно указать смещение сектора и выбрать режим Ignore Case, при котором сравнение с образцом будет выполняться без учета строчных или прописных букв.

Строка Find Object позволяет выполнить поиск различных структур файловой системы. Если выбрать эту строку, на экране появится меню второго уровня, показанное на рис. 6.40.

Рис. 6.40. Меню, с помощью которого можно выполнить поиск служебных структур файловой системы

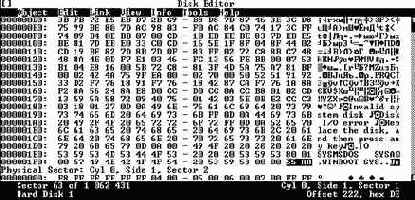

Попробуйте все это в действии. Для этого откройте меню Object и выберите из него строку Physical Sector. Затем укажите самый первый сектор, расположенный на нулевой дорожке. Этот сектор должен содержать главную загрузочную запись MBR. Перейдите в режим неформатированного просмотра, выбрав из меню View строку as Hex.

Теперь выберите из меню Tools строку Find Object и затем строку FAT. Программа DISKEDIT.EXE выполнит поиск первой копии таблицы размещения файлов FAT и отображит ее дамп, выделив в этом дампе первые три байта, как это показано на рис. 6.41.

Рис. 6.41. Программа DISKEDIT.EXE нашла первую копию таблицы размещения файлов FAT

Если теперь сместить текстовый курсор вниз или нажать клавишу <PgDn>, а затем выбрать из меню Tools/Find Object строку FAT еще раз, будет найдена вторая копия таблицы размещения файлов FAT.

Учтите, что поиск таблиц FAT в данном случае сводится к поиску последовательности байт F8 FF FF, поэтому выполнив поиск в третий раз, вы сможете найти еще одну, ненастоящую “таблицу FAT”. Дело в том, что наверняка на диске найдется какой-нибудь файл, содержащий указанную выше последовательность байт, поэтому будьте внимательны.

Если взглянув на главную загрузочную запись вы увидели, что таблица разделов разрушена или зашифрована, можно выполнить контекстный поиск секторов загрузочных записей, содержащих блоки параметров BIOS BPB. Проще всего это сделать, если после просмотра главной загрузочной записи по ее физическому адресу и перехода к следующему сектору диска выбрать из меню Tools/Find Object строку Partition/Boot.

Программа DISKEDIT.EXE найдет сектор, содержащий в конце последовательность байт 55 AA, которая соответствует сигнатуре загрузочного сектора 0AA55h (рис. 6.42).

Рис. 6.42. Найден загрузочный сектор

После того как вы нашли загрузочный сектор, его физический адрес можно вручную подставить в таблицу разделов, отредактировав ее программой DISKEDIT.EXE. О том как выполнить редактирование, вы можете узнать из документации, которая поставляется с набором утилит Нортона.

Так как структура разделов диска в процессе эксплуатации последнего может многократно изменяться, не исключено что вы найдете слишком много загрузочных секторов. Некоторые из них принадлежали старым разделам и не были уничтожены при изменении структуры разделов, некоторые вообще могут принадлежать другим операционным системам. В любом случае проверяйте расположение найденного загрузочного сектора относительно других найденных вами логических структур файловой системы. Например, вы можете использовать для “опознания” тот факт, что сразу после загрузочного сектора должна следовать таблица размещения файлов.

Так как в процессе поиска программа DISKEDIT.EXE проверяет только последние два байта сектора, возможны ложные срабатывания. На рис. 6.43 показана как раз такая ситуация.

Рис. 6.43.

При поиске загрузочного сектора найден сектор, содержащий нужную сигнатуру, который однако, не является загрузочным

Нетрудно заметить, что вслед за найденным располагается сектор, содержимое которого мало похоже на таблицу размещения файлов.

Теперь займамся поиском каталогов, на которые нет ссылок из других каталогов (т. е. потерянных каталогов).

Для поиска вы можете воспользоваться строкой Subdirectory меню Tools/Find Object. Программа DISKEDIT.EXE просматривает секторы диска в поисках такого, в начале которого находится последовательность байт 2E 20 20 20 20 20 20 20 20 20 20 (рис. 6.44). Эта последовательность соответствует дескриптору, который содержит ссылку каталога на себя самого.

Рис. 6.44. Найден сектор, принадлежащий каталогу

Нажимая комбинацию клавиш <Control+G>, вы можете продолжить поиск нужного вам каталога, пока не найдете тот, что содержит интересующие вас файлы. Можно выполнять поиск и по имени файла, если вы его знаете.

Как только нужный каталог найден, вы должны записать физический адрес соответствующего сектора диска и найти либо вычислить номер кластера, соответвтующего каталогу.

Для поиска номера кластера, соответсвующего найденному каталогу, перейдите в режим форматированного просмотра каталога, выбрав из меню View строку as Directory. Затем из меню Link выберите стоку Cluster chain (fat). На экране появится содержимое таблицы FAT в режиме форматированного просмотра, при этом искомый номер кластера будет выделен.

Зная номер кластера потерянного каталога, вы можете создать новый дескриптор каталога, например, в корневом каталоге диска, и сделать в этом дескрипторе ссылку на найденный каталог. После этого потерянный каталог вновь станет доступным.

Аналогично можно вручную восстановить ссылки на потерянные файлы и даже собрать файлы из отдельных кластеров.

Можно предложить следующий алгоритм восстановления файла:

·

выполнить контекстный поиск секторов файла с помощью строки Files из меню Tools, а также последовательным просмотром секторов диска;

· определить номер кластеров, соответствующего найденным секторам, пользуясь приведенной выше формулой или средствами программы DISKEDIT.EXE;

· восстановить цепочку номеров кластеров для файла в таблице размещения файлов FAT, отметив в ней последний кластер значением 0FFFFh;

· создать в любом каталоге (например, в корневом) дескриптор, который описывает файл, указав в нем ссылку на первый кластер восстановленного файла, а также размер этого файла.

Если вы восстанавили файл документа, созданный текстовым процессором Microsoft Word for Windows или процессором таблиц Microsoft Excel, загрузите его в соответсвующее приложение и затем сохраните его под другим именем. При этом будет восстановлена правильная длина файла.

Простой текстовый файл можно загрузить в текстовый редактор и “отрезать” лишние данные в конце файла. Затем сохраните файл под другим именем.

Поиск с помощью программы File Find

Наиболее распространенное повреждение файловой системы возникает при внезапном отключении питания и заключается в появлении так называемых потерянных кластеров. Это повреждение также бывает следствием аппаратного сброса компьютера кнопкой Reset при работающей операционной системе Microsoft Windows.

Потерянные кластеры называются так потому, что на них нет ссылок ни в одном каталоге файловой системы. Например потому, что соответствующий каталог был просто уничтожен и, следовательно, ссылки на описанные в нем файлы исчезли.

Чаще всего для ремонта повреждений такого рода пользователи применяют программу SCANDISK.EXE, входящую в состав операционной системы MS-DOS, или программу NDD.EXE из пакетf Norton Utilities (программа Norton Disk Doctor).

После восстановления файловой системы программой Norton Disk Doctor или SCANDISK.EXE на диске может образоваться громадное количество файлов со специфическим расширением имени (каждая программа восстановления использует свое имя), составленные из цепочек потерянных кластеров. Таких файлов в зависимости от серьезности повреждений файловой системы может быть очень много, до нескольких тысяч.

Если после сбоя или вирусной атаки вы проверили диск одной из перечисленных выше программ, и в результате нужные вам файлы исчезли, существует большая вероятность того что они оказались среди восстановленных. Однако как их найти среди сотен и тысяч других?

Проще всего это сделать, например, с помощью програмы Find File, которую можно запустить из популярной оболочки Norton Commander при помощи комбинации клавиш <Alt+F7> (рис. 6.36).

Рис. 6.36. Поиск файлов по контексту при помощи программы Find File, запущенной из оболочки Norton Commander

В поле File(s) to find вы должны задать шаблон для имени файла и расширения имени, например, *.ndd. Поиск будет выполняться только среди файлов, имя которых удовлетворяет указанному шаблону.

Необходимо также в поле Containing указать шаблон для поиска, т. е. какую-либо текстовую строку, присутствующую в файле. Например, для того чтобы найти все файлы, созданные текстовым процессором Microsoft Word for Windows, вы можете указать шаблон Microsoft Word, а для того чтобы найти все файлы, подготовленные в среде процессора электронных таблиц Microsoft Excel, укажите шаблон Microsoft Excel.

Список путей к найденным файлам отобразится в верхней части окна программы Find File (рис. 6.37).

Рис. 6.37. Программа Find File нашла несколько файлов, содержащих указанный контекст

В дальнейшем, если найденных файлов будет все еще очень много, вы можете переписать их в отдельный каталог и переименовать, а затем продолжить поиск, используя другие строки в качестве контекста.

Описанную процедеру контекстного поиска вы можете использовать и для поиска в файлах документов изсестных вирусов, таких, например, как WinWord.Concept.

Поиск вирусов на дискетах

Все новые дискеты, а также дискеты, которые вы отдавали кому-либо, необходимо проверить на заражение вирусами. Для этого используйте антивирусы-полифаги Aidstest и Doctor Web. Последовательно вызовите сначала одну, а затем другую программы. В следующем примере показано как проверить дискету, вставленную в дисковод A:.

AIDSTEST A: /B

DRWEB A: /CL /AR /HA1 /UP /NM /OF

Поиск вирусов на жестком диске компьютера

В начале проверим все жесткие диски компьютера программой Aidstest. Введите в системном приглашении DOS следующую команду.

AIDSTEST *

Внимательно следите за сообщениями, выдаваемыми программой во время проверки компьютера. Если будет обнаружен вирус, Aidstest сообщит об этом.

Многие вирусы, которые не обнаруживает Aidstest, могут быть пойманы программой Doctor Web. Кроме того, Doctor Web позволяет выполнить эвристический анализ программ и загрузочных секторов. Поэтому повторите проверку с помощью Doctor Web.

DRWEB * /CL /HI /AR /HA1 /RV /UP

Антивирус Doctor Web проверит все жесткие диски компьютера, при этом он выполнит поиск вирусов не только непосредственно в выполнимых файлах, но и в файлах архивов, а также в сжатых выполнимых файлах. Если вирусы будут обнаружены, программа выведет на экран соответствующее сообщение.

Во всех примерах, приведенных в этом разделе, выполняется только поиск вирусов, ни один из обнаруженных вирусов не будет удален. Для этого надо запустить программу-антивирус еще один раз, загрузившись с системной дискеты.

Полифаг Aidstest

Самой популярной антивирусной программой в России вот уже много лет является Aidstest, разработанный в конце 1988 года Лозинским Дмитрием Николаевичем. На момент создания книги вышло уже более 1400 версий программы. Aidstest умеет обнаруживать более 1500 вирусов в загрузочных секторах и выполнимых файлах. В том числе он успешно справляется с вирусами семейства DIR, вызвавшими эпидемию летом 1991 года и появляющимися вновь и вновь до сих пор.

Принципы, заложенные много лет назад в основу программы Aidstest, не позволяют ей обнаруживать и удалять полиморфные вирусы. Поэтому одной программы Aidstest явно недостаточно для обеспечения антивирусной безопасности компьютера. Вы обязательно должны пользоваться другими средствами комплекта. В первую очередь программой-полифагом нового поколения Doctor Web и ревизором ADinf.

Тем не менее, отказываться от Aidstest сегодня еще рано. Существует достаточно много вирусов, которые удаляет Aidstest, но которые не включены в вирусную базу Doctor Web. Возможно в скором времени вирусные базы Aidstest и Doctor Web будут объединены, тогда можно будет ограничиться использованием одной программы.

Полное описание программы Aidstest можно получить из документации. Сейчас мы приведем только самые главные параметры этой программы. Формат вызова Aidstest имеет следующий вид:

AIDSTEST путь

[ключ]...[ключ]

Первый, обязательный, параметр программы путь определяет, какие файлы надо проверить. В качестве этого параметра вы можете указать имя логического диска, путь к каталогу или непосредственно имя файла для проверки. Если необходимо проверить все логические диски компьютера, укажите в качестве параметра путь символ ‘*’. Чтобы кроме логических дисков проверялись сетевые диски, компакт-диски и диски, образованные командой SUBST, вместо одного символа ‘*’ укажите два.

После параметра путь следуют необязательные параметры, задающие различные режимы работы программы Aidstest. При вводе параметров не следует задавать символы квадратных скобок.

Если вы ошиблись в задании параметров или не указали ни одного параметра, на экран выдается краткое описание программы. Ниже описаны только основные параметры программы.

|

Параметр |

Описание |

|

/E |

Если видеоадаптер компьютера не русифицирован, укажите этот параметр. Aidstest будет пользоваться собственными русскими шрифтами |

|

/F |

Для лечения зараженных программ и загрузочных секторов укажите Aidstest дополнительный параметр /F. Те программы, которые невозможно восстановить, будут удалены |

|

/G |

По умолчанию Aidstest проверяет только выполнимые файлы, имеющие расширения COM, EXE и SYS. Параметр /G позволяет проверить все файлы на дисках компьютера, вне зависимости от их расширений. Если в компьютере обнаружен вирус, рекомендуется выполнить проверку всех файлов |

|

/Q |

В режиме лечения компьютера Aidstest удаляет зараженные файлы, которые нельзя восстановить. Чтобы перед удалением файлов у пользователя запрашивалось подтверждение, укажите параметр /Q |

|

/S |

Параметр /S необходимо указывать вместе с параметром /F для восстановления файлов, испорченных вирусами семейства DIR, в тех случаях, когда сам вирус отсутствует на диске |

Полифаг Doctor Web

Другая антивирусная программа-полифаг, входящая в состав антивирусного комплекта АО “ДиалогНаука”, разработана Даниловым Игорем Анатольевичем. Также как и Aidstest, программа Doctor Web является полифагом, но при этом она основана совершенно на других принципах, благодаря чему позволяет обнаруживать полиморфные вирусы и успешно удалять их. Специальные методы позволяют Doctor Web обрабатывать шифрованные вирусы.

В отличие от большинства антивирусных программ-полифагов, Doctor Web обнаруживает новые, неизвестные вирусы. Для этого применяется эвристический анализатор. Этот анализатор в автоматическом режиме изучает код проверяемых программ и загрузочных записей, пытаясь обнаружить в них участки кода, выполняющие характерные для вирусов действия.

Программа Doctor Web позволяет обнаружить и удалить опасный вирус OneHalf, широко распространившийся в последнее время. При этом Doctor Web восстанавливает зашифрованный вирусом жесткий диск компьютера. В зависимости от объема жесткого диска и того, насколько далеко зашел процесс его шифровки, на восстановление может потребоваться несколько десятков минут. В последнее время появились новые модификации вируса OneHalf, имеющие отличия в процедуре шифрования диска компьютера, поэтому надо использовать самые последние версии Doctor Web

Программа Doctor Web работает как в диалоговом, так и в пакетном режиме. Пакетный режим лучше всего использовать для проверки компьютера во время его загрузки, вызывая Doctor Web из файла AUTOEXEC.BAT. Чтобы Doctor Web начал работать в пакетном режиме, следует задать параметр /CL.

Полную информацию обо всех параметрах и режимах работы программы Doctor Web вы можете прочитать в документации антивирусного пакета АО “ДиалогНаука”. Сейчас мы перечислим только основные параметры программы:

| Параметр | Описание | ||

| /AL | Проверка всех файлов на заданном диске | ||

| /AR | Проверка файлов, находящихся внутри архивов. Обеспечивается проверка архивов, созданных программами-архиваторами ARJ, PKZIP и RAR | ||

| /CL | Запуск программы в пакетном режиме | ||

| /CU[D][R][P] | Лечение файлов и системных областей дисков, удаление найденных вирусов. Если указан параметр D, тогда инфицированные файлы не лечатся, а просто удаляются с диска компьютера. Вместо удаления инфицированных файлов их можно переименовать. Для этого следует указать параметр R. В этом случае первый символ в расширении имени файла заменяется на символ 'V'. Если указан дополнительный параметр P, тогда перед удалением вирусов запрашивается подтверждение у пользователя | ||

| /DA | Проверка компьютера один раз в сутки. Этот режим рекомендуется использовать для запуска программы из файла AUTOEXEC.BAT | ||

| /DL | Удаление файлов, восстановление которых невозможно | ||

| /FN | Если видеоадаптер компьютера не русифицирован, укажите этот параметр. Doctor Web будет пользоваться собственными русскими шрифтами | ||

| /HA[<уровень>] | Эвристический анализ файлов и поиск в них неизвестных вирусов. Существует два уровня анализа: 0 - минимальный, 1 - максимальный. По умолчанию устанавливается минимальный уровень эвристического анализа | ||

| /HI | Поиск вирусов в адресном пространстве оперативной памяти от 0 Кбайт до 1088 Кбайт | ||

| /RV | Контроль за заражением проверяемых файлов активным резидентным вирусом | ||

| /TD<диск>: | Когда Doctor Web проверяет упакованные файлы и файлы архивов, он может создавать временные файлы. Вы можете самостоятельно задать диск, на котором создаются временные файлы, с помощью параметра /TD | ||

| /UP[N] | Проверка выполнимых файлов, упакованных программами DIET, PKLITE, LZEXE, EXEPACK, PROTECT, COMPACK, CRYPTCOM, а также файлов, вакцинированных антивирусом CPAV. Чтобы Doctor Web не отображал на экране названия программы архиватора, использованной для упаковки проверяемого файла, укажите дополнительный параметр N |

Пользователи сети Novell NetWare и их права

Пользователей сети Novell NetWare можно разделить на обычных, администраторов групп и системных администраторов (супервизоров).

Системный администратор обладает неограниченными правами, в то время как администратор групп может подключать к серверу новых пользователей (или создавать новые группы пользователей). Администратор групп может наделять правами созданные им группы пользователей и отдельных пользователей в рамках прав, предоставленных ему системным администратором. Группы могут объединять любых пользователей, имеющих сходные права доступа к тем или иным сетевым ресурсам.

Именно системный администратор должен определять стратегию распределения прав в сети. При этом, если в сети много пользователей и групп, он может делегировать часть своих прав администраторам групп. На системном администраторе должна лежать и работа по организации защиты сети от вирусов.

Повторное заражение файлов и загрузочных секторов

Большинство вирусов заражают один и тот же файл или загрузочную запись только один раз. Такие вирусы перед заражением нового файла проверяют, не был ли он заражен раньше. В качестве признака, по которому определяется заражение, могут использоваться нестандартное время создания файла (операционная система MS-DOS позволяет устанавливать время создания файла 62 секунды), заведомо неправильная дата создания файла (например 2001 год). Более сложные вирусы определяют факт заражения поиском своей сигнатуры и т. д.

Самые примитивные вирусы могут заражать один файл по нескольку раз. Размер такого файла будет постоянно увеличиваться, значительно сокращая объем доступной дисковой памяти.

Несколько разных вирусов могут заразить один и тот же файл или загрузочную запись. Когда такой файл запускается, то сначала управление получает один вирус, затем другой и наконец выполняется сама зараженная программа.

Вирус Yankee Doodle

Целый ряд вирусов, заражающих выполнимые файлы. Некоторые версии вируса в определенное время исполняют на встроенном динамике компьютера мелодию Yankee Doodle. Интересно, что этот вирус борется с загрузочным вирусом Ball. Он изменяет его код таким образом, что вирус Ball через некоторое время самостоятельно удаляет себя с жесткого диска компьютера.

Правильный выбор порядка загрузки компьютера

Операционная система может быть загружена или с жесткого дисска или с дискеты. Обычно компьютер загружается с жесткого диска, однако если в момент включения питания компьютера или его перезагрузки в дисковод A: вставлена дискета (случайно или нарочно), загрузка операционной системы начнется с нее. Если дискета заражена загрузочным вирусом, он получит управление и сразу попытается заразить жесткий диск компьютера.

Большинство компьютеров позволяют указать приоритет, в котором должна выполняться загрузка операционной системы. Этот порядок устанавливается при помощи программы BIOS Setup. Более подробно о программе BIOS Setup вы прочитаете в разделе “Восстановление файловой системы”.

Чтобы защитить компьютер от случайного заражения загрузочным вирусом, укажите, что операционная система должна загружаться сначала с диска C:, и только в случае его неисправности - с диска A:.

Если надо загрузить компьютер с дискеты, удостоверьтесь, что на ней нет вирусов. Для этого сначала проверьте ее несколькими антивирусными программами, например программами Doctor Web и Aidstest.

Лучше всего, если вы приготовите системную дискету заранее, а чтобы ее случайно не испортили, установите на ней защиту от записи. На системную дискету полезно записать программы для диагностики компьютера - антивирусные программы, программы проверки целостности файловой системы и исправности аппаратуры компьютера. Как создать системную дискету мы рассказали в разделе “Создание системной дискеты”.

Предоставление доступа к отдельным файлам

Программа FILER.EXE, расположенная в каталоге PUBLIC, позволяет системному администратору устанавливать права доступа к отдельным файлам (рис. 4.12).

Рис. 4.12. Просмотр и изменение атрибута файла

В частности, для защиты файла от нападения вирусов вы можете установить для него атрибут Read Only.

Системные администраторы знают о существовании очень интересного атрибута Execute Only, который можно установить, но нельзя снять (во всяком случае, нет никаких документированных средств для снятия этого атрибута). Напомним, что файл, отмеченный атрибутом Execute Only, можно запустить, но нельзя прочитать как обычный файл.

Было бы очень заманчиво использовать атрибут Execute Only для защиты файлов от нападения вирусов, однако мы должны отметить два момента.

Во-первых, атрибут Execute Only можно устанавливать только для программ DOS, не использующих оверлейную структуру и не выполняющих прямое чтение загрузочного файла. В то же время многие программы дописывают к концу exe-файла данные, которые они затем читают в процессе своей работы.

Kkyyzz.1413

При старте программы, имя которой заканчивается на LI.EXE, вирус Kkyyzz.1413 обращается к программному интерфейсу Novell Netware. Когда вводится слово "kkyyzz" с использованием буферизованного ввода (функция 0Ah прерывания Int 21h), вирус удаляет свой код из памяти.

Как следствие вы не можете защитить атрибутом Execute Only загрузочные файлы приложений и библиотек динамической компоновки операционных систем Microsoft Windows и OS/2. Эти файлы содержат специальные данные (ресурсы) которые читаются из файла при необходимости при выполнении приложений. Для доступа к ресурсам используются команды прямого чтения, которые не будут работать при установленном атрибуте Execute Only.

Используйте атрибут доступа Execute Only только вместе с атрибутом Read Only

Во-вторых, атрибут можно использовать только в паре с атрибутом Read Only, так как иначе вирус сможет “снять” атрибут Execute Only, просто уничтожив файл и записав на его место новый, но уже без атрибута Execute Only.

Вы можете спросить: как вирус запишет файл, ведь он не сможет его прочитать?

Дело в том, что вирусу не нужно читать программный файл. Во многих случаях он сможет восстановить этот файл, пользуясь, например, его образом в оперативной памяти. Когда операционная система DOS запускает файл с атрибутом Execute Only, она “читает” его в оперативную память. А там этот файл уже поджидает вирус. Сделав реконструкцию файла по образу в памяти, он может записать такой файл на место защищенного. Именно поэтому атрибуты Execute Only и Read Only необходимо использовать вместе.

Предоставление доступа к сетевым каталогам

Основной принцип, которому должен следовать системный администратор, вырабатывая стратегию предоставления доступа заключается в том, что пользователям не следует предоставлять прав, которые не нужны им для работы. Если следовать этому принципу, можно избежать многих неприятностей, связаных с потерей или искажением данных, хранящихся на сервере. В том числе, с потерями или искажениями, вызванными вирусами.

Кроме этого, следует убедиться в том, что те права, которые запрашиваются пользователями, действительно им нужны. Вполне возможно, что в ряде случаев хватило бы и меньших прав.

Наиболее грубая ошибка системного администратора заключается в предоставлении кому бы то ни было прав на запись в системные каталоги LOGIN, PUBLIC, SYSTEM. К каталогу SYSTEM никто, кроме системного администратора, не должен иметь доступ ни на чтение, ни тем более на запись.

Никогда не предоставляйте пользователям права доступа на запись в каталоги LOGIN, PUBLIC, SYSTEM. Обычный пользователь не должен также иметь никаких прав на доступ к каталогу SYSTEM

Представьте себе, что системный администратор предоставил всем пользователям право записи в каталог LOGIN. Если на одной из рабочих станций появится активный вирус, он заразит файл LOGIN.EXE, который используется для подключения пользователей к сети. Теперь когда любой другой пользователь подключится к сети или просто просмотрит список серверов при помощи программы SLIST.EXE, расположенной в том же каталоге, вирус заразит его рабочую станцию. Через некоторое (очень небольшое) время вирусная эпидемия охватит всю сеть.

Если же к сети подключится системный администратор, имеющий права на запись во все сетевые каталоги, вирус моментально проникнет на все диски файл-сервера.

Системный администратор должен подключаться к сети только с проверенной на отсутствие вирусов рабочей станции, иначе вирус проникнет во все сетевые каталоги

Описанная выше ситуация не является гипотетической. Мы столкнулись с ней в одной фирме, которая вызывала нас для антивирусной профилактики через службу “Компьютерной скорой помощи”â, которая создана в АО “ДиалогНаука”.

Случай с каталогом LOGIN можно обобщить. Любой программный файл, доступный для записи, служит потенциальным средством распространения вируса в сети. Поэтому мы настоятельно рекомендуем защищать от записи все каталоги, содержащие программные файлы.

Лучше всего если системный администратор выделит для данных, которые изменяются пользователями (например, для файлов баз данных) отдельные каталоги. В этих каталогах пользователи могут иметь права доступа на запись. Системный администратор должен следить за тем, чтобы в таких каталогах не появлялись программные файлы, так как они могут оказаться зараженными вирусами.

В последнее время появились вирусы, поражающие файлы документов, например, doc-файлы, создаваемые текстовым процессором Microsoft Word for Windows. По большей части системный администратор не может хранить такие файлы в защищенных от записи каталогах, так как пользователи постоянно редактируют свои документы. В этом случае необходимо применять специальные антивирусные средства на рабочих станциях, например, Doctor Web for WinWord.

Novell-528

Резидентный вирус.

Заражает только программы с расширением имени COM.

При завершении программы дважды исполняется функция программного интерфейса Novell NetWare "Add Trustee to directory" с именами "WORK:" и "SYS:". Эта функция предназначена для добавления прав доступа к сетевым каталогам.

Для предоставления прав доступа к сетевым каталогам системный администратор должен запустить программу SYSCON.EXE, которая находится в каталоге PUBLIC. Детальное описание этого процесса выходит за рамки нашей книги, однако мы сделаем некоторые замечания. При необходимости вы можете обратится к 3 тому нашей серии книг “Персональный компьютер. Шаг за шагом”.

Полный список прав доступа к каталогам и файлам, которые системный администратор может предоставить пользователям, показан на рис. 4.11.

Рис. 4.11. Права доступа к сетевым каталогам и файлам

Ниже мы приведем обозначение и краткое описание видов доступа к файлам и каталогам.

|

Вид доступа |

Обозначение |

Что разрешено |

|

Access Control |

A |

Изменение прав доступа к каталогу или файлу |

|

File Scan |

F |

Просмотр содержимого каталога |

|

Create |

C |

Создание каталогов или файлов в данном каталоге |

|

Erase |

E |

Удаление каталогов или файлов из данного каталога |

|

Modify |

M |

Изменение содержимого файлов (перезапись) |

|

Supervisory |

S |

Права супервизора (можно делать любые операции над файлами, расположенными в каталоге) |

|

Write |

W |

Запись в файл |

Если каталог содержит программные файлы, для него не следует разрешать доступ Write, Modify, Erase, Create.

Прерывание INT 13h

Прерывание INT 13h, обработчик которого находится в BIOS, позволяет любой программе беспрепятственно читать и записывать любые секторы жесткого или гибкого диска. Зная логическую структуру файловой системы MS-DOS (частично описанную в предыдущей главе), разработчик вируса при помощи этого прерывания может встроить вирусный код в загрузочную запись или в любое другое подходящее с его точки зрения место.

Разумеется, о прерывании INT 13h знают не только разработчики вирусов, но и авторы антивирусных программ. И те и другие борятся за получение “настоящей” точки входа в обработчик этого прерывания, который должен быть расположен в постоянном запоминающем устройстве. Целью вируса является перехват прерывания INT 13h, а целью антивирусной программы - обнаружение такого перехвата.

Тем не менее, даже надежно защитив точку входа в обработчик прерывания INT 13h, нельзя гарантировать полную защиту от вирусной атаки.

Как вы, возможно, знаете, в реальном режиме работы процессора программе разрешается выполнять операции обмена данными с любыми портами периферийных устройств. В том числе и с портами контроллера жесткого диска или накопителя на гибком магнитном диске. В 19 томе “Библиотеки системного программиста” мы привели пример программы, которая работает именно таким образом, читая сектор дискеты без обращения к прерыванию INT 13h.

Для того чтобы у вас было некоторое представление о том, что может сделать вирус при помощи прерывания INT 13h, приведем краткое описание функций этого прерывания:

| Номер функции | Описание | ||

| 00h | Сброс дисковой системы | ||

| 01h | Определение состояния дисковой системы | ||

| 02h | Чтение сектора | ||

| 03h | Запись сектора | ||

| 04h | Проверка сектора | ||

| 05h | Форматирование дорожки | ||

| 06h | Форматирование дорожки НМД | ||

| 07h | Форматирование НМД | ||

| 08h | Получить текущие параметры НГМД или НМД | ||

| 09h | Инициализация таблиц параметров НМД | ||

| 0Ah | Чтение длинное (только для НМД) | ||

| 0Bh | Запись длинная (только для НМД) | ||

| 0Ch | Поиск цилиндра (только для НМД) | ||

| 0Dh | Альтернативный сброс НМД | ||

| 0Eh | Чтение буфера (только для НМД) | ||

| 0Fh | Запись буфера (только для НМД) | ||

| 10h | Проверка готовности НМД | ||

| 11h | Рекалибровка НМД | ||

| 12h | Проверка памяти контроллера НМД | ||

| 13h | Проверка НМД | ||

| 14h | Проверка контроллера НМД | ||

| 15h | Получить тип НМД или НГМД | ||

| 16h | Проверка замены диска | ||

| 17h | Установка типа дискеты | ||

| 18h | Установка среды носителя данных для форматирования | ||

| 19h | Парковка головок (только для НМД) | ||

| 1Ah | Форматирование НМД с интерфейсом ESDI |

Как видите, вирус может прочитать, записать и отформатировать дорожку диска. Используя команды 0Ah и 0Bh, разработанные для диагностических целей, вирус может изменить контрльные суммы секторов данных, которые обычно подсчитываются, записываются и проверяются автоматически.

SillyRE.666

Опасный шифрованный вирус.

После загрузки в память своей резидентной копии вирус записывает "мусор" в 11 сектор нулевой дорожки (головка с номером 1), пользуясь для этого операцией длинной записи. Обычно на этом месте диска находится первая копия таблицы размещения файлов FAT

С помощью функций прерывания INT 13h вирус может получить доступ к внутреннему буферу, расположенному непосредственно в дисковом накопителе.

Другой “лакомый кусочек” для вирусов - прерывание INT 76h, которое вырабатывается при завершении операции в контроллере жесткого диска. Вирус может перехватывать это прерывание для реализации стелс-технологии.

Прерывания INT25h и INT 26h

Операционная система MS-DOS предоставляет для работы с файловой системой и логическими дисками свои средства. Это прерывания INT 25h, INT 26h, а также ряд функций прерывания INT 21h. Кроме того, программа может работать с дисковыми устройствами через соответствующий драйвер, обращаясь к нему косвенно с помощью функций интерфейса IOCTL. Все эти средства были нами подробно описаны в 19 томе “Библиотеки системного программиста”.

С помощью прерываний INT 25h и INT 26h любая программа (а также вирус) может, соответственно, прочитать и записать любой сектор логического диска. Используя эти прерывания, вирусу ничего не стоит, например, подменить загрузочный сектор логического диска, выполнив таким образом заражение этого диска.

Так как эти два прерывания используются MS-DOS для выполнения операций с логическими дисками, многие вирусы пытаются их перехватить, чтобы получить контроль над операциями ввода/вывода (например, для реализации стелс-механизма).

MIREA.4156

Полиморфный вирус.

Выполняет поиск EXE-файлов, чтение из файла и запись в файл через прерывания INT 25h и INT 26h. Файлы могут быть поражены в любом подкаталоге текущего диска.

Содержит ошибки, из-за которых неработоспособен на диске с 12-разрядной таблицей размещения файлов FAT.

Иногда по окончании своей работы, может выдать текст:

Заранее прошу извинения.

Чистая случайность, что ЭТО попало к Вам.

По классификации Е.Касперского это типичная "студенческая" программа, причем в наихудшем ее исполнении:

- портит оверлеи (если не повезет, то и резиденты тоже),

- портит забитый до отказа диск,

- содержит большое число ошибок,

- имеет большой размер,

и т.д.

Чего еще можно ожидать от студента МИРЭА.

Ничего гадкого, кроме распространения программа не делает (я на это надеюсь, хотя от "студенческой" можно ожидать всего из-за ее крайней примитивности и большого числа ошибок ).

МИРЭА - хороший ВУЗ!!!

МИРЭА - это звучит гордо!!!

МИРЭАзм не объяснить, в нем надо жить!!!

Перехват прерываний можно выполнить разными способами. Можно напрямую отредактировать таблицу векторов прерываний. Можно также воспользоваться услугами функций 25h и 35h прерывания INT 21h, предназначенных, соответственно, для установки нового вектора прерывания и получения текущего вектора прерывания.

Однако антивирусные программы тщательно проверяют таблицу векторов прерываний, поэтому для их изменения вирусы используют различные изощренные приемы. Например, вирус может подменить первые несколько команд обработчика прерывания, сохранив эти команды в своем теле. При этом, несмотря на то что таблица векторов прерываний остается нетронутой, прерывание оказывается перехваченным. Такая методика, разумеется, может быть использована для перехвата любых прерываний, а не только прерываний INT 25h и INT 26h.

Программно-аппаратный комплекс Sheriff

Дополнительно к антивирусному комплекту АО “ДиалогНаука” можно приобрести программно-аппаратный комплекс защиты Sheriff. Совместное использование традиционных антивирусных программ и контроля с помощью аппаратных средств обеспечивают наибольшую безопасность системы.

Комплекс, разработанный Фоминым Юрием Николаевичем, включает адаптер защиты и управляющее им программное обеспечение. Адаптер защиты представляет собой плату расширения, предназначенную для установки в системную шину ISA. Плата имеет маленький формат и может быть вставлена в 8-разрядный разъем ISA.

Программно аппаратный комплекс можно использовать с операционными системами, совместимыми с MS-DOS (IBM PC-DOS, DR-DOS, Novell DOS), а также с Microsoft Windows версий 3.1 и 3.11, Microsoft Windows for Workgroups версии 3.11 и новой операционной системой Microsoft Windows 95.

Контроллер защиты контролирует доступ к контроллеру жесткого диска на уровне портов ввода/вывода и сообщает программному обеспечению Sheriff о выполнении любой программой или пользователем несанкционированных действий. Программное обеспечение блокирует дальнейшую работу компьютера, предотвращая возможную порчу программного обеспечения компьютера и записанных в нем данных.

Даже если контроллер жесткого диска подключен к компьютеру через системную шину VLB, PCI или EISA, адаптер защиты будет работать на таком компьютере.

Вот несколько основных возможностей и особенностей комплекса Sheriff:

· Блокирует выполнение операций, характерных для вирусов и троянских программ. Sheriff предотвращает форматирование жестких дисков; запись в область загрузочных секторов жестких дисков; запись в секторы, распределенные защищаемым файлам, элементам каталогов и таблице размещения файлов; запись в секторы и логические диски, отмеченные как доступные только для чтения; обращение к дискам в обход специально предназначенного для этого прерывания; прямое обращение к портам контроллера жестких дисков

· Решает проблемы несанкционированного доступа, запрашивая пароль во время начальной загрузки компьютера. Если загрузить защищенный компьютер с дискеты, жесткий диск будет недоступен

· Содержит в себе систему разграничения доступа для нескольких пользователей, позволяющую определить для каждого пользователя пароль и персональные права доступа к ресурсам компьютера

· Защиту Sheriff можно отключить только при помощи специальной установочной дискеты. Другие способы отключения контроля связаны с полной потерей данных

Программы-черви

Программы-черви нацелены их авторами на выполнение определенной функции. Они могут быть ориентированы на проникновение в систему и модификацию некоторых данных.

Можно создать программу-червь, подсматривающую пароль для доступа к банковской системе и изменяющую базу данных таким образом, чтобы на счет программиста была переведена большая сумма денег.

Самая известная программа-червь написана студентом Корнельского (Cornell) университета Робертом Моррисом (Robert Morris). Червь был запущен второго ноября 1988 года в сеть Internet. За пять часов червь Морриса смог проникнуть на более чем 6000 компьютеров, подключенных к сети.

Очень сложно узнать, является ли программа троянской и заложена ли в нее логическая бомба. Программист имеет полную власть над своим детищем. Изучение сомнительной программы или системы может занять очень много времени и потребовать значительных финансовых затрат.

Мы не рекомендуем копировать к себе программы с BBS, обмениваться программным обеспечением со своими знакомыми и приобретать незаконные копии фирменного программного обеспечения. В любую из этих программ могут быть встроены дополнительные вредоносные функции и их использование приведет к нарушению работы вашей компьютерной системы.

Проникновение вируса из локальной сети

Широкие возможности обмена данными, которые предоставляют локальные сети, позволяют вирусам распространяться с огромной скоростью. Мы посвятили локальным сетям отдельную главу. А сейчас отметим только, что вирус может проникнуть на компьютер, подключенный к локальной сети, когда пользователь копирует себе файлы из сети или просто запускает программы из сетевых каталогов.

Просмотр каталогов

Для просмотра каталогов с целью проверки их структуры мы воспользуемся программой DISKEDIT.EXE.

Запустите эту программу и из меню Object выберите строку Directory. На экране появится диалоговая панель Change Directory, показанная на рис. 6.29.

Рис. 6.29. Диалоговая панель Change Directory, предназначенная для выбора каталога

В левой части диалоговой панели отображается дерево каталогов текущего диска. Выберите в нем корневой каталог C:\ и нажмите кнопку OK. После этого на экране появится содержимое корневого каталога в форматированном виде (рис. 6.30).

Рис. 6.30. Просмотр содержимого корневого каталога диска C: в форматированном виде

Анализируя полученную информацию, вы можете обнаружить подозрительные изменения в полях размера файла, даты и времени. Кроме того, для каждого файла в столбце Cluster отображается номер распределенного ему первого кластера.

С помощью меню View можно переключиться в режим неформатированного просмотра, когда содержимое каталога отображается в виде дампа (рис. 6.31).

Рис. 6.31. Просмотр содержимого корневого каталога диска C: в виде дампа

Обратите внимание на меню Link. С помощью этого меню вы можете переходить к просмотру логически связанных между собой структур файловой системы (рис. 6.32).

Рис. 6.32. Меню Link позволяет просматривать логически связанные стркутуры файловой системы

Выделите в корневом каталоге диска C: файл IO.SYS, как это показано на рис. 6.32, и затем выберите из меню Link строку Cluster chain (FAT). Вы окажитесь в режиме просмотра первой копии таблицы размещения файлов FAT, причем цепочка кластеров, выделенная файлу IO.SYS, будет выделена (рис. 6.33).

Рис. 6.33. Просмотр цепочки кластеров, выделенный файлу IO.SYS

С помощью строки File меню Link вы можете перейти в режим просмотра содержимого файла IO.SYS (рис. 6.34).

Рис. 6.34. Просмотр содержимого файла IO.SYS в виде дампа

Отметим, что во многих случаях можно выполнять переходы между логически связанными структурами данных двойным щелчком левой клавиши мыши по изображению этих структур, что очень удобно.

Подробности вы найдете в документации к пакету Norton Utilities.

На что следует обратить внимание при проверке структуры каталогов?

Кроме визуальной проверки полей расположенных там дескрипторов следует просмотреть весь каталог до конца. Необходимо убедиться, что в каталоге отсутствуют посторонние данные, которые могут быть записаны туда вирусом.

На рис. 6.35 вы видите удаленный файл с именем хONFIG.SYS (бывший CONFIG.SYS) и свободные элементы каталога, отмеченные строкой Unused directory entry.

Рис. 6.35. Удаленный файл и свободные элементы каталога

Если перейти в режим неформатированного просмотра, то можно убедиться, что свободные элементы каталога содержат нулевые значения. Если же после свободных элементов находятся какие-либо данные, существует очень большая вероятность того, что они записаны туда вирусом или системой защиты программ от несанкционированного копирования (если исследуемый каталог содержит такие программы).

Если каталог поврежден полностью или частично, ссылки на описанные в нем файлы будут потеряны. Если вы найдете тем или иным способом секторы, содержащие нужный вам файл, для которого разрушен дескриптор, пользуясь описанной ниже методикой вы сможете восстановить дескриптор и получить доступ к файлу.

Просмотр сообщений

Пользуясь электронной доской BBS АО “ДиалогНаука”, вы можете кроме всего прочего послать сообщение авторам антивирусных программ Дмитрию Лозинскому (автор программы Aidstest) и Игорю Данилову (автор программы Doctor Web).

Прежде всего войдите в главное меню BBS:

MAIN (35 mins):

Message areas File areas Change setup Bulletins

Yell for SysOp Statistics Goodbye (log off) ?help

Select:m

В приглашении введите символ “m”. После этого вы окажетесь в разделе сообщений:

The MESSAGE Section

There are 117 messages in this area. The highest is #117

You haven't read any of these.

[0 / 117] Msg.area L1 ... Comments to the SysOp

Press <enter> for the NEXT message.

MESSAGE (35 mins):

Area change Next message Previous message

Enter message Reply to a message

Change current msg =ReadNonStop -ReadOriginal

+ReadReply *ReadCurrent List (brief)

Tag areas Main menu Jump to file areas

Goodbye (log off) Kill (delete) msg Upload a message

Forward (copy) $Reply Elsewhere

^Download Attaches ?help

Select:a

Из меню MESSAGE выберите строку Area change. Для этого введите в приглашении символ “a”.

На экране появится список доступных вам областей сообщений:

Message Areas

*L1 ... Comments to the SysOp

*L2 ... Local Messages

L3 ... Messages to Dmitry Lozinsky & Igor Daniloff

Message area [Area, "["=Prior, "]"=Next, "?"=List]:

Область L1 предназначена для передачи сообщений системному оператору BBS АО “ДиалогНаука”. В области L2 происходит свободный обмен сообщениями между пользователями, зарегистрированными на BBS. Что же касается области L3, то она предназначена для передачи сообщений авторам антивирусных программ.

Вы можете просмотреть список пользователей BBS АО “ДиалогНаука”, если выберете из меню Main menu строку Statistics и затем строку UserList. При этом на экране появится следующее сообщение:

Press <enter> to list all, or

type a partial name to match:

Если ввести в ответ на него начальные буквы имени пользователя, она покажет всех пользователей, в имени или фамилии которых встречаются введенные вами буквы. Можно нажать клавишу <Enter> и просмотреть полный список пользователей, однако эта процедура может отнять много времени - список довольно длинный.

Для перехода к нужной вам области достаточно ввести обозначение этой области в приглашении Message area.

Для просмотра списка сообщений, находящихся в области, выберите строку List (brief). Для более детального просмотра сообщений используйте строку Browse messages.

Вы можете записать свое сообщение, выбрав строку Enter message, или ответить на сообщение другого пользователя, выбрав строку Reply to a message.

С помощью строки Main menu можно вернуться в главное меню BBS. Выбрав строку Jump to file areas, можно перейти в область файлов.

Просмотр таблицы FAT

Для просмотра таблицы размещения файлов FAT мы воспользуемся программой DISKEDIT.EXE. Из меню Object выберите строку Drive и укажите интересующий вас диск. Если файловая система находится в более или менее исправном состоянии, вы сможете выбрать нужный вам логический диск.

Затем из меню Object выберите одну из двух строк - 1st FAT или 2nd FAT. На экране появится, соответственно, содержимое первой или второй копии таблицы FAT в отформатированном виде (рис. 6.23).

Рис. 6.23. Просмотр первой копии таблицы размещения FAT в отформатированном виде

Вы также можете найти первую или вторую копию таблицы FAT, зная физический адрес загрузочной записи логического диска. Напомним, что загрузочная запись располагается в самом первом секторе дискеты. Расположение загрузочной записи для логических дисков, созданных в разделах жесткого диска, можно определить из таблицы разделов (для логического диска C:) или таблицы логических дисков (для логических дисков, созданных в расширенном разделе).

BadSectors.3422, 3428

Опасные резидентные вирусы.

Перехватывают прерывания INT 8h, INT 16h, INT 21h, INT 25h, INT 26h.

Иногда отмечают кластеры диска как плохие посредством манипуляций с таблицами размещения файлов FAT. Не заражают антивирусную программу SCAN.

Содержат текстовые строки:

COMEXE

SCAN

BadSectors.3422: BadSectors 1.1

BadSectors.3428: BadSectors 1.2

Далее, в рамках логического диска существует своя последовательная нумерация секторов. При этом порядок нумерации выбран таким, что при последовательном увеличении номера сектора вначале увеличивается номер головки, затем номер дорожки.

Поясним это на примере.

Пусть, например, у нас есть дискета с девятью секторами на дорожке. Сектор с логическим номером, равным 1, расположен на нулевой дорожке и для обращения к нему используется нулевая головка. Это самый первый сектор на дорожке, он имеет номер 1. Следующий сектор на нулевой дорожке имеет логический номер 2, последний сектор на нулевой дорожке имеет логический номер 9.

Сектор с логическим номером 10 расположен также на нулевой дорожке. Это тоже самый первый сектор на дорожке, но теперь для доступа к нему используется головка с номером 1. И так далее, по мере увеличения логического номера сектора изменяются номера головок и дорожек.

Согласно такой нумерации, сектор с последовательным номером 0 - это загрузочный сектор. Для того чтобы просмотреть содержимое загрузочного сектора при помощи программы DISKEDIT.EXE, вы можете выбрать из меню Object строку Sector и в появившейся диалоговой панели указать номер сектора, равный нулю (рис. 6.24).

Рис. 6.24. Просмотр сектора логического диска по его последовательному номеру

Заметьте, что в этой диалоговой панели в рамке, озаглавленной Sector Usage, показано распределение секторов. Пользуясь этим распределением, вы легко сможете определить последовательный номер сектора загрузочной записи, начало и границы обеих копий FAT, а также начало и границы корневого каталога и области данных, содержащих файлы и другие каталоги.

С помощью меню View вы можете просмотреть содержимое таблицы FAT в виде дампа (рис. 6.25).

Рис. 6.25. Просмотр первой копии таблицы размещения файлов FAT в виде дампа

Визуально таблица размещения файлов должна содержать в основном монотонно изменяющиеся последовательности номеров кластеров, нулевые занчения, соответствующие свободным кластерам, а также значение 0FFFFh, которое является признаком конца цепочки кластеров.

Вслед за первой копией таблицы FAT должна находиться вторая копия FAT (рис. 6.26).

Рис. 6.26. Вторая копия таблицы FAT должна располагаться сразу вслед за первой копией этой таблицы

Размер таблицы FAT вы можете определить, зная содержимое поля блока параметров BIOS BPB со смещением 0Bh (количество секторов, занимаемых одной копией FAT).

Вирусы могут либо полностью разрушать таблицу FAT, либо изменять записанные в ней значения, зашифровывая их или просто уничтожая. Если цепочка кластеров для нужного вам файла разрушена частично или полностью, восстановление такого файла может стать непростой задачей.О том как выполнять такое восстановление, мы расскажем позже в этой главе.

Некоторые вирусы пользуются тем фактом, что конец цепочки кластеров может отмечаться любым значением в диапазоне 0FFF8h - 0FFFFh (для 16-разрядной таблицы FAT). Операционная система MS-DOS использует значение 0FFFFh. Вирус может выделять для себя зараженные файлы (чтобы избежать повторного заражения), отмечая последний распределенный этим файлам кластер любым другим значением, например, 0FFF9h. При этом операционная система будет продолжать работать нормально, как будто ничего не произошло.

Несмотря на то что вторая копия таблицы FAT создавалась как резервная для облегчения процедуры восстановления в случае разрушения первой копии, не стоит особенно надеяться на то, что в случае вирусной атаки вы сможете просто скопировать вторую копию FAT на место первой. Вторая копия FAT также может оказаться разрушенной или зашифрованной.

Проверим, нет ли вирусов

Для проверки новых программ, которые вы записываете в свой компьютер, надо использовать антивирусные программы-полифаги последних версий. Они смогут обнаружить любые вирусы, известные на момент создания программы-антивируса. Желательно, чтобы используемые вами антивирусы выполняли эвристический анализ программ. Возможно, это позволит обнаружить новые, еще не известные вирусы.

Популярность антивирусных программ Aidstest и Doctor Web настолько велика, что они установлены практически на каждом компьютере. Поэтому сейчас мы проверим ваш компьютер с помощью этих программ и посмотрим, нет ли в нем вирусов.

Если у вас нет самых последних версий антивирусов, воспользуйтесь теми программами, которые у вас есть. Несмотря на то, что такая проверка будет неполной, она все же позволит обнаружить большое количество вирусов.

Проверка файловой системы

Пред тем как начинать восстановление файловой системы, необходимо определить масштаб повреждений. Для этого вы должны тщательно проверить содержимое всех структур данных файловой системы.

С чего лучше начинать проверку файловой системы?

Прежде всего следует проверить установку параметров BIOS, среди которых есть такие ключевые параметры, как типы установленных в компьютере жестких дисков, количество дорожек и секторов на одной дорожке. Если эти параметры установлены неправильно, загрузка операционной системы скорее всего будет невозможна.

Далее необходимо проверить содержимое так называемой главной загрузочной записи MBR (Master Boot Record). В этой записи есть программа начальной загрузки и таблица разделов диска Partition Table. Программа начальной загрузки является объектом атаки загрузочных и файлово-загрузочных вирусов, которые записывают сюда свое тело. При повреждении таблицы разделов диска некоторые или все логические диски будут недоступны для DOS.

На следующем этапе вы должны проверить загрузочную записьBoot Record, которая располагается в самом начале логического диска (не путайте ее с главной загрузочной записью MBR). В загрузочной записи располагается программа начальной загрузки операционной системы, расположенной на логическом диске, а также блок параметров BIOS, который называется BPB (BIOS Parameter Block). Блок BPB содержит важную информацию о логическом диске, такую, например, как размер кластера. Вирус может записать свое тело на место загрузочной записи и повредить блок BPB.

3nop

Очень опасный загрузочный вирус. Заражает главную загрузочную запись MBR на жестком диске и загрузочную запись дискет.

Если первый байт на загрузочном секторе имеет значение 0E9h, то вирус записывает на место загрузочной программы свой код, способный заразить главную загрузочную запись MBR жесткого диска и загрузочные секторы дискет

После выполнения проверки загрузочной записи следует заняться таблицей размещения файлов FAT. В этой таблице находится критически важная информация о расположении отдельных кластеров для всех записанных на данном логическом диске файлов. На диске находится две копии таблицы FAT. Вы можете использовать вторую копию FAT для восстановления.

На следующем этапе нужно проверить корневые каталоги логических дисков, а также все нужные вам вложенные каталоги. При необходимости вы должны восстановить испорченные элементы каталогов, описывающие нужные вам файлы.

Ниже мы подробно рассмотрим все эти действия. Попутно мы приведем всю необходимую информацию о важнейших структурах данных файловой системы.

Проверка компьютера

Перед проверкой компьютера выберите диски, которые надо проанализировать. Их названия следует выбрать из меню Диски. Для этого установите курсор на соответствующую строку меню с именем диска и нажмите клавишу <Insert> или клавишу пробела. Около названия диска появится знак плюс (рис. 3.5).

Рис. 3.5. Выбор дисков для проверки

Чтобы начать проверку компьютера, воспользуйтесь меню Работа, представленным на рисунке 3.6. Для проверки устройств, помеченных в меню Диски, выберите строку Проверить диск. Если проверить надо все диски компьютера, достаточно выбрать строку Проверить все. В этом случае не надо предварительно указывать проверяемые устройства в меню Диски.

Рис. 3.6. Проверка компьютера

Если ADinf обнаружит, что на диске произошли изменения, характерные для заражения вирусами, на экране появляется предупреждающее сообщение (рис. 3.7). Все найденные подозрительные изменения помечены символом

Рис. 3.7. Предупреждающее сообщение ADinf

Возможно, что изменения в файловой системе вызваны не заражением вирусами, а другими причинами. Например, изменение загрузочных секторов может быть вызвано установкой новой версии операционной системы. Странная дата создания файла (например, дата больше 2000 года) могут быть вызваны неправильной установкой часов компьютера. Изменение файлов, занесенных в список неизменяемых, может быть вызвано установкой новых версий этих программ.

Чтобы подробнее изучить обнаруженные программой ADinf изменения, выберите из списка “Изменения на диске” нужную позицию и нажмите клавишу <Enter>.

Рис. 3.8. Результаты проверки диска

Наиболее подозрительны изменения в секторе главной загрузочной записи (на рисунке она называется Master-boot сектор), загрузочном секторе и выполнимых файлах. Сообщения об их изменении ни в коем случае нельзя оставлять без внимания.

Чтобы подробнее изучить изменения в секторе главной загрузочной записи выберите первую строчку в списке “Изменения на диске” или нажмите клавишу <F2>. На экране появится диалоговая панель Master-boot сектор, содержащая информацию о главном загрузочном секторе (рис. 3.9). Строка в верхней части панели сообщает об изменении программы начальной загрузки - “Изменился загрузчик”. Если вы не устанавливали новой версии операционной системы, то, скорее всего, компьютер заражен загрузочным вирусом.

Ниже расположены две таблицы, отражающие состояние таблицы разделов в настоящий момент и во время предыдущей проверки. Более подробно об этих таблицах вы можете узнать в главе “Восстановление файловой системы”.

Рис. 3.9. Изменения в секторе главной загрузочной записи

Программа ADinf позволяет восстановить старую главную загрузочную запись, которая была сохранена во время предыдущей проверки компьютера. Используйте эту возможность, только если вы полностью уверены, что со времени последней проверки на компьютере не было установлено программное обеспечение, меняющее главную загрузочную запись. Главная загрузочная запись может быть изменена во время установки новой версии операционной системы, программы распределения доступа и некоторых систем защиты от копирования.

Перед тем как начинать восстановление сектора главной загрузочной записи или загрузочного сектора мы рекомендуем сделать резервные копии ваших файлов документов и баз данных, хранимых в компьютере

Если изменился загрузочный сектор диска, вы можете детально просмотреть изменения. Для этого надо выбрать из диалоговой панели Результаты проверки диска (рис. 3.8) строку Загрузочный сектор или нажать клавишу <F3>. На экране откроется новая диалоговая панель, показанная на рисунке 3.10.

Рис. 3.10. Изменения в загрузочном секторе

Особое внимание в этой диалоговой панели следует обратить на изменение команды перехода на программу загрузки операционной системы (Jump на загрузчик) и изменение самой программы загрузки (Область загрузчика DOS).

Их изменение может быть вызвано заражением компьютера загрузочным вирусом.

Обнаружив с помощью ADinf изменения в секторе главной загрузочной записи, загрузочном секторе или в выполняемых файлах, проверьте компьютер с помощью полифагов Aidstest и Doctor Web. Ревизор ADinf сразу может восстановить старые загрузочные сектора, но если компьютер был заражен вирусами типа OneHalf или VolGU, можно потерять информацию, записанную на дисках компьютера

Загрузочный сектор, как правило, изменяется при установке новой версии операционной системы, некоторых систем распределения доступа и после форматирования диска командой FORMAT. Конечно, в этих случаях вируса в компьютере, скорее всего, нет и восстанавливать старый загрузочный сектор не надо.

С большим вниманием надо отнестись к изменениям в выполнимых файлах. Если ADinf обнаружит такие файлы, просмотрите их список. Для этого выберите в диалоговой панели Результаты проверки диска (рис. 3.8) строку Измененных файлов или нажмите клавишу <F7>. На экране появится диалоговая панель Изменившиеся файлы (рис. 3.11).

Рис. 3.11. Изменение выполнимых файлов

Просмотрите весь список изменившихся файлов, выбирая их один за другим. ADinf сообщит о каждом файле дату и время его последнего изменения, старую длину файла и его новую длину. Если изменение длины файла не сопровождается изменением даты его последней модификации, возможно файл заражен вирусом.

Особое внимание следует обратить на случаи, когда изменились файлы, занесенные в список неизменяемых. Обычно в этот список включаются основные файлы операционных систем, другие часто используемые выполнимые файлы. По умолчанию в списке неизменяемых файлов включены файлы COMMAND.COM, IBMBIO.COM, IBMDOS.COM, IO.SYS, NC.EXE, NCMAIN.EXE и WIN.COM.

Некоторые программы записывают в свой выполнимый файл различную информацию, например конфигурацию программы и т. д. Но обычно в этом случае меняется дата и время создания файла.

В любом случае рекомендуется проверить все измененные выполнимые файлы при помощи каких-нибудь программ-полифагов.Удобнее всего организовать взаимодействие ревизора ADinf и полифагов Aidstest и Doctor Web. ADinf может подготовить для этих программ список измененных, новых и перемещенных файлов, которые необходимо проверить. Более подробно о возможностях такого взаимодействия программ антивирусного комплекта АО “ДиалогНаука” мы расскажем в разделе Взаимодействие программ антивирусного комплекта.

Проверка параметров BIOS

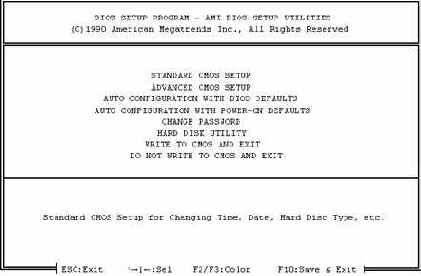

Когда вы первый раз подходите к компьютеру, возможно зараженному вирусом, необходимо вначале проверить параметры BIOS, которые хранятся в CMOS. Для просмотра и изменения параметров BIOS предназначена специальная программа, которая называется BIOS Setup.

Способ запуска программы BIOS Setup зависит от ее изготовителя и версии, однако обычно запуск выполняется, если во время начального теста оперативной памяти нажать клавиши <Delete>, <F2> или комбинацию клавиш <Alt+Ctrl+Esc>. Более точную информацию вы можете получить из документации, которая прилагается к системной плате компьютера.

Выключите питание компьютера, если оно было включено, и через 20-30 секунд включите его опять. Такая процедура гарантированно “убивает” резидентные вирусы, “выживающие” после теплой перезагрузки с помощью комбинации клавиш <Ctrl+Alt+Del>. Когда начнется тест памяти, нажмите одну из перечисленных выше клавиш для запуска программы BIOS Setup.

Через некоторое время на экране появится окно программы BIOS Setup, внешний вид которого зависит от изготовителя и версии программы. На рис. 6.1 мы показали внешний вид такого окна для программы BIOS Setup, созданной фирмой AMI.

Рис. 6.1. Окно программы BIOS Setup, созданной фирмой AMI

Прежде всего вам нужно выбрать в меню программы строку STANDARD CMOS SETUP и проверить установку стандартных параметров BIOS. Обратите особое внимание на типы и параметры установленных жестких дисков (Hard disk), типы накопителей на гибких магнитных дисках (Floppy Drive) и дату. Примерный вид таблицы, в которой отображаются стандартные параметры, показан на рис. 6.2.

Рис. 6.2. Просмотра стандартных параметров BIOS

Перепишите параметры жестких дисков, такие как тип, количество цилиндров, головок и секторов на одной дорожке. Сравните эти значения с паспортными данными, взятыми из документации на жесткий диск. Вирусы могут уменьшать количество дорожек, записывая свое тело в конец диска. Поэтому если значения не совпадают с паспортными, это выглядит очень подозрительно.

Напомним, что тип диска представляет собой число, которое обычно лежит в диапазоне значений от 1 до 47. При этом типам от 1 до 46 соответствуют стандартные наборы параметров.

Как правило, для современных устройств IDE указывается тип 47, который позволяет выполнять ручную установку количества цилиндров, головок и секторов на одной дорожке, а также других. Если в параметрах BIOS установлен 47 тип диска, обязательно проверьте параметры по документации, которая поставляется вместе с диском.

В некоторых случаях может быть указан тип диска с номером 1, хотя в компьютере установлен жесткий диск очень большого размера (типу 1 соответсвует размер диска 10 Мбайт). Это означает, что диск полключен через контроллер, имеющий собственные программы обслуживания в постоянном запоминающем устройстве (ПЗУ).

Иногда оба диска отмечены в параметрах BIOS как Not Installed, однако компьютер нормально работает и операционная система загружается с диска C: (примером может служить портативный компьютер B-300 фирмы Bondwell). В этом случае контроллер диска также имеет собственные программы обслуживания.

Vlad

Неопасный загрузочный вирус. Записывает свой код в перепрограммируемое ПЗУ Flash BIOS, если оно имеется в компьютере.

Если операционная система не загружается с жесткого диска, прежде всего следует проверить параметры BIOS. Эти параметры могут быть установлены неправильно в результате разряда аккумуляторной батареи, расположенной на основной плате компьтера или в результате вирусной атаки.

Обратите также внимание на тип накопителя на гибких магнитных дисках (НГМД). Если НГМД с обозначением A: отмечен как Not Installed, вы не сможете загрузить операционную систему с чистой дискеты, свободной от вирусов.

Некоторые вирусы специально отключают устройство A: для того чтобы затруднить процедуру лечения. Когда какая-нибудь программа обращается к устройству A:, вирус перехватывает такое обращение и временно подключает устройство, а затем, после выполнения операции, подключает его снова.

Смысл такой процедуры заключается в том, что при отключенном устройстве A: операционная система загружается с диска C: (к счастью, это верно не для всех компьютеров). При этом вирус получает управление первым и контролирует загрузку операционной системы с чистой дискеты.

SMEG.Pathogen.3732

Очень опасный полиморфный вирус, использующий довольно сложный алгоритм шифровки.

В понедельник может записать в байт CMOS с номером 10h значение 0 (тип используемых НГМД). Это означает, что устройства НГМД не установлены. После этого вирус корректирует контрольную сумму CMOS (ячейки 2Eh-2Fh), чтобы при инициализации системы BIOS "не заподозрил" неладное. После данных манипуляций компьютер "не видит" устройства НГМД.

Также при определенных условиях в понедельник в 11 часов вирус может вывести на экран следующий текст:

Your hard-disk is being corrupted, courtesy of PATHOGEN!

Programmed in the U.K. (Yes, NOT Bulgaria!) [C] The Black Baron 1993-4. Featuring SMEG v0.1: Simulated Metamorphic Encryption Generator!

'Smoke me a kipper, I'll be back for breakfast.....'

Unfortunately some of your data won't!!!!!

После этого вирус перехватывает обработчик прерывания от клавиатуры INT 09h и уничтожает информацию в случайных секторах первого жесткого диска. Если в этот момент не перегрузить компьютер кнопкой "RESET" или не выключить питание, то содержимое диска может быть полностью уничтожено (комбинация клавиш <Ctrl+Alt+Del> не поможет)

В завершении процедуры проверки параметров BIOS выберите из главного меню программы BIOS Setup строку ADVANCED CMOS SETUP. На экране появится меню настройки расширенных параметров BIOS (рис. 6.3).

Рис. 6.3. Меню настройки расширенных параметров BIOS

В этом меню обратите внимание на строку System Boot Up Sequence, в которой определяется порядок загрузки операционной системы. Если в этой строке указан порядок загрузки C:, A:, вы не сможете загрузить операционную систему с дискеты. Так как для поиска вирусов вы обязательно должны загрузить DOS с чистой дискеты, измените порядок загрузки на A:, C:.

После завершения всех работ с компьютером верните установку C:, A: или C: Only (если такое значение есть в данной версии BIOS). В этом случае компьютер будет надежно защищен от заражения загрузочным вирусом через накопитель на гибких магнитных дисках.

Перед тем как перейти к следующему этапу анализа состояния файловой системы компьютера, убедитесь в том, что в стандартных параметрах BIOS установлен правильный тип диска, что НГМД с обозначением A: подключен и его тип также указан правильно. Кроме этого, в расширенных параметрах BIOS установите порядок загрузки A:, C:.

В некоторых случаях содержимое памяти CMOS разрушается. Это может произойти, например, при выходе из строя аккумуляторной батареи, которая питает память CMOS, или в результате воздействия вируса.

Если это произошло, вы должны восстановить параметры BIOS, воспользовавшись для этого программой BIOS Setup. Как правило, эта программа предоставляет вам возможность установить параметры BIOS, принятые по умолчанию.

Программа BIOS Setup, созданная фирмой AMI, позволяет вам загрузить два набора параметров BIOS.

Первый из них загружается при выборе в главном меню программы (рис. 6.1) строки AUTO CONFIGURATION WITH BIOS DEFAULTS. Этот набор параметров предназначен для нормальной работы системной платы и может быть оптимизирован вручную (при помощи строки ADVANCED CMOS SETUP).

Второй набор параметров соответствует строке AUTO CONFIGURATION WITH POWER-ON DEFAULTS и используется главным образом в тех случаях, когда с первым набором компьютер не запускается. Во втором наборе устанавливаются более консервативные параметры (например, отключается кэширование основной оперативной памяти), что иногда позволяет запустить даже частично неисправный компьютер.

Проверка паролей и прав пользователей

Периодически системный администратор должен проверять целостность защиты серверов. При этом следует выполнить анализ прав доступа на избыточность, а также проверить, для всех ли пользователей задан пароль.

Проще всего выполнить такую проверку, запустив программу SECURITY.EXE из каталога SYSTEM. Параметры указывать не нужно.

Периодически проверяйте права пользователей сети на избыточность

Программа SECURITY.EXE проверит права всех пользователей и выведет на экран рабочей станции замечания. Подробное описание этих замечаний вы найдете на стр. 258 в 3 томе библиотеки “Персональный компьютер. Шаг за шагом”. На все замечания следует обязательно отреагировать, так как их появление говорит о потенциальном снижении устойчиости системы защиты сервера Novell NetWare к преднамеренным или непреднамеренным действиям пользователя или к нападению вирусов.

Проверка таблицы разделов при помощи программы DISKEDIT.EXE

Наиболее удобное, на наш взгляд, средство анализа логических структур файловой системы - редактор диска DISKEDIT.EXE, который входит в пакет Norton Utilities. Лучше всего записать эту программу на системную дискету, так как только при загрузке с такой дискеты вы сможете исследовать файловую систему, зараженную вирусами или разрушенную файловую систему, когда DOS не загружается с жесткого диска.

Меню Object предоставляет вам широкие возможности выбора структуры для просмотра (рис. 6.6).

Рис. 6.6. Меню Object программы DISKEDIT.EXE из пакета Norton Utilities