Способы распространения вирусов в сетях

Распространение вирусов в одноранговых, централизованных и комбинированных сетях происходит по разному, однако результат практически всегда один и тот же - программы, расположенные на рабочих станциях и дисках сервера оказываются зараженными.

Рассмотрим особенности распространения вирусов в перечисленных выше типах компьютерных сетей.

Стелс-вирусы

Стелс-вирусы пытаются скрыть свое присутствие в компьютере. Они имеют резидентный модуль, постоянно находящийся в оперативной памяти компьютера. Этот модуль устанавливается в момент запуска зараженной программы или при загрузке с диска, зараженного загрузочным вирусом.

Резидентный модуль вируса перехватывает обращения к дисковой подсистеме компьютера. Если операционная система или другая программа считывают файл зараженной программы, то вирус подставляет настоящий, незараженный, файл программы. Для этого резидентный модуль вируса может временно удалять вирус из зараженного файла. После окончания работы с файлом он заражается снова.

Примером стелс-вируса может служить Magdzie.1114. Это файловый вирус, заражающий выполнимые файлы в формате EXE. При запуске зараженной программы в оперативной памяти устанавливается вирусный резидентный модуль, который перехватывает обращения к файловой системе компьютера. Если операционная система запускает или открывает для чтения файл зараженной программы, вирус временно удаляет из нее свой код. Обратное заражение происходит, когда операционная система закрывает файл.

Вирус Magdzie проявляется, удаляя все файлы, название которых начинается с CHKLIST. 27 мая вирус выводит на экран небольшой текст и движущийся графический узор.

Загрузочные вирусы действуют по такой же схеме. Когда какая-либо программа считывает данные из загрузочного сектора, они заменяются настоящим содержимым загрузочного сектора.

В качестве загрузочного вируса, использующего для маскировки стелс-технологию, можно привести вирус July29. Вирус распространяется, замещая главную загрузочную запись на жестких дисках и загрузочную запись на дискетах. Настоящие загрузочные секторы сохраняются. Когда программа пытается прочитать или записать данные в главную загрузочную запись жесткого диска или загрузочную запись дискеты, резидентный модуль вируса подставляет неинфицированный сектор.

Маскировка стелс-вирусов срабатывает только в том случае, если в оперативной памяти компьютера находится резидентный модуль вируса. Когда вы загружаете компьютер с системной дискеты, у вируса нет шансов получить управление и поэтому стелс-механизм не работает.

Большинство антивирусных программ требует, чтобы для проверки и лечения компьютера он был загружен с системной дискеты, на которой нет вирусов. Такая дискета должна быть подготовлена заранее. Более подробно об этой процедуре вы можете прочитать в разделе “Создание системной дискеты”.

Таблицы размещения файлов FAT

Операционная система MS-DOS объединяет отдельные секторы диска в так называемые кластеры. При создании новых каталогов и непустых файлов для них выделяется один или несколько кластеров. Если размер файла увеличивается, для него выделяются дополнительные кластеры.

Размер кластера в секторах (т. е. количество секторов в одном кластере) вы можете узнать из поля блока параметров BIOS BPB со смещением 2. При форматном просмотре содержимого загрузочного сектора размер кластера отображается в строке Sectors per cluster (рис. 6.18).

Для экономии дискового пространства файлам и каталогам распределяются кластеры, которые не обязательно расположены рядом. Таким образом, отдельные кластеры, принадлежащие одному и тому же файлу, могут находиться в разных местах логического диска. За такую экономию приходится платить производительностью, так как считывание фрагментированного файла связано с многочисленными перемещениями магнитных головок, а это самая медленная дисковая операция.

Другая проблема, связанная с фрагментацией файлов, заключается в необходимости хранения списка кластеров, выделенных каждому файлу. Очевидно, для того чтобы прочитать файл, операционная система MS-DOS должна последовательно прочитать все кластеры, распределенные этому файлу.

Где же хранятся списки кластеров?

Эти списки хранятся в таблице размещения файлов FAT, к анализу которой мы скоро приступим.

Таблицу размещения файлов можно представить себе как массив, содержащий информацию о кластерах. Размер этого массива определяется общим количеством кластеров на логическом диске. В элементах этого массива находятся списки кластеров, распределенных файлам. Элементы массива, соответствующие свободным кластерам, содержат нулевые значения.

Если файл занимает несколько кластеров, то эти кластеры связаны в список. При этом элементы таблицы FAT содержат номера следующих используемых данным файлом кластеров. Конец списка отмечен в таблице специальным значением. Номер первого кластера, распределенного файлу, хранится в элементе каталога, описывающего данный файл.

Таким образом, зная имя файла и каталог, в котором этот файл расположен, операционная система MS-DOS может определить номер первого кластера, распределенного файлу, а затем, проследив список кластеров по таблице FAT, определить и номер остальных кластеров, занятых этим файлом.

Программа FORMAT.COM, предназначенная для форматирования диска и некоторые специальные программы аналогичного назначения проверяют логический диск на предмет наличия дефектных областей. Кластеры, которые находятся в этих дефектных областях, отмечаются в FAT как плохие и не используются операционной системой.

Для примера на рис. 6.22 показаны упрощенные дескрипторы корневого каталога диска C:, в которых описаны файлы MYFILE1.DOC и MYLETTER.DOC, а также элементы таблицы размещения файлов FAT, выделенные для этих файлов.

Рис. 6.22. Пример распределения кластеров для файлов autoexec.bat и config.sys

Файл MYFILE1.DOC занимает три кластера с номерами 11, 17 и 18, а файл MYLETTER.DOC - два кластера с номерами 12 и 13. В каталоге указаны номера первых кластеров, распределенных этим файлам (соответственно 11 и12). Последние ячейки, которые соответствуют последним кластерам, распределенным файлам, содержат специальное значение - 0FFFFh (признак конца цепочки кластеров).

Троянские программы

Все знакомы с греческим мифом о том, как была завоевана неприступная Троя. Греки оставили ночью у ворот Трои деревянного коня, внутри которого притаились солдаты. Когда горожане, движимые любопытством, втащили коня за стены города, солдаты вырвались наружу и завоевали город.

Троянские программы действуют подобным образом. Их основное назначение совершенно безобидное или даже полезное. Но когда пользователь запишет программу в свой компьютер и запустит ее, она может незаметно выполнять другие, недокументированные функции.

Часто троянские программы используются для первоначального распространения вирусов. Такая программа записывается автором на станцию BBS, и оттуда загружается ничего не подозревающими пользователями на свои компьютеры. Когда пользователь запустит ее, она, помимо выполнения маскирующей функции, заражает компьютер вирусом.

После того как троянская программа выполнит свою скрытую функцию, она может самоуничтожиться, чтобы затруднить обнаружение причины нарушений в работе системы.

Вакцинирование программ

Для того, чтобы человек смог избежать некоторых заболеваний, ему делают прививку. Существует способ защиты программ от вирусов, при котором к защищаемой программе присоединяется специальный модуль контроля, следящий за ее целостностью. При этом может проверяться контрольная сумма программы или какие-либо другие характеристики. Когда вирус заражает вакцинированный файл, модуль контроля обнаруживает изменение контрольной суммы файла и сообщает об этом пользователю.

Увы, в отличие от прививок человеку, вакцинирование программ во многих случаях не спасает их от заражения. Стелс-вирусы легко обманывают вакцину. Зараженные файлы работают также как обычно, вакцина не обнаруживает заражения. Поэтому мы не станем останавливаться на вакцинах и продолжим рассмотрение других средств защиты.

Вход системного администратора

Как мы уже говорили, вход системного администратора в сервер сопряжен с риском заражения расположенных на этом сервере сетевых каталогов, так как использованная для входа рабочая станция может быть заражена вирусом.

По возможности следует избегать входить в сеть с именем пользователя, для которого не существует никаких ограничений для записи в сетевые каталоги. Поэтому при нормальной каждодневной работе пользователь, отвечающий за сеть, не должен подключаться к серверам как системный администратор. Для выполнения таких работ, как подключение других пользователей и управления доступом вполне достаточно привилегий администратора групп. К тому же, вы можете разрешить администратору групп читать содержимое всех сетевых каталогов, предоставив доступ на чтение к корневым каталогам сетевых томов.

Однако рано или поздно системному администратору придется подключаться к сети как супервизору. В этом случае мы рекомендуем сделать следующее.

·

Проверьте рабочую станцию, которая будет использована для подключения, на присутствие вирусов. Для этого можно использовать, например, антивирусный комплект АО “ДиалогНаука”

· Подготовьте чистую системную дискету, с которой можно выполнить загрузку DOS. Запишите на эту дискету все файлы, необходимые для получения доступа к серверу (программы LSL.COM, IPXODI.COM, NETX.EXE и драйвер сетевого адаптера). Запишите на эту же дискету несколько антивирусных программ, например, Aidstest и Doctor Web. Используйте самые последние версии указанных программ. Вы можете также записать на эту дискету программу LOGIN.EXE

· Загрузите рабочую станцию с дискеты, подготовленной указанным выше образом, и войдите в сеть пользователем с правами системного администратора

· Выполните поиск вирусов в сетевых каталогах сервера, используя перечисленные выше антивирусные программы

Такая процедура защитит диски сервера от нападения вирусов, которое будет особенно опасным, если рабочая станция системного администратора окажется зараженной.

Вирус Ball

Первый раз мы столкнулись с вирусами много лет назад, еще будучи студентами московского инженерно физического института. В то время персональные компьютеры еще только начали появляться и были большой редкостью. Наша кафедра снимала несколько часов машинного времени в неделю в одном научном институте.

И вот в один прекрасный день на экране компьютера появился небольшой шарик. Он перемещался по экрану, отражаясь от его границ и некоторых символов. Первое время мы были в ужасной панике, думая что испортили дорогостоящий компьютер IBM PC/XT и все его программное обеспечение.

После перезагрузки шарик исчезал и мы надеялись, что дефект пропадет сам собой. Только через несколько дней мы решили сказать об этом местным инженерам. Они прореагировали очень спокойно, сообщив нам, что это компьютерный вирус Ping Pong, живущий на их компьютерах очень давно.

Для борьбы с вирусом использовали специальную антивирусную программу SCAN фирмы McAfee. Она легко находила вирус на дискетах и жестких дисках компьютеров, а затем удаляла его. После такой процедуры вирус долгое время не появлялся и некоторое время мы жили спокойно.

Однако кроме нас машинное время снимали много других организаций и каждый приходил работать со своими дискетами, поэтому вирус кочевал с дискеты на дискету. Вылечить его было практически невозможно, так как очень сложно было заставить всех пользователей проверить все свои дискеты.

Впоследствии выяснилось, что вирус Ping Pong, он же вирус Ball, распространялся через загрузочные секторы дискет и дисков. Оригинальный загрузочный сектор записывается на свободное место. Соответствующий сектор помечается как испорченный (Bad cluster). Испорченный кластер несколько уменьшал доступный размер дисков и дискет, но мы списывали это на их низкое качество.

Вирус BAT.Winstart

Вирус BAT.Winstart использует такую же технологию, что и вирус BAT.Batman. При запуске зараженного BAT-файла вирус копирует его в файл Q.COM, который создается в корневом каталоге диска C:. Затем файл Q.COM запускается уже как обычный выполнимый файл. В этот раз он устанавливает свой резидентный модуль в оперативной памяти и переименовывает файл C:\Q.COM в C:\WINSTART.BAT. Резидентный модуль вируса отслеживает момент запуска пользователем других программ и создает файл WINSTART.BAT в текущем каталоге.

@ECHO OFF

:s%r#

COPY %0.BAT C:\Q.COM>NUL

C:\Q

[...]

Когда командный файл WINSTART.BAT интерпретируется, как выполнимый файл в формате COM, то первая строка @ECHO OFF будет состоять из команд центрального процессора, которые фактически ничего не делают (см. вирус BAT.Batman). Вторая строка :s%r# будет воспринята как команда перехода на код вируса, схематично показанный квадратными скобками. Получив управление, основной коод вируса перехватывает прерывания операционной системы и оставляет себя резидентным в оперативной памяти компьютера.

Почему командный файл вируса называется WINSTART.BAT?

Файл WINSTART.BAT содержит команды, выполняемые при запуске операционной системой Windows в расширенном режиме. В этот файл обычно вносят вызовы резидентных программ, которые должны быть доступны только приложениям Windows. Программы MS-DOS, выполняемые в Windows, не имеют доступа к этим резидентным программам. За счет этого для программ MS-DOS остается больше свободной памяти.

Файл WINSTART.BAT не создается автоматически при установке Windows. Он должен быть создан самим пользователем и записан в каталог Windows, корневой каталог диска C: или любой другой каталог, определенный переменной среды PATH.

Вероятно, автор вируса рассчитывал на то, что вирус BAT.Winstart будет получать управление всякий раз, когда на компьютере запускается операционная система Windows.

Вирус Carbuncle

Вирус Carbuncle также представляет собой вирус-спутник, но работает не так, как вирус CloneWar.

При запуске вирус Carbuncle создает в текущем каталоге файл CARBUNCL.COM. Для маскировки этому файлу присваивается атрибут скрытый. Затем вирус ищет в текущем каталоге выполнимые файлы. Если вирус найдет в каталоге файл с расширением EXE, то он изменяет его расширение на CRP и создает пакетный файл с таким же именем. Этот файл получает расширение BAT. В него вирус записывает несколько команд MS-DOS, позволяющих запустить файл вируса CARBUNCL.COM и саму зараженную программу. Ниже мы привели пример такого файла для зараженной программы PROGRAM.EXE.

@ECHO OFF

CARBUNCL

RENAME PROGRAM.CRP PROGRAM.EXE

PROGRAM.EXE

RENAME PROGRAM.EXE PROGRAM.CRP

CARBUNCL

Если пользователь решит запустить зараженную программу и введет в системном приглашении имя программы без указания расширения, то операционная система просмотрит весь каталог в поисках файла с таким именем. Так как файл с расширением EXE она не обнаружит, то будет выполнен файл с расширением BAT.

Чтобы замаскировать исполнение нескольких команд пакетного файла, команда @ECHO OFF отключает вывод на экран исполняемых команд пакетного файла.

Следующая строка пакетного файла, созданного вирусом, запускает сам вирус CARBUNCL.COM. Затем зараженному файлу возвращается его настоящее расширение EXE и выполняется его запуск. После того как программа отработает, ее расширение опять заменяется на CRP. В конце снова запускается файл вируса CARBUNCL.COM.

Так как после заражения программы файл с расширением EXE уже не существует, то если при запуске программы указать ее полное имя с расширением, операционная система не сможет найти этот файл и на экране появится предупреждающее сообщение:

Bad command or file name

Вирус CloneWar ведет себя в этой ситуации значительно лучше. В этом случае сразу будет запущена настоящая программа. Вирус просто не получит управления.

Вирус Carbuncle занимается не только распространением своих копий. В некоторых случаях он может уничтожить зараженный файл. При запуске файл вируса проверяет значение системного таймера и если оно меньше или равно 16, то вирус записывает свой код в файл первого зараженного файла в текущем каталоге.

Внутри файла вируса содержатся следующие текстовые строки:

@ECHO OFF

CARBUNCL

RENAME

PC CARBUNCLE: Crypt Newsletter 14

Вирус CloneWar

Под таинственным названием CloneWar скрывается целая группа вирусов-спутников. Во избежании путаницы их различают по длине файла вируса-спутника. На время написания книги были известны 5 вариантов вируса CloneWar длинной 228, 246, 261, 546 и 923 байт. Механизм их распространения полностью соответствует описанной нами технологии. Вирус выполняет поиск в текущем каталоге выполнимых файлов с расширением EXE. Затем он создает файл с таким же именем, но с расширением COM и записывает себя в него.

Когда пользователь вводит после системного приглашения имя зараженной программы без расширения, то запускается файл с расширением COM, который содержит вирус. Он заражает другие EXE файлы, а затем запускает зараженную программу.

Самая короткая из известных версий вируса CloneWar имеет длину 228 байт. Версия 246 вируса CloneWar содержит внутри себя небольшой стих:

Beyond

The rim of the star-light

My love

Is wand'ring in star-flight

I know

He'll find in star-clustered reaches

Love

Strange love a star woman teaches.

I know

His journey ends never

His star trek

Will go on forever.

But tell him

While he wanders his starry sea

Remember, remember me.

Самая большая версия вируса, имеющая длину 923 байта, проверяет значение системного таймера и в некоторых случаях исполняет через динамик компьютера небольшую мелодию. Затем код вируса зацикливается, вызывая зависание компьютера.

Со временем идея вируса-спутника получила дальнейшее развитие. Кто-то из писателей вирусов резонно заметил, что любой выполнимый файл можно переименовать, а затем создать файл с таким же именем, но содержащий код вируса. Когда пользователь запускает свою программу, на самом деле запускается программа-вирус. Она заражает другие программы, а затем загружает в оперативную память и исполняет настоящую программу пользователя.

Простейшие вирусы-спутники используют всего несколько функций операционной системы - поиск файла с заданным именем в текущем каталоге, переименование файла и создание нового файла. Подобные средства работы с файлами существуют фактически во всех системах программирования. Поэтому написать подобный вирус может практически любой начинающий программист, в распоряжении которого есть система разработки программ, которая может создавать выполнимые файлы.

Вирус DIR

Летом 1991 года разразилась эпидемия нового вируса. Его проявления были весьма интересны. Во время копирования зараженных файлов в любом случае копировались только 1024 байта, несмотря на то, что фактические длины файлов были совершенно другие. Проверка целостности структуры файловой системы с помощью программы CHKDSK или Norton Disk Doctor выявляла наличие большого количества потерянных кластеров и пересечений файлов. Если, обнаружив нарушение в структуре файловой системы, пользователь пытался ее исправить, то все зараженные файлы оказывались испорченными.

Однако, несмотря на то что внешне зараженные программы кажутся совершенно неработоспособными, они работали как обычно. Так появился новый тип вируса, впоследствии названный DIR.

Способ размножения вируса DIR значительно отличается от используемых обычными файловыми вирусами и вирусами-спутниками. Тем не менее, мы отнесли его к группе файловых вирусов, так как объектом нападения становятся именно исполнимые файлы программ.

Чтобы лучше понять механизм распространения вируса DIR, мы проведем небольшой экскурс в структуру файловой системы MS-DOS. Более подробную информацию вы найдете в шестой главе этой книги.

При описании загрузочных вирусов мы уже рассказывали, что данные хранятся на жестких дисках и дискетах в отдельных секторах. Несколько секторов, расположенных рядом, называют кластером. Когда на диске создается новый файл, операционная система отводит для него несколько свободных кластеров. Кластеры файла не обязательно должны следовать друг за другом. Поэтому операционная система хранит список номеров всех кластеров, распределенных файлу, в специальной таблице. Эта таблица называется таблицей распределения файлов (FAT - File Allocation Table).

В таблице распределения файлов для каждого кластера есть один элемент. Его значение характеризует состояние кластера. Например, свободный кластер отмечается нулевым значением, а кластер, непригодный для использования, отмечается числом FF7h (FFF7h). Если кластер распределен файлу, то соответствующий элемент FAT содержит номер следующего кластера файла.

Последний кластер файла отмечается числом в диапазоне от FF8h до FFFh (от FFF8h до FFFFh).

Сама таблица FAT находится практически сразу после загрузочной записи логического диска. Точное ее расположение описано в специальной структуре данных, записанной в загрузочном секторе. Однако таблица FAT не содержит ни названий файлов, ни других их атрибутов. Для этого операционная система поддерживает другую служебную структуру, которая называется корневым каталогом. Каждый логический диск имеет собственный корневой каталог.

В корневом каталоге описаны файлы и другие каталоги, которые в нем содержатся. Описание каждого файла и каталога включает его имя с расширением, дату и время создания, длину (для каталога она равна нулю), атрибуты и зарезервированное поле, которое не используется. Еще в описании файла хранится номер первого кластера, отведенного файлу или каталогу. Получив этот номер, операционная система может узнать все остальные номера кластеров файла через таблицу FAT (рис. 1.8).

Другие каталоги имеют точно такую же структуру, что и корневой каталог. В них также находятся описания файлов и других подкаталогов.

Когда пользователь запускает файл на выполнение, операционная система просматривает описания файлов в текущем каталоге текущего логического диска. Если файл с нужным именем найден, операционная система узнает из описания файла номер первого кластера файла, а затем по таблице FAT определяет остальные номера кластеров. После этого данные из кластеров файла считываются в оперативную память. Здесь они объединяются в один непрерывный участок, даже если кластеры файла были разбросаны по всему логическому диску.

Затем операционная система выполняет подготовительную работу, зависящую от типа файла (COM- или EXE-файл) и передает ему управление. На этом загрузка программы завершается и программа начинает работать.

Заражение вирусом DIR происходит следующим образом. Вирус DIR копирует свой код в один из кластеров заражаемой дискеты или логического диска. Этот кластер помечается в таблице FAT как конец файла.

Затем вирус меняет описания файлов COM и EXE в структурах каталогов. Вирус записывает вместо номера первого кластера файла номер кластера, содержащего его код (рис. 1.9). Настоящий номер первого кластера зараженного файла шифруется и записывается в неиспользуемую область описания файла.

Рис. 1.8. Структура каталогов

Когда пользователь запускает один из зараженных файлов, с диска считывается только один кластер, содержащий код вируса. Таким образом, вирус сразу получает управление. Он устанавливает себя резидентным в оперативной памяти и перехватывает все обращения к диску. Затем вирус определяет настоящее расположение файла программы и загружает ее.

Рис. 1.9. Структура каталогов после заражения вирусом DIR

Если теперь операционная система будет обращаться к каталогу, вирус передаст ей правильные значения для номеров первых кластеров зараженных файлов.

Впоследствии появилось несколько разновидностей вируса DIR, отличающихся друг от друга в основном только скрытыми функциями, выполняемыми вирусами. Для лечения вируса DIR и его разновидностей вы можете использовать антивирусную программу Aidstest, однако можно обойтись и без антивируса, достаточно скопировать выполнимые файлы, заменив их расширение, например, на CO_ и EX_ соотвественно.

Вирус и человек

В 1994 году в печати появилось сообщение о новом компьютерном вирусе, который может убить пользователя компьютера. Вирус якобы использует прием, давно известный в рекламной сфере: если человек смотрит кино и каждый двадцать пятый кадр заменяется другим изображением, то он подсознательно воспринимает изображение, не осознавая этого. Действуя на подсознание таким образом, можно склонить человека к определенным действиям.

Вирус заменяет некоторые кадры изображения на экране компьютера. Изображение, которое вирус передает подсознанию пользователя, вызывает у последнего повышение давления и, возможно, смерть.

Мы не станем останавливаться на медицинских и психологических аспектах этого вопроса - этим должны заниматься медики и психологи. От себя заметим, что до настоящего момента достоверной информации о вирусе-убийце нет. В принципе, уровень современной компьютерной техники позволяет менять изображение на мониторе с достаточной частотой - до сорока кадров в секунду. И, возможно, скоро ваше здоровье действительно будет напрямую связано со “здоровьем” компьютера.

Вирус Stoned

Второй вирус, с которым мы столкнулись, также оказался загрузочным. Антивирусные программы распознавали его как вирус Stoned. Он получил это название из-за того, что во время загрузки операционной системы на экране иногда появляется надпись "Your PC is now Stoned!". Мы немного остановимся на этом вирусе, так как он имеет очень много модификаций. Насчитывается большое количество вирусов, для которых он послужил прототипом.

Вирус достаточно легко опознается визуально. На дискетах он записывает себя на место загрузочной записи, а на жестких дисках - на место главной загрузочной записи. Если вы просмотрите соответствующие секторы в любом редакторе, например Norton Disk Editor, вы увидите надписи "Your PC is now Stoned!" и "LEGALISE MARIJUANA!". Как пользоваться программой Norton Disk Editor, вы узнаете из шестой главы нашей книги.

Когда вирус Stoned появился в первый раз, мы изучали язык ассемблера и особенности архитектуры персональных компьютеров, совместимых с IBM PC. Поэтому мы полностью дизассемблировали код вируса и подробно его изучили.

На дискетах исходная загрузочная запись копируется в третий сектор на первой стороне нулевой дорожки. Для дискет с объемом 360 Кбайт этот сектор приходится на последний сектор корневого каталога.

При заражении жесткого диска исходная главная загрузочная запись копируется в другое место. Она размещается в седьмом секторе на нулевой стороне нулевой дорожки. Этот сектор обычно не используется и остается свободным.

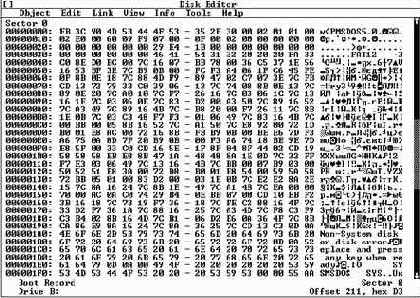

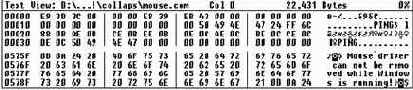

Некоторые загрузочные вирусы, не использующие методы маскировки (которые будут описаны ниже) могут быть легко обнаружены просмотром загрузочного сектора. Как выглядит загрузочная запись дискеты, созданной средствами операционной системы MS-DOS версии 5.0, в редакторе Disk Editor из пакета Norton Utilities вы можете посмотреть на рисунке 1.2.

Рис. 1.2. Загрузочная запись

Загрузочная запись на ваших дискетах и жестких дисках может отличаться от приведенной нами. Это зависит как от версии операционной системы, используемой при форматировании диска, так и от некоторых других параметров.

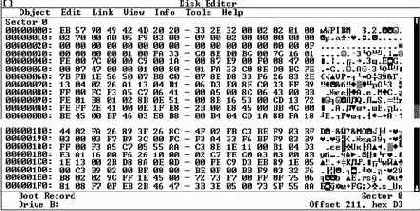

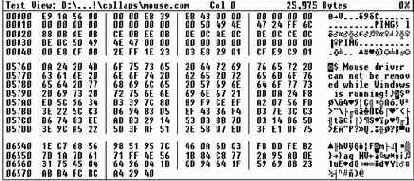

Если вирус заразит загрузочную запись, он, естественно, изменит ее. Во многих случаях такое изменение заметно невооруженным взглядом. На рисунке 1.3 мы привели внешний вид загрузочного сектора дискеты, зараженной вирусом Form.

Рис. 1.3. Вирус Form в загрузочной записи

К сожалению, не все загрузочные вирусы можно так легко распознать. Активные загрузочные вирусы, использующие различные механизмы маскировки, могут обманывать Disk Editor. Например, такие вирусы могут перехватывать обращение Disk Editor к первому сектору жестких дисков и дискет, подменяя этот сектор копией оригинального первого сектора (копия первого сектора создается вирусом в момент заражения диска). В этом случае изменение загрузочного сектора не будет заметно.

Перед тем как использовать Disk Editor, загрузите MS-DOS с чистой системной дискеты. Программа Disk Editor также должна быть записана на дискете. В этом случае вирус не сможет задействовать свои механизмы маскировки

Вирус в оперативной памяти сервера

Так как вирус является программой, для активизации он должен быть загружен в оперативную память, после чего вирусу должно быть передано управление.

Когда вирус “живет” на рабочей станции, так и происходит. Пользователь запускает зараженную программу или загружает операционную систему с дискеты, зараженной загрузочным вирусом, в результату чего вирус тем или иным способом оказывается в оперативной памяти рабочей станции.

Если же пользователь запускает зараженную программу непосредственно с диска сервера, вирус опять-таки попадает в оперативную память рабочей станции, с которой был выполнен запуск.

Таким образом, обычный вирус, не рассчитанный специально для работы под управлением сетевой операционной системы, может изменить только содержимое файлов, расположенных на доступных для записи дисках. Но он не может изменить загрузочные секторы на дисках сервера, так как для этого вирус должен попасть в оперативную память сервера как программа и получить управление.

Тем не менее, возможно создание таких вирусов, которые запускают себя как процесс в среде сетевой операционной системы. Такие вирусы наиболее опасны, так как им доступны все ресурсы сервера.

Например, взломав тем или иным способом пароль супервизора, вирус может записать себя в системный каталог сервера Novell NetWare в виде nlm-программы и указать ее имя в файле автоматического конфигурирования startup.ncf. При этом вирусная nlm-программа будет получать управление каждый раз при загрузке сервера.

Современные сетевые операционные системы, такие например, как Microsoft Windows NT, допускают удаленный запуск процедур. Эта возможность также может быть использована специализированными сетевыми вирусами для распространения или для нанесения повреждений.

Вирус WinWord.Nuclear

Практически сразу после появления вируса WinWord.Concept был обнаружен еще один вирус подобного вида WinWord.Nuclear. Этот вирус использует точно такую же технологию распространения, что и вирус WinWord.Concept.

Вирус WinWord.Nuclear уже далеко не такой безобидный, как WinWord.Concept. Когда пользователь направляет свой документ на печать, то вирус с вероятностью 1/12 добавляет в конце файла собственную фразу:

And finally I would like to say:

STOP ALL FRENCH NUCLEAR TESTING IN THE PACIFIC!

В переводе на русский язык она звучит следующим образом:

И в конце я хотел бы сказать:

ОСТАНОВИТЕ ВСЕ ФРАНЦУЗСКИЕ ИСПЫТАНИЯ ЯДЕРНОГО ОРУЖИЯ В ТИХОМ ОКЕАНЕ!

Если фраза добавится в конце черновой распечатки, это только полбеды, но в случае, когда распечатанный документ отправляется адресату непросмотренным, можно представить себе удивление последнего. Такая ситуация может возникнуть, если к компьютеру подключен факс-модем и вместо печати документа на принтере он отправляется удаленному абоненту в качестве факсимильного сообщения.

Достаточно странно, что вирус, написанный пацифистом, пятого апреля пытается удалить основные файлы операционной системы - IO.SYS, MSDOS.SYS и COMMAND.COM. Но из-за ошибок автора вируса и особенностей текстового процессора эта попытка не удается.

Вирус WinWord.Nuclear заражает не только файлы документов и стилей. Что удивительно, WinWord.Nuclear может заразить обыкновенные выполнимые файлы в формате COM и EXE. Он также может заразить EXE-файлы, предназначенные для операционной системы Windows.

Для заражения выполнимых файлов используется оригинальный способ. Вирус запускает программу DEBUG, передавая ей в качестве параметра ранее сформированный им файл PH33R.SCR.

Программа DEBUG - это простой отладчик, который входит в состав дистрибутива MS-DOS и копируется на жесткий диск компьютера во время установки операционной системы, поэтому он присутствует практически на всех компьютерах. В числе прочего DEBUG позволяет просмотреть и изменить содержимое оперативной памяти, запустить программу и т. д.

Вирусы для текстового процессора Microsoft Word for Windows

Программа Doctor Web позволяет обнаружить на диске компьютера известные вирусы, распространяющиеся в среде текстового процессора Microsoft Word for Windows. Для этого следует ей указать на необходимость проверки файлов документов, имеющих расширения DOT и DOC.

Если такие вирусы будут обнаружены, воспользуйтесь для их удаления антивирусом Doctor Web for WinWord. Этот антивирус описан в следующем разделе “Антивирус Doctor Web for WinWord”. Антивирусная программа Doctor Web, предназначенная для работы в среде DOS, может только обнаружить вирусы в файлах-документах, но не удалять их.

Вирусы и логические бомбы

Многие вирусы содержат в себе логические бомбы. До определенного момента такой вирус никак себя не проявляет. Когда наступит время, логическая бомба срабатывает и вирус выполняет скрытую в нем функцию.

Самые известные вирусы, срабатывающие по достижении определенного времени - Michelangelo и Jerusalem. Вирус Michelangelo уничтожает информацию с диска, используемого для загрузки 6 марта, в день рождения Микеланджело. Вирус Jerusalem или Черная пятница удаляет файлы всех программ, запускаемых в пятницу тринадцатого числа.

Вирус Armagedon.1079

Неопасный резидентный вирус. С пяти до шести часов утра вирус пытается соединится через модем с удаленным абонентом. Содержит строку "Armagedon the GREEK"

Вирусы и Windows

Несмотря на то, что выполнимые файлы Windows, которые вы можете запускать, также имеют расширение EXE, формат этих файлов значительно отличается от выполнимых файлов операционной системы MS-DOS. Новый формат выполнимых файлов получил название Microsoft New Executable (NewEXE) или Windows Executable. Мы будем называть эти файлы выполнимыми файлами в формате Windows. Обычные вирусы не в состоянии правильно внедриться в такие файлы и зараженная программа становиться неработоспособной.

Однако, несмотря на то что Windows установлена на большинстве персональных компьютеров, старые вирусы не вымерли. В первую очередь это произошло из-за того, что работа в среде Windows совсем не означает отказа от программного обеспечения MS-DOS. Существует достаточно много нужных программ, предназначенных для работы в MS-DOS. В первую очередь это небольшие утилиты - программы-архиваторы, программы для копирования дискет - и, конечно же, огромное количество всевозможных игр. Естественно, все это программное обеспечение используется и будет использоваться еще очень долго.

Но даже полный отказ от программ MS-DOS не снимет угрозу распространения вирусов. Во-первых, остается возможность заражения загрузочных секторов жестких дисков и дискет. Во-вторых, внимание писателей вирусов рано или поздно переключиться на Windows и появятся новые типы вирусов, способных функционировать и распространяться в новой среде. Подтверждением этому стали вирусы, заражающие выполнимые файлы Windows, и вирусы, заражающие документы, подготовленные в текстовом процессоре Microsoft Word for Windows. В начале 1996 года, практически сразу после появления Microsoft Windows 95, появилось сообщение о первом вирусе, разработанном специально для этой операционной системы. Этот вирус получил название BOZA.

Вирусы MS-DOS для Windows

Обычный выполнимый файл Windows может служить отличной средой для распространения вирусов. Если вы запускаете выполнимый файл операционной системы Microsoft Windows из командной строки MS-DOS, он сообщает, что его необходимо запускать из Windows:

This program requires Microsoft Windows.

или

This program cannot be run in DOS mode.

Иногда вместо этого сообщения может отображаться какая-нибудь другая информация или выполняться иные действия. Например, некоторые приложения Windows, запущенные из среды MS-DOS, пытаются загрузить Windows.

Авторы вирусов не упустили возможность внедрить вирус в этот участок кода. Вирус Grog.Bog.233 выполняет поиск выполнимых файлов Windows и заражает их, добавляя команды вируса в код, выполняемый при запуске файла в среде MS-DOS. Если запустить такой файл в MS-DOS, то он сначала выводит на экран предупреждающее сообщение, а затем управление передается вирусу.

Вирус SMEG.Trivia.2437

Неопасный нерезидентный полиморфный вирус. В пятницу 13 числа выводит сообщение "This program requires Microsoft Windows.", после чего заканчивает выполнение инфицированной программы. Данный вирус был создан Black Baron для демонстрации использования его полиморфного генератора SMEG версии 0.3

Конечно, вирус Grog.Bog.233 трудно назвать настоящим вирусом, созданным для работы в операционной системе Windows. В конечном итоге он работает только при запуске зараженного файла в MS-DOS. Более того, в операционной системе Windows 95 этот вирус будет работать, только если вы завершите графическую оболочку Windows, оставив компьютер работать в режиме командной строки.

Вирусы на компакт-дисках

В настоящее время все большее распространение получают устройства чтения компакт-дисков. Эти устройства позволяют читать специальные диски, объем которых составляет больше 600 Мбайт. Постоянное снижение цены на устройства чтения компакт-дисков и их совершенствование позволяют предположить, что в скором времени все компьютеры будут оснащены таким устройством.

К сожалению, записать информацию на компакт-диск значительно сложнее, чем прочитать. Существует две технологии их изготовления. Принципиальное различие между ними состоит в количестве дисков, которые можно изготовить за определенное время. Ни одна из этих технологий не позволяет стирать уже записанные данные и записывать на их место другие.

Первая технология предполагает наличие сложного технологического оборудования. Заготовки для таких дисков изготавливаются на основе алюминия и имеют крайне низкую стоимость, но запись на них информации окупается только при больших тиражах. Поэтому на алюминиевых дисках обычно выпускают дистрибутивы современного программного обеспечения, сложные игры, энциклопедии, то есть все, что находит широкий спрос.

Вторая технология позволяет изготавливать единичные экземпляры компакт-дисков, но устройства для их записи значительно дешевле и подключаются к компьютеру как дисковод. Сами же заготовки дисков выполняются с напылением золота и стоят дороже алюминиевых.

Файлы, записанные на компакт-дисках, могут быть заражены вирусами. Но в отличие от жестких дисков и дискет, это может случиться только если файл был заражен и записан на компакт-диск уже зараженным. Последующее использование компакт-диска не вызовет его заражения ни в каком случае, даже если компьютер, на котором вы работаете, забит вирусами до отказа. Секрет прост - обычные устройства чтения компакт-дисков физически не могут записывать данные на диск, и предназначены только для чтения.

Тем не менее вирус может находиться на компакт-диске. Это происходит в том случае, когда фирма, подготовившая компакт-диск к выпуску, не позаботилась о антивирусной безопасности и вирус заразил файл перед записью его на диск.

Особенно внимательно следует обращаться с пиратскими (не лицензионными) компакт-дисками, выпущенными подпольно. Никто не даст вам гарантию, что на них нет вирусов.

Большинство антивирусных программ позволяют проверить компакт-диск на вирусы. Следует только иметь в виду, что если вирус обнаружен, вылечить такой файл непосредственно на компакт-диске невозможно. В качестве одного из вариантов вы можете скопировать зараженный файл к себе на жесткий диск и сразу вылечить его с помощью антивирусной программы. Пользоваться можно только этим вылеченным файлом.

Вирусы-спутники

Как известно, в операционной системе MS-DOS существуют три типа файлов, которые пользователь может запустить на выполнение. Это командные или пакетные файлы. Командные файлы состоят из команд операционной системы и имеют расширение имени файла BAT.

В одном каталоге могут одновременно находиться несколько выполнимых файлов, имеющих одинаковое имя, но разное расширение имени. Например, в каталоге DOS записаны файлы MSD.COM и MSD.EXE. Вы можете создать в этом же каталоге командный файл MSD.BAT.

Когда вы желаете выполнить программу и вводите ее имя в системном приглашении MS-DOS, вы обычно не указываете расширение файла. Какой же файл в этом случае будет выполнен?

Оказывается, в этом случае операционная система MS-DOS будет выполнять файл, имеющий расширение COM. Если в текущем каталоге или в каталогах, указанных в переменной среды PATH, существуют только файлы с расширением EXE и BAT, то выполняться будет файл с расширением EXE.

Когда вирус-спутник заражает файл, имеющий расширение EXE или BAT, он создает в этом же каталоге еще один файл, имеющий такое же имя и расширение COM. Вирус записывает себя в этот COM-файл.

В качестве иллюстрации сказанного мы приводим содержимое каталога C:\PROGRAM. Первоначально в нем был записан один файл программы расчета CALC.EXE. После заражения этого файла вирусом-спутником в каталоге C:\PROGRAM появился файл CALC.COM:

C:\PROGRAM>DIR

Volume in drive C is LIBRARY

Volume Serial Number is 1F64-394F

Directory of C:\PROGRAM

. <DIR> 26.11.95 18:55

.. <DIR> 26.11.95 18:55

CALC COM 1 754 30.09.93 6:20

CALC EXE 29 390 30.09.93 6:20

2 file(s) 31 144 bytes

2 dir(s) 26 599 424 bytes free

Если, запуская зараженную программу CALC.EXE, вы наберете в системном приглашении ее имя без расширения, то будет запущен вирус-спутник, файл которого имеет расширение COM:

C:\PROGRAM>CALC

Получив управление, вирус может выполнять различные действия: заражать другие файлы, устанавливать резидентный модуль, и т.

д. Затем вирус может запустить саму зараженную программу, имеющую расширение EXE.

В отличие от других файловых вирусов, вирусы-спутники обычно никак не изменяют зараженные программы. Поэтому для лечения зараженных файлов достаточно просто удалить файлы вируса, имеющие расширение COM.

Для маскировки вирусы спутники обычно устанавливают для файла вируса атрибут “Скрытый”. В этом случае команда DIR не отобразит имя файла вируса.

C:\PROGRAM>DIR

Volume in drive C is LIBRARY

Volume Serial Number is 1F64-394F

Directory of C:\PROGRAM

. <DIR> 26.11.95 18:55

.. <DIR> 26.11.95 18:55

CALC EXE 29 390 30.09.93 6:20

1 file(s) 29 390 bytes

2 dir(s) 26 599 424 bytes free

Однако такая маскировка очень слаба. Достаточно указать команде DIR параметр /A и она покажет список всех файлов в текущем каталоге, включая скрытые и системные файлы.

Вирусы в BAT-файлах

Среди огромного количества файловых вирусов, заражающих выполнимые файлы в формате COM и EXE, существует несколько вирусов, способных заражать пакетные файлы. Для этого используется весьма изощренный способ. Мы рассмотрим его на примере вируса BAT.Batman. При заражении пакетного файла в его начало вставляется текст следующего вида:

@ECHO OFF

REM [...]

copy %0 b.com>nul

b.com

del b.com

rem [...]

В квадратных скобках [...] схематично показано расположение байт, которые являются ассемблерными инструкциями или данными вируса. Команда @ECHO OFF отключает вывод на экран названий выполняемых команд. Строка, начинающаяся с команды REM, является комментарием и никак не интерпретируется.

Команда copy %0 b.com>nul копирует зараженный командный файл в файл B.COM. Затем этот файл запускается и удаляется с диска командой del b.com.

Самое интересное, что выполнимый файл B.COM, созданный вирусом, до единого байта совпадает с зараженным командным файлом. Но командный файл состоит из команд операционной системы, а выполнимый COM-файл - из команд центрального процессора. Как же работает такая программа? Если переименовать любой текстовый файл в выполнимый, просто заменив его расширение на COM, он, конечно же, не будет работать. В лучшем случае компьютер просто зависнет.

Оказывается, что если интерпретировать первые две строки зараженного BAT-файла как программу, она будет состоять из команд центрального процессора, которые фактически ничего не делают.

| Текст BAT-файла | Команды ассемблера | Описание команд | |||||||

| @ECHO OFF | @ | 40h | INC AX | Увеличить на единицу значение регистра AX | |||||

| E | 45h | INC BP | Увеличить на единицу значение регистра BP | ||||||

| C | 43h | INC BX | Увеличить на единицу значение регистра BX | ||||||

| H | 48h | DEC AX | Уменьшить на единицу значение регистра AX | ||||||

| O | 4Fh | DEC DI | Уменьшить на единицу значение регистра DI | ||||||

| 20h | AND [BX+46],CL | Сравнить значение регистра CL со значением ячейки памяти | |||||||

| O | 4Fh | ||||||||

| F | 46h | ||||||||

| F | 46h | INC SI | Увеличить на единицу значение регистра SI | ||||||

| 0Dh | OR AX,520A | Записать в регистр AX результат логической операции ИЛИ между текущим значением AX и 520Ah | |||||||

| 0Ah | |||||||||

| REM | R | 52h | |||||||

| E | 45h | INC BP | Увеличить на единицу значение регистра BP | ||||||

| M | 4Dh | DEC BP | Уменьшить на единицу значение регистра BP | ||||||

| 20h | AND [SI],DH | Записать в регистр AX результат логической операции И между значением регистра DH и значением ячейки памяти | |||||||

| 34h |

Центральный процессор выполняет эти команды, а затем начинает выполнять настоящий код вируса, записанный после признака комментария REM. Получив управление, вирус перехватывает прерывания операционной системы и оставляет себя резидентным в оперативной памяти компьютера.

Резидентная часть вируса следит за записью данных в файлы. Если первая строка, записываемая в файл, содержит команду @echo, вирус считает, что записывается командный файл и заражает его.

Вирусы в централизованных сетях

Несмотря на то что в централизованных сетях пользователи не имеют доступа к ресурсам других рабочих станций, имеется по крайней мере две возможности для распространения вирусов.

Во-первых, вирус может попасть с одной из рабочих станций на диски сервера, доступные для записи, заразив записанные там программы. Когда пользователь другой рабочей станции запустит зараженную программу непосредственно с диска сервера или вначале перепишет ее на локальный диск и затем запустит ее там, рабочая станция окажется зараженной. Таким образом, через некоторое, возможно очень небольшое время, вирус попадет с сервера на вс рабочие станции сети и заразит их.

Во-вторых, существует принципиальная возможность создания такого вируса, который сумеет подобрать пароль системного администратора и записать себя даже на диски, защищенные от записи. И все это несмотря на то, что современые сетевые операционные системы имеют достаточно мощную и надежную систему разграничения доступа. Однако известно: что один человек сделал, другой может сломать.

Несмотря на то, что система паролей потенциально обладает высокой устойчивостью, усилия пользователей могут свести всю защиту на нет. Например, для того чтобы облегчить себе жизнь, они не задают пароли вообще или указывают в качестве пароля свое имя или фамилию, год рождения и т. п.

Следите за тем, чтобы пользователи задавали пароли для подключения к сети

Между тем существует список наиболее распространенных паролей, который доступен через электронные доски объявлений и, конечно же, имеется в распоряжении разработчиков вирусов. Таким образом, при подборе пароля вирусу не нужно перебирать громадное количество случайно выбранных комбинаций символов, а достаточно пройтись по указанному списку. Вероятность успеха при этом достаточно велика.

Login-2971/2967, Login-2972/2968

Резидентный вирус.

Заражает программы с расширением имени COM и EXE.

При заражении COM-файла записывает четыре лишних байта. Плагиат на ставший классическим вирус M2C. Содержит многочисленные куски вируса M2C, ставшие после модификации “оригинального варианта” абсолютно бессмысленными. Собственное творчество автора направлено на определение чужих паролей в локальной сети. Для этого во время работы программы LOGIN.EXE перехавтываются коды символов, введенных с клавиатуры, которые затем накапливаются. В результате эти коды оказываются в зараженных файлах.

Правильно настроив права доступа пользователей и саму систему управления доступом, системный администратор может значительно уменьшить опасность поражения вирусами дисков сервера. Существенную помощь в защите сервера могут оказать специальные антивирусные программы и аппаратные средства защиты, которые мы рассмотрим в нашей книге.

Вирусы в COM и EXE файлах

Формат выполнимых COM-файлов достаточно прост, чтобы любой программист средней квалификации, знакомый с языком ассемблера, смог написать вирус.

Основная идея таких вирусов заключается в том, что вирус записывает свой код внутрь заражаемого файла. В самом простом случае вирус дописывает свой код в конец файла. Затем вирус считывает и сохраняет несколько первых байт заражаемого файла. На их место записывается команда передачи управления коду вируса.

После запуска зараженной программы управление передается первой команде, замененной вирусом на команду перехода. Поэтому управление сразу передается вирусу.

Получив управление, вирус выполняет действия, определенные его автором. Обычно в этот момент вирус заражает другие выполнимые файлы, устанавливает собственные резидентные модули, совершает другие противоправные действия.

Окончив эту работу, вирус восстанавливает первые команды зараженного файла и передает на них управление. Теперь начинает работать настоящая программа в ее неизменном виде.

Вирусы, заражающие выполнимые файлы, могут записывать свой код не только в конец файла. В качестве примера можно привести вирус Anarchy.2048 и Megadeth. Когда Megadeth заражает выполнимый COM-файл программы, он считывает и сохраняет в конце файла первые байты кода программы. Затем вирус записывает свой код в начало файла, поверх только что сохраненного кода программы.

Во время запуска программы код вируса сразу получает управление. Выполнив все свои действия, он восстанавливает начало зараженного файла, уничтожая свой код и передает ему управление.

Мы уже говорили, что размер выполнимых файлов в формате COM обычно не превышает 65536 байт. В принципе, можно создать COM файлы большего размера, но для этого они должны самостоятельно загружать себя. Большинство вирусов, заражающих COM-файлы, следят, чтобы суммарный размер файла и вируса не превышал данного значения. Если это условие не выполняется, заражение не происходит.

Среди вирусов, заражающих только COM-файлы, существуют и своего рода шедевры. Например, вирус Micro-92 имеет длину всего 92 байта. Вирус резидентный. Существует только в качестве академического. Автор вируса, Соловьев Михаил Анатольевич, прислал его непосредственно Лозинскому, гарантируя, что он не получит дальнейшего распространения.

Однако рекорд продержался недолго. Игорь Данилов создал вирус Micro-66 длиной 66 байт. Он существует только в качестве коллекционного экземпляра, никогда не распространялся и распространяться не будет. На момент написания книги самый короткий из известных нам вирусов имел длину 58 байт.

Процедура заражения вирусами EXE-файлов немного отличается от только что рассмотренной нами. Такие вирусы должны учитывать, что EXE-файлы имеют заголовок. При заражении вирус записывает себя в файл программы и может изменить заголовок EXE-файла.

Вирусы в драйверах

В операционной системе MS-DOS существует специальный вид программ, называемых драйверами. Драйверы запускаются только на этапе загрузки операционной системы, во время ее инициализации и интерпретации файла конфигурации CONFIG.SYS. Файлы драйверов обычно имеют расширение SYS.

Ряд вирусов разработан специально для заражения драйверов. Такие вирусы дописывают свой код к файлу драйвера и модифицируют его таким образом, чтобы вирус остался в оперативной памяти компьютера после загрузки драйвера.

Основные файлы операционной системы IO.SYS и MSDOS.SYS также могут быть заражены. Интересно, что в Microsoft Windows 95 файл MSDOS.SYS не содержит исполняемого кода, а предназначен для хранения параметров конфигурации системы:

[Paths]

WinDir=C:\WIN

WinBootDir=C:\WIN

HostWinBootDrv=C

[Options]

BootMulti=1

BootGUI=1

Network=0

;

;The following lines are required for compatibility with other programs.

;Do not remove them (MSDOS.SYS needs to be >1024 bytes).

;xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxa

...

;xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxs

Естественно, в случае заражения этого файла Windows 95 перестанет правильно работать.

Вирусы в файлах архивов

Чтобы увеличить объем свободного пространства на жестком диске и дискетах, многие пользователи архивируют редко используемые файлы. Для этого могут использоваться специальные программы-архиваторы, уменьшающие размер файлов за счет устранения избыточности данных, записанных в файле. Когда пользователю вновь требуется файл из архива, он снова использует программу-архиватор.

Файлы внутри архива хранятся в сжатом виде, исключающем возможность поиска вируса по их сигнатурам. Поэтому, если вы записали в архив зараженную программу, она может остаться незаметной для многих антивирусов.

Некоторые антивирусные программы, например Doctor Web, позволяют проверять файлы, записанные внутри архивов. Проверяя архивы, Doctor Web временно восстанавливает записанные в нем файлы и последовательно просматривает их.

Если вы обнаружили в своем компьютере вирусы, обязательно проверьте все файлы архивов, даже если ваша антивирусная программа не умеет работать с архивами. Самостоятельно восстановите файлы из всех архивов на диске, а затем проверьте их вашей антивирусной программой

Обычно, когда на одном компьютере работает несколько человек, они используют различные средства разграничения доступа к жестким дискам. Например Diskreet из пакета Norton Utilities, позволяет создать несколько логических дисков. Каждый пользователь может иметь доступ только к некоторым дискам, остальные для него будут полностью недоступны.

Вирус ArjVirus

Неопасный нерезидентный вирус. Выполняет поиск в текущем каталоге и его подкаталогах файлов архивов, созданных программой-архиватором ARJ. Файлы архивов вирус отличает только по их расширению - ARJ.

Если файл архива будет обнаружен, вирус создает файл, имеющий случайное имя, состоящее из четырех символов от 'A' до 'V', с расширением COM. В этот файл вирус записывает 5 Кбайт своего кода и в конце дополняет его произвольным количеством байт.

Затем вирус вызывает программу-архиватор ARJ, считая, что он расположен в одном из каталогов, перечисленных в переменной PATH.

Для этого используется командный процессор:

C:\COMMAND.COM /C ARJ A <ArjFile> <ComFile>

В качества параметра ArjFile указывается имя найденного вирусом файла-архива. Параметр ComFile содержит имя только что созданного выполнимого файла вируса. Такая команда добавляет в обнаруженный вирусом файл-архив новый выполнимый файл вируса. Затем исходный файл вируса удаляется.

Чтобы пользователь не увидел на экране информацию, обычно отображаемую программой-архиватором ARJ, вирус временно отключает весь вывод на экран монитора.

Основная идея вируса заключается в том, что пользователь восстановивший файлы из зараженного архива обнаружит в нем неизвестный выполнимый файл и запустит его из любопытства

Необходимо выполнять поиск вирусов на всех дисках. Лучше всего если это будет делать пользователь, имеющий доступ ко всем дискам компьютера. В противном случае каждый пользователь должен будет проверять доступные ему диски. Если кто-либо из пользователей обнаружит, что на диске, доступном ему, присутствует вирус, он обязательно должен сообщить об этом всем другим пользователям компьютера.

Вирусы в файлах документов

Долгое время мало кто подозревал, что компьютерные вирусы могут распространяться, заражая текстовые файлы документов. Пользователи свободно обменивались документами, подготовленными в различных текстовых редакторах, не опасаясь, что вместе с ними на компьютер проникнет вирус.

Однако летом 1995 г. появился первый такой вирус. Этот вирус, получивший название WinWord.Concept, распространяется, заражая файлы документов в формате текстового процессора Microsoft Word for Windows версии 6.0 и 7.0.

С первого взгляда такое сообщение кажется фантастическим, так как вирус должен содержать выполняемые команды, а в документе обычно хранится только текст и его шрифтовое оформление. Не все пользователи, даже проработав в среде Microsoft Word for Windows несколько лет, знают, что вместе с документом могут храниться макрокоманды, созданные с использованием специального языка программирования WordBasic. Эти макрокоманды фактически являются самыми настоящими программами.

Вирусы в комбинированных сетях

Как и следовало ожидать, в комбинированных сетях вирусы могут распространяться как непосредственно между рабочими станциями, так и через диски серверов. При этом вирусы могут попадать на диски, доступные для записи или же они могут предпринимать попытки подбора паролей для получения доступа к дискам, защищенным от записи.

Взяв на себя ответственность по сопровождению комбинированной сети, для предотвращения возникновения вирусной эпидемии системный администратор должен защищать от вирусов не только сервер, но и рабочие станции.

Вирусы в макрокомандах

Мы уже рассказали вам о вирусах в макрокомандах текстового процессора Microsoft Word for Windows. Вирусы, использующие подобные пути распространения, существуют не только в Microsoft Word for Windows.

Когда мы уже заканчивали писать эту книгу, поступили сообщения о появлении еще трех вирусов, предназначенных для текстового процессора Microsoft Word for Windows - WinWord.Colours, WinWord.DMV и WinWord.Hot

В качестве примера можно привести вирус WinMacro.Weider, распространяющийся в среде редактора электронных таблиц Excel. Этот пакет имеет встроенные средства создания макрокоманд, сходные с языком WordBasic текстового процессора Microsoft Word for Windows.

Появление подобных вирусов возможно и в других приложениях Windows. На наш взгляд, единственной возможностью обезопасить себя от таких новинок является постоянное обновление ваших антивирусных программ и внимательное изучение публикаций по антивирусной тематике.

Вирус WinWord.Concept, а также другие аналогичные вирусы можно назвать кросс-платформными. Компьютер с любой архитектурой, а не только совместимый с IBM PC, на котором установлен текстовый процессор Microsoft Word for Windows, может быть заражен таким вирусом.

Вирусы в одноранговых сетях

Распространение вирусов в одноранговых сетях возможно благодаря тому, что пользователи предоставляют доступ на запись к дискам своих рабочих станций.

Все происходит очень просто.

Рано или поздно один из пользователей приносит дискету, зараженную загрузочным или файловым вирусом. При активизации вирус просматривает все диски, доступные на запись, и заражает расположенные там программы.

Некоторые загрузочные вирусы, которые распространяются только через загрузочные секторы локальных дисков, не могут перейти через сеть на диски другой рабочей станции, даже если к этому диску имеется доступ на запись. Дело здесь в том, что для записи в загрузочные секторы необходимо использовать систему ввода-вывода, расположенную в BIOS, а эта система “не умеет” работать с секторами сетевых дисков. Способ записи вируса в загрузочные секторы, основанный на непосредственной работе с дисковым контроллером, также не подходит для сетевого диска, так как контроллер подключен к другой станции и его порты ввода-вывода абсолютно недоступны.

Однако комбинированные файлово-загрузочные вирусы закрепляются в загрузочных секторах локального диска рабочей станции и заражает файлы, расположенные на всех дисках, доступных для записи. В том числе, разумеется, и файлы, расположенные на сетевых дисках, принадлежащих другим рабочим станциям.

Если пользователь предоставил к своим дискам доступ только на чтение, но на них записаны зараженные программы, то другие пользователи смогут запустить такую программу. В результате этого их локальные диски окажутся зараженными.

Вирусы в загружаемых драйверах

Драйвер является расширением операционной системы, предназначенным, как правило, для работы с тем или иным периферийным устройством. Обычно в составе любой операционной системы имеется набор драйверов, предназначенных для разных устройств.

Что касается операционной системы MS-DOS, то для нее все драйверы можно разделить на встроенные в ядро и подгружаемые через файл CONFIG.SYS.

Встроенные и подгружаемые драйверы после загрузки объединяются в цепочку, адрес которой можно найти с использованием недокументированных средств, описанных нами в 18 томе “Библиотеки системного программиста”.

Для того чтобы понять, каким образом вирус может заразить драйвер, вспомним, что в самом начале драйвера находится заголовок следующего формата:

| Смещение, байт | Размер, байт | Описание | |||

| 0 | 4 | Указатель на заголовок драйвера, следующего в цепочке. Если смещение адреса следующего драйвера равно 0FFFFh, это последний драйвер в цепочке | |||

| 4 | 2 | Атрибуты драйвера | |||

| 6 | 2 | Смещение программы стратегии драйвера | |||

| 8 | 2 | Смещение программы обработки прерывания для драйвера | |||

| 0Ah | 8 | Имя устройства для символьных устройств или количество обслуживаемых устройств для блочных устройств |

Обратите внимание на поля смещений программы стратегии и обработки прерывания драйвера. Эти поля используются операционной системой MS-DOS для вызова драйвера.

Вызов драйвера представляет собой двухступенчатый процесс.

Вначале операционная система вызывает программу стратегии, пользуясь смещением, полученным из заголовка драйвера (поле со смещением 6). Перед этим она формирует в своей области данных запрос, передавая программе стратегии адрес соответствующего блока данных в регистрах ES:BX. Программа стратегии обычно очень проста, так как ее задача заключается в запоминании адреса блока данных, содержащего запрос, в области памяти, принадлежащей драйверу.

Запрос операционной системы к драйверу содержит заголовок, имеющий фиксированный формат и длину 13 байт, а также структуру переменного размера и формата, которые зависят от выполняемой функции (переменная область запроса).

Формат первой области запроса приведен ниже:

|

Смещение, байт |

Размер, байт |

Описание |

|

0 |

1 |

Общий размер блока запроса в байтах |

|

1 |

1 |

Номер устройства. Используется для блочных устройств; указывает, с каким именно устройством (из числа обслуживаемых данным драйвером) будет работать операционная система |

|

2 |

1 |

Код команды, которую требуется выполнить |

|

3 |

2 |

Слово состояния устройства. Заполняется драйвером перед возвращением управления операционной системе |

|

5 |

8 |

Зарезервировано |

Заражение драйвера, загруженного в оперативную память, выполняется достаточно просто. Вирус находит в цепочке драйверов жертву и изменяет заголовок драйвера, либо подменяет несколько команд, расположенных в начале программ стратегии и обработки прерывания. После этого вирус становится способен контролировать выполнение всех команд, поступающих в драйвер.

Dir-II (1,2)

Неопасные резидентные вирусы, встраивающиеся в цепочку дисковых драйверов.

Вирусы записывают свой код в последний кластер диска. Для файлов с расширениями имени COM и EXE устанавливают указатели первого кластера данных на последний кластер диска, содержащий вирусный код

Заражение файла с драйвером выполняется примерно также, как и заражение файла обычной исполнимой программы с расширением имени EXE. Для определения смещения программ стратегии и прерывания вирус должен проанализировать заголовок драйвера, который находится в самом начале файла, содержащего драйвер. Дальнейшие действия вируса очевидны - замена нескольких начальных команд и дописывание в конец файла вирусного кода.

ExeHeader.Dragon

Инсталлируется в память и внедряется в цепочку дисковых драйверов.

Содержит в своем теле строку "DRAGON-2 Anti"

Вирусы в загрузочных секторах дисков

Сразу после включения питания компьютера начинает работать процедура проверки POST (Power On Self Test). В ходе проверки определяется конфигурация компьютера, проверяется работоспособность основных его подсистем. Процедура POST записана в микросхеме постоянного запоминающего устройства, расположенного на системной плате компьютера.

Если компьютер имеет энергонезависимую память (CMOS-память), из нее считываются значения текущих даты и времени, конфигурация дисковой подсистемы. Заметим, что CMOS-память установлена практически на всех компьютерах. Она отсутствовала только на первых моделях компьютеров IBM PC и IBM PC/XT.

Затем процедура POST проверяет, вставлена ли дискета в дисковод A:. Если дискета вставлена, тогда дальнейшая загрузка операционной системы происходит с дискеты. Если дискета не вставлена, загрузка выполняется с жесткого диска.

Практически все современные системные платы и версии программы Setup позволяют изменить порядок загрузки компьютера. Например, вы можете указать, что компьютер сразу должен загружаться с жесткого диска и только в случае отсутствия жесткого диска загрузка будет выполняться с дискеты.

Последовательность загрузки операционной системы MS-DOS с дискеты и с жесткого диска немного различаются. Мы опишем оба случая, так как это важно для понимания механизма распространения загрузочных вирусов.

Вирусы, внедряющиеся в файлы

Самую большую группу составляют вирусы, внедряющиеся в файлы. Они могут заражать практически любые файлы, содержащие выполнимый код. В первую очередь это файлы программ, имеющие расширения COM и EXE. Но не только они подвергаются нападению вирусов. Файлы оверлеев (расширения имен файлов OVL, OVI, OVR и др.), драйверов (SYS) также могут быть инфицированы.

Существует три большие группы файлов, которые непосредственно может запускать пользователь, вводя их имя в системном приглашении операционной системы MS-DOS. К ним относятся выполнимые файлы в формате COM и EXE, а также командные файлы, имеющие расширение BAT.

Выполнимые файлы в формате COM и EXE в корне отличаются от командных файлов с расширением BAT. В отличие от последних, они состоят из команд центрального процессора, то есть содержат машинные инструкции. Вместе с командами процессора в выполнимых файлах могут размещаться данные: тексты сообщений, числовые константы и т. д. Чтобы создать выполнимый файл, используют специальные программы-трансляторы и редакторы связей.

Файлы в форматах COM и EXE отличаются в основном только своим форматом. Выполнимый файл COM состоит из одних инструкций процессора и данных. Размер COM файла обычно не превышает 65536 байт. Естественно это накладывает большие ограничения на программы в этом формате.

Когда вы запускаете программу в формате COM, операционная система считывает файл программы с жесткого диска или дискеты и размещает его в оперативной памяти, выбирая для этого свободный участок. Затем операционная система передает управление на самую первую команду загруженной программы. После окончания работы программы она возвращает управление операционной системе.

Файлы в формате EXE имеют значительно более сложную структуру, чем файлы COM. За счет этого они могут иметь больший размер, превышающий 65536 байт. Особенности архитектуры процессоров, совместимых с Intel 8080 и Intel 8086 требуют *****

Кроме процессорных команд и данных, файлы в формате EXE содержат специальный заголовок, расположенный в самом начале файла.

Заголовок EXE- файлов имеет сложный формат. На наш взгляд, его точный формат представляет интерес в основном для авторов вирусов. Поэтому мы приведем здесь только самые общие сведения.

Первое поле заголовка содержит сигнатуру EXE-файла - два символа MZ. Вы можете просмотреть любой EXE-файл в текстовом редакторе. Два первых символа всегда будут MZ. Некоторые выполнимые файлы могут иметь другую сигнатуру - ZM. Они также распознаются операционной системой как файлы в формате EXE.

Затем в заголовке файла следует таблица настройки. Когда пользователь запускает EXE-файл, операционная система загружает его в оперативную память, а затем настраивает его в соответствии с таблицей настройки. Только после этого управление передается на первую команду программы, адрес которой также записан в заголовке файла. Подробно формат заголовка EXE-файла описан в 18 томе из серии книг “Библиотека системного программиста”.

Командные BAT-файлы - это обычные текстовые файлы, состоящие из команд операционной системы. Для создания такого файла достаточно иметь любой текстовый редактор, который может сохранять файлы в обычном текстовом формате. В качестве примера можно привести текстовый редактор Notepad, входящий в состав операционной системы Windows.

Кроме команд операционной системы и вызовов других программ, командный файл может содержать строки комментариев. Такие строки обозначаются командой REM и полностью игнорируются. Вы можете воспользоваться строками комментариев, чтобы добавить текстовое описание к командному файлу или чтобы временно запретить выполнение отдельных команд такого файла:

REM Подключаем драйверы локальной сети

lsl.com

ne2000.com

ipxodi.com

netx /c=c:\net\net.cfg

REM login - команда временно отключена -

Когда вы запускаете командный файл, операционная система считывает его строка за строкой и выполняет прочитанные команды (рис. 1.4).

Рис. 1.4. Программа до заражения

Заражая файл, вирусы тем или иным способом записывают свой код внутрь выполняемого файла и изменяют его таким образом, чтобы после запуска файла управление получил код вируса (рис. 1.5).

Вирус может записать свой код в конец, начало или середину файла. Вирус также может разделить свой код на несколько блоков и разместить их в разных местах зараженной программы.

Далее вирус отрабатывает свои задачи: заражает другие файлы, устанавливает в памяти собственные резидентные модули и выполняет другие функции. Затем вирус, как правило, передает управление зараженной программе и далее она исполняется как обычно.

Рис. 1.5. Запуск зараженной программы

Обычно изменения в зараженных файлах видны невооруженным глазом в любом редакторе, в который можно загрузить выполнимый файл для просмотра. Кроме того заметно увеличение длинны зараженного файла. Некоторые вирусы, находясь резидентными в памяти, могут маскироваться. В этом случае изменения в зараженном файле будут незаметны.

На рисунках 1.6 и 1.7 мы привели участки дампа файла MOUSE.COM до и после его заражения вирусом OneHalf. Без труда можно заметить, что зараженный файл длиннее незараженного на 3544 байт.

Рис. 1.6. Дамп файла MOUSE.COM

Вы также можете увидеть изменения в самом выполнимом файле. Заметно, что изменены несколько первых байт файла (в них записана команда перехода на код вируса). В конце зараженного файла появились новые данные - это код самого вируса.

Рис. 1.7. Дамп файла MOUSE.COM, зараженного вирусом OneHalf

Вирусы, заражающие выполнимые файлы Windows

Данный класс вирусов на сегодня, пожалуй, один из самых немногочисленных. Возможно, это связано с тем, что люди, способные написать такие вирусы, имеют слишком высокую квалификацию, чтобы бесцельно тратить свое время.

В качестве примера вирусов для Windows мы рассмотрим вирусы Win.Vir14 (другие названия - WinVir или WVir), Win.Twitch (Twitch), Win.CyberTech, Win.Vik и Win.Lamer.

Вирус Win.Vir14 заражает выполнимые EXE-файлы в формате операционной системы Windows. Выполнимые файлы MS-DOS не заражаются. Когда пользователь запускает зараженное приложение, управление сразу получает вирус. Он просматривает файлы текущего каталога и заражает выполнимые файлы Windows. Вирус дописывает свой код к заражаемым файлам и увеличивает их размер.

Затем вирус восстанавливает запущенный файл, удаляя из него код вируса. После этого приложение завершается и управление сразу возвращается операционной системе. Сама зараженная программа не выполняется. Если пользователь попробует запустить это приложение еще раз, оно будет работать как обычно.

Внутри кода вируса содержатся две текстовые строки:

Virus_for_Windows v1.4

MK92

Вирус Win.Twitch значительно более сложный, чем WinVir. Когда пользователь запускает зараженный файл Windows, вирус оставляет в оперативной памяти компьютера работающий модуль, а затем выполняет настоящее приложение. Модуль, оставленный в памяти, вызывает периодическое подергивание изображения на экране монитора.

Из всех известных на сегодня вирусов Windows, наиболее опасен вирус Win.CyberTech. После запуска на компьютере программы, зараженной вирусом Win.CyberTech, он изменяет ядро операционной системы - модуль KERNEL. В зависимости от версии Windows и режима, в котором она работает, заражаются файлы KRNL386.EXE или KRNL286.EXE. Вирус перехватывает функцию WinExec, которая используется для запуска приложений Windows и заражает все запускаемые приложения.

После заражения очередного приложения, вирус определяет текущую дату и проверяет несколько условий:

Сегодня число между 29-м апреля и 1-м мая

Сегодня пятница и число от 1-го до 13-го

Сегодня число между 26-м и 31-м декабря

Сегодня 6-е марта и год после 1994

Если хотя бы одно из этих условий выполняется, вирус отображает на экране небольшую диалоговую панель с единственной кнопкой OK. Когда пользователь нажмет кнопку, вирус начинает разрушать данные, записанные на жестком диске компьютера.

Вирус Win.Lamer - первый из известных нам вирусов Windows, который применяет для маскировки полиморфный механизм. Заражая очередное приложение, Win.Lamer изменяет свой код, чтобы затруднить антивирусным программам свое обнаружение.

Внесение изменений в файловую систему

Для того чтобы “закрепиться” в компьютере, вирус, как правило, вносит те или иные изменения в файловую систему.

Файловая система MS-DOS не содержит абсолютно никаких защитных механизмов, которые могли бы воспрепятствовать проникновению в ее логические структуры вирусов. Более того, системные прерывания BIOS и MS-DOS предоставляют вирусам весь инструментарий, необходимый для такого проникновения. Эти прерывания хорошо описаны как в документации, поставляемой Microsoft, так и в различной компьютерной литературе (например, в 18 и 19 томах “Библиотеки системного программиста”).

Для обеспечения совместимости с периферийными устройствами, выпускаемыми различными фирмами, операционная система MS-DOS выполняет операции ввода/вывода не самостоятельно, а с помощью базовой системы ввода вывода BIOS. При этом любая программа (в том числе вирусная), также может обращаться к прерываниям BIOS.

Внешние проявления болезни

Большинство вирусов не только размножаются, заражая новые и новые компьютеры, они еще выполняют дополнительные действия или, другими словами, спецэффекты, предусмотренные их автором.

У разных вирусов эти дополнительные действия могут быть опасными или неопасными, бросающимися в глаза или скрытыми, трудно обнаружимыми. Рассказать обо всех проявлениях вирусов невозможно, для этого надо описать каждый вирус. Мы расскажем только о наиболее типичных и наиболее интересных случаях.

Даже те вирусы, которые не совершают явных разрушительных действий, могут представлять опасность из-за ошибок, допущенных авторами вирусов

Персональные компьютеры получают все большее

Персональные компьютеры получают все большее и большее распространение, внедряясь во все новые сферы человеческой деятельности. Этому способствует постоянное и устойчивое снижение стоимости компьютеров, появление удобных в работе программ с дружественным интерфейсом, всемерное развитие глобальных компьютерных сетей, которые предоставляют доступ к неограниченным запасам информации.

Надежность аппаратного обеспечения компьютерных систем стала достаточно высока, поэтому теперь человек передоверяет компьютерам решение многих жизненно важных задач. Пользователям современных компьютеров незнакомы проблемы, связанные со сбоями дисковых систем, занимающих целые комнаты в вычислительных центрах или другого столь же “компактного” оборудования ЭВМ серии ЕС.

Однако существует и другая опасность, подстерегающая даже высоконадежные резервированные компьютерные системы. Это так называемые компьютерные вирусы, которые есть ни что иное, как программы, специально предназначенные для того, чтобы нарушать нормальную работу компьютерных систем.

Коварность вирусов не знает границ, а вред, который они могут принести в крупной компьютерной системе, поражает воображение. Не зря во многих странах создание и распространение вирусов преследуется по закону как уголовное преступление. Представьте себе, какие могут быть последствия потери информации в крупном банке, медицинском учреждении или нарушения работы военной компьютерной системы. А между тем подобные случаи уже возникали в ряде стран.

Важное свойство компьютерных вирусов - способность “размножаться”, бесконтрольно распространяясь в компьютерной среде. Переносчики компьютерных вирусов - это дискеты, локальные и глобальные сети, а в последнее время и компакт-диски, особенно с нелицензионным программным обеспечением. Вирусная эпидемия может в считанные дни или часы охватить крупный вычислительный центр (а то и несколько центров), полностью парализовав его работу. При этом издержки могут исчисляться миллионами и десятками миллионов долларов.

Что же можно противопоставить этой более чем реальной угрозе?

Как и в борьбе с обычными вирусами, в борьбе с компьютерными вирусами применяется профилактика, диагностика и лечение.

Каждый из нас с детства знает, что перед едой нужно мыть руки. Эта нехитрая профилактическая мера может спасти вас от такого, например, заболевания, как холера. Когда вы работаете с персональным компьютером, также необходимо принимать ряд несложных профилактических мер, направленных на предупреждение вирусного вторжения. Тщательно соблюдая элементарные меры безопасности, можно сберечь немало времени и денег.

К сожалению, беспечность пользователей и системных администраторов часто приводит к плачевному исходу, когда для восстановления информации на диске компьютера приходится прибегать к услугам высококвалифицированных (и, соответственно, высокооплачиваемых) специалистов. Но и они не всесильны - если вирус расписал весь диск нулевыми байтами, то что тут можно сделать?

Для диагностики (обнаружения вирусов) обычно используют специальные программы, которые пользователи часто называют антивирусами (хотя есть более тонкая классификация).